Продолжатели рода: Kasseika сделала невозможным анализ вредоносного ПО

Что связывает группы с легендарной BlackMatter?

ИБ-компания Trend Micro обнаружила, что в 2023 году группа вымогателей Kasseika присоединилась к увеличивающемуся числу киберпреступных групп, использующих тактику BYOVD (Bring Your Own Vulnerable Driver), что позволяет злоумышленникам отключать процессы антивирусных программ для распространения вредоносного ПО.

Kasseika злоупотребляет драйвером Martini (Martini.sys/viragt64.sys), входящим в состав системы антивирусных агентов VirtIT компании TG Soft, для отключения антивирусных продуктов, защищающих целевую систему.

Анализ атаки показал, что Kasseika имеет схожие индикаторы с вымогательским ПО BlackMatter, включая добавление псевдослучайных строк к именам файлов и форматирование заметки с требованием выкупа в виде README.txt. Обнаружено, что в атаке использована большая часть исходного кода BlackMatter. Это указывает на возможную связь группы Kasseika с более крупной и опытной организацией, имеющей доступ к редкому исходному коду BlackMatter.

BlackMatter, в свою очередь, возникла из DarkSide и была использована в качестве основы для ALPHV (BlackCat). После прекращения деятельности BlackMatter в 2021 году, другие группы вымогателей начали использовать похожие техники и инструменты, в то время как более узкий круг операторов имеет доступ к старому коду и применяет его в новых вариантах вымогательского ПО.

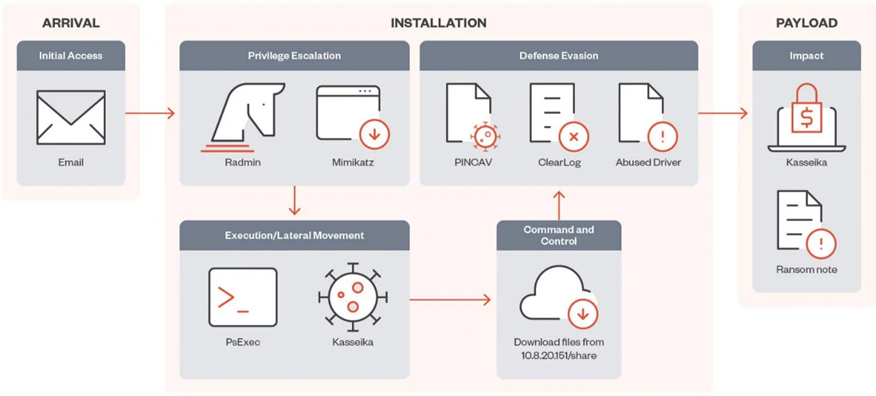

Цепочка атаки Kasseika

В исследованном случае Kasseika использовала целенаправленный фишинг для первоначального доступа и сбора учетных данных одного из сотрудников целевой компании. Далее группа использовала инструменты удаленного администрирования для получения привилегированного доступа и перемещения по сети цели.

Kasseika применила легитимный инструмент Windows PsExec для выполнения своих вредоносных файлов и удаленного запуска вредоносных .bat файлов. Пакетный файл проверяет наличие процесса с именем «Martini.exe» и завершает его, чтобы избежать помех. Затем он загружает на машину уязвимый драйвер Martini.sys. Наличие драйвера имеет решающее значение в цепочке атаки – если Martini.sys отсутствует, вредоносное ПО прекращает свою работу.

С помощью атаки BYOVD, то есть используя недостатки загруженного драйвера, вредоносное ПО получает право завершать 991 процесс из жестко запрограммированного списка, многие из которых соответствуют антивирусным продуктам, инструментам безопасности, инструментам анализа и системным утилитам.

В конечном итоге Kasseika запускает Martini.exe для завершения процессов антивирусных программ, а затем запускает основной двоичный файл программы-вымогателя (smartscreen_protected.exe). После этого запускается сценарий «clear.bat» для удаления следов атаки.

В завершение, Kasseika использует сложные методы обфускации и антидебаггинга, упаковывая свой код с помощью модуля защиты Themida, и вносит изменения в реестр Windows перед шифрованием файлов. Также было обнаружено, что Kasseika очищает журналы системных событий после шифрования с помощью команды «wevutil.exe», чтобы стереть следы своей деятельности и усложнить анализ.

В атаках, замеченных Trend Micro, жертвам давалось 72 часа на то, чтобы внести 50 биткойнов (около $2 млн.), а еще $500 тыс. добавлялись каждые 24 часа задержки в разрешении проблемы. Ожидается, что жертвы опубликуют скриншот подтверждения платежа в закрытой группе Telegram, чтобы получить расшифровщик, при этом максимальный срок для этого составит 120 часов (5 дней).

Эксперты настоятельно рекомендуют организациям применять многоуровневый подход к защите своих систем, регулярно обновлять антивирусные программы, делать резервные копии важных данных и проводить обучение сотрудников по безопасности в интернете.