The Standoff 2021: Вспомним, что будет

Масштабные киберучения на The Standoff 2021 стартуют уже 18 мая и продлятся 4 дня без перерыва.

Масштабные киберучения на The Standoff 2021 стартуют уже 18 мая и продлятся 4 дня без перерыва. В этом году они пройдут одновременно с юбилейным, десятым форумом Positive Hack Days в Центре международной торговли в Москве. У организаторов почти боевая готовность: все билеты распроданы, Red и Blue teams сформированы, задания для них составлены, а подготовка инфраструктуры киберполигона, где будет создан цифровой двойник мегаполиса, завершается.

Те, кто не успели приобрести билеты, смогут следить за кибератаками на виртуальный мегаполис с его заводами, банками, транспортной инфраструктурой, развлекательными и деловыми центрами в прямом эфире на сайте The Standoff. На этой же площадке 20 и 21 мая будут транслироваться десятки технических докладов, круглых столов и других обсуждений с PHDays 10 (расписание здесь).

Коротая время в ожидании крупнейшей кибербитвы атакующих и защитников, а также SOC, которые мониторят как действия команд, так и безопасность всех объектов на площадке, мы решили вспомнить самые яркие и значимые моменты прошлого противостояния. О том, что вошло в историю ноябрьского The Standoff 2020, какие технологические вызовы и последствия кибератак привлекли наибольшее внимание и какие «незапланированные» слабые места были обнаружены в объектах на полигоне, а также о том, какой опыт по выявлению и предотвращению атак получили защитники – в этой статье.

Все началось двенадцатого ноября 2020 года в 12:36, когда на город FF напали хакеры. В результате серии масштабных кибератак на нефтехимическом заводе произошла авария и утечка ядовитых веществ, на нефтяном месторождении остановилась работа добывающего оборудования, транспортировка нефтепродуктов тоже прекратилась, в парке развлечений упало колесо обозрения, в результате атак на банк горожане лишились денег, а из-за нарушений в работе сервиса по продаже авиабилетов население не может покинуть атакованный город. Последствия ужасающие! Как хорошо, что речь идет о виртуальном городе!

Напомним, что The Standoff — это киберполигон, позволяющий продемонстрировать возможности злоумышленников, степень их влияния на инфраструктуру современного мегаполиса и реализуемость бизнес-рисков в условиях кибератак. Технологические сети виртуального города используют настоящее оборудование и программное обеспечение, а сетевое взаимодействие происходит по распространенным протоколам АСУ ТП — OPC DA, Modbus TCP, UMAS, IEC 60870-5-101, Siemens Simatic S7, Siemens DIGSI, Vnet/IP, CIP (Ethernet/IP), IEC 61850, BACnet/IP, — по SNMP и, конечно, по HTTP. На киберполигоне были представлены все те же объекты, что могли бы находиться и в настоящем городе:

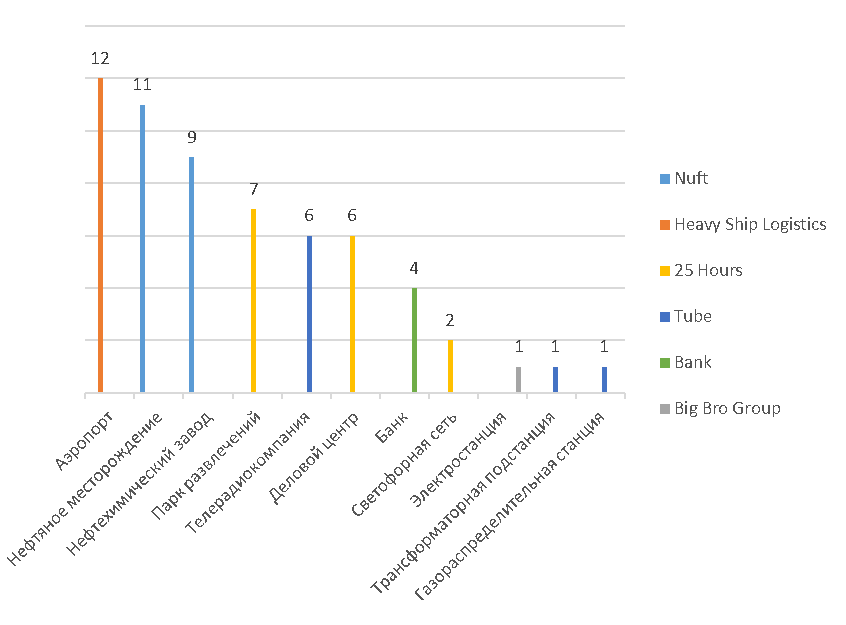

·парк развлечений, деловой центр и светофорная сеть — под управлением компании 25 Hours;

·аэропорт, железнодорожная станция и морской порт — под управлением Heavy Ship Logistics;

·нефтяное месторождение и нефтехимический завод — под управлением компании Nuft;

·банк — под управлением компании Bank of FF

·телерадиокомпания, газораспределительная станция, трансформаторная подстанция — под управлением компании Tube;

·электростанция — под управлением Big Bro Group.

Почти неделю шесть компаний из разных сфер противостояли киберпреступникам, ежеминутно отбиваясь от их атак – двадцать девять команд атакующих проверяли на прочность технологии и бизнес-процессы компаний-объектов. В ходе The Standoff были реализованы 24 уникальных киберриска, причем два из них были новые, не предусмотренные условиями соревнований.

Всего для объектов, представленных на киберполигоне, мы предусмотрели 47 наиболее актуальных киберрисков — исходя из многолетнего опыта наших экспертов, результатов тестов на проникновение и работ по анализу защищенности информационных систем, а также опираясь на мнение наших коллег. Мы ежегодно проводим опросы на официальном сайте Positive Technologies, интернет-порталах, посвященных ИБ, в социальных сетях, тематических чатах и каналах в Телеграме, чтобы узнать, как эксперты оценивают те или иные киберугрозы.

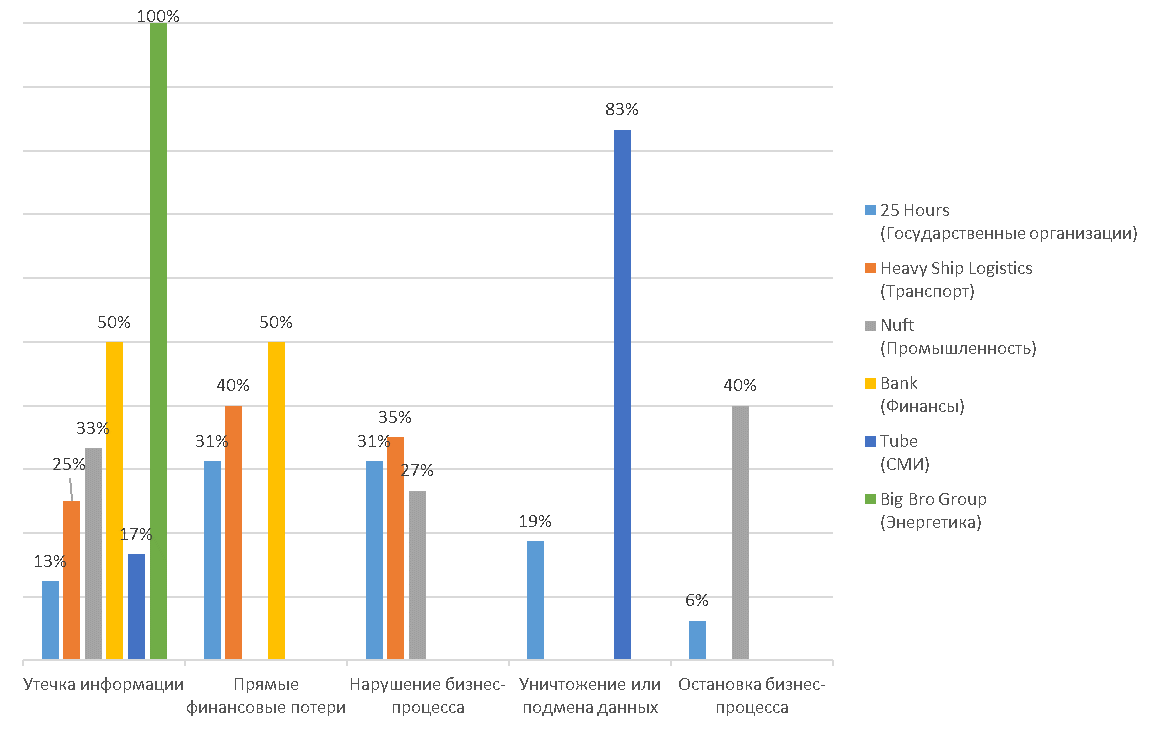

Основные бизнес-риски, которые можно экстраполировать на любой бизнес-процесс, это:

-утечка конфиденциальной информации;

-удаление данных;

-нарушение бизнес-процесса;

-остановка бизнес-процесса;

-хищение денежных средств.

Например, по результатам опроса, проведенного в 2019 году, наиболее частыми последствиями кибератак, с которыми сталкивались отечественные компании, были утечки информации. А в рамках The Standoff риск утечки конфиденциальной информации был реализован для каждой компании: в Nuft были украдены данные о тендерах, в Heavy Ship Logistics — о пассажирах, в Big Bro Group хакеры собрали данные о сотрудниках, в Tube скопировали базу данных главы финансового департамента, а из банка утекли данные и сотрудников и клиентов.

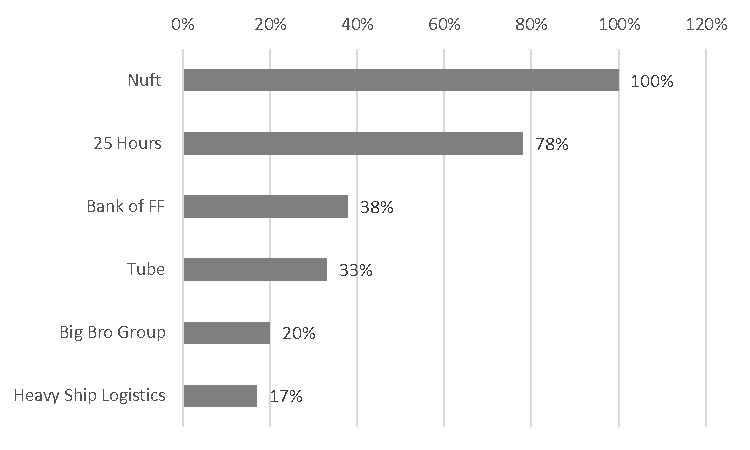

Рисунок 1. Последствия кибератак, с которыми столкнулись российские компании в 2019 году

Что удалось сделать хакерам

Рисунок 2. Доля реализованных бизнес-рисков

Рисунок 3. Последствия атак на The Standoff 2020 (указана доля реализованных рисков для каждой компании).

Рисунок 4. Количество реализованных рисков, предусмотренных условиями соревнований.

Наибольшее число рисков было реализовано в отношении аэропорта, нефтяного месторождения и нефтехимического завода. Железнодорожная станция, морской порт и трансформаторная подстанция от действий хакеров не пострадали.

Техногенная катастрофа

60% промышленных компаний считают, что нарушение технологического (производственного) процесса может быть основной целью кибератак.

С первых минут соревнований атакующие нацелились на инфраструктуру компании Nuft. Именно здесь был реализован первый риск в рамках кибербитвы: команда back2oaz проникла в сеть организации, получила доступ к компьютеру главы нефтяного департамента и похитила файлы с информацией о тендерах. На реализацию риска команде потребовалось 2 часа и 50 минут с момента начала противостояния. В реальной жизни такая атака может готовиться неделями, а порой и годами, поскольку злоумышленники стараются действовать скрытно, чтобы оставаться незамеченными как можно дольше.

Позднее атакующими был получен доступ к системе управления нефтехимическим заводом. Нападающие закрыли входной клапан в холодильный контур, что привело к перегреву и нарушению процесса производства. Но на этом атака не закончилась — вскоре процесс производства был полностью остановлен. Подобная авария на производстве может привести к травмам и жертвам среди сотрудников, а утечка ядовитых веществ — к загрязнению окружающей среды.

На нефтяном месторождении атакующие смогли остановить работу добывающего оборудования. Сразу две команды смогли получить доступ к системе управления хранилищами нефтепродуктов и нарушили процесс транспортировки нефти в хранилище, переполнив его. Позже работа контроллера, управляющего транспортировкой нефтепродуктов, была полностью остановлена. Такие инциденты могут привести к утечке нефти и загрязнению окружающей среды.

Если бы эксперты по безопасности демонстрировали подобные атаки в офисе реальной компании в рамках анализа защищенности систем, то остановить процесс производства или переполнить нефтехранилище им бы не позволили — и пришлось бы довольствоваться лишь предположениями о возможностях злоумышленников. Но тогда оставалось бы слишком много сомнений. The Standoff расставил все по своим местам и однозначно ответил на вопрос: можно ли реализовать риск? — да, можно.

Затраты на ликвидацию последствий техногенных аварий и загрязнения среды, падение рыночной стоимости компании, отзыв лицензии и отставка руководства — вот потенциальные последствия атак на компанию Nuft.

Отметим для примера, что для очистки акватории от 64 тыс. тонн мазута, попавших в море в результате разлома нефтяного танкера Prestige в 2002 году, были привлечены 300 000 добровольцев со всей Европы, а общий ущерб от катастрофы оценивается в 4 млрд евро. Еще один пример: в 2000 году на ликвидацию аварии на нефтеперерабатывающем заводе Petrobras в Бразилии, в результате которой в реку вытекло порядка 1,3 млн литров нефти, компания потратила более 100 млн долларов.

Ограбление банкаБанк, построенный на киберполигоне, ничем не отличался от настоящего: в нем были эквайринг, система переводов Card2Card, процессинговый центр. Виртуальные банковские системы выполняли стандартные операции с банковскими счетами и картами, позволяли клиентам расплачиваться в интернет-магазине, а также обеспечивали внутреннюю деятельность банка. Банк обрабатывал 236 счетов: у всех жителей и хакеров имелись виртуальные банковские карты (у жителей было по 10 тыс. рублей, у хакеров – по 1 тыс.). Кроме того, у каждой компании был свой расчетный счет, на котором лежало по 1 млн рублей. Специальные боты обеспечивали регулярный трафик: они каждые 15 минут совершали транзакции, сумма которых варьировалась от 10 до 1000 рублей.

На третью ночь киберучений злоумышленникам удалось атаковать и банк. Атакующие получили персональные и карточные данные пользователей банка и смогли перевести деньги на свой счет. Позже из внутренней системы ERP были похищены персональные данные сотрудников банка (имена, адреса, номера телефонов, номера счетов, информация о должности, зарплате). Таким образом, банк столкнулся с прямыми финансовыми потерями и утечкой конфиденциальных данных.

В третьем квартале 2020 года 64% атак в финансовой сфере были нацелены на кражу информации, в том числе учетных данных (31% утечек) и персональных данных (28%). Утечки информации грозят банку серьезным вниманием со стороны регуляторов и СМИ, как, например, в прошлогодней истории с базой данных 900 000 клиентов Альфа-Банка, ХКФ Банка и ОТП Банка. Персональные данные не позволят мошенникам похитить деньги со счета или карты, но могут быть использованы для атак с применением социальной инженерии (в первую очередь — для телефонного мошенничества).

Стоит отметить слаженную работу команды защитников, которые в кратчайшие сроки (от 40 минут до 3,5 часов) расследовали проведенные атаки. Кроме того, злоумышленникам за шесть дней не удалось взломать процессинговый центр и интернет-эквайринг, а также получить доступ к личным кабинетам пользователей ДБО. Таким образом, было реализовано менее половины (38%) заложенных бизнес-рисков.

Продажи авиабилетов приостановлены17% атак на транспорт во II и III кварталах 2020 года были направлены на веб-ресурсы компаний.

Горожане, напуганные авариями на химическом заводе и нефтяном месторождении, поспешили в аэропорт. Однако улететь никто не смог: система продажи билетов была взломана хакерами и купить билеты через сайт стало невозможно, а сбои в системе регистрации привели к тому, что пассажиры, у которых билет был куплен заранее, не могли пройти регистрацию на рейс из личного кабинета на сайте.

Когда в результате DDoS-атаки была частично нарушена работа системы по продаже авиабилетов, «Аэрофлот», ставший жертвой этой атаки, оценил свои потери и недополученную прибыль в 146 млн рублей. Киберпреступники нередко выбирают своей целью авиакомпании. Так, осенью 2018 года жертвами хакеров стали сотни тысяч пассажиров British Airways. Тогда взлом затронул официальный сайт и мобильное приложение компании. Хакерам удалось скомпрометировать 380 тыс. банковских карт клиентов. В том же году о кибервзломе заявила американская авиакомпания Delta. Жертвами атаки стали несколько сотен тысяч пассажиров, чьи имена, адреса, а также банковская информация оказались скомпрометированы. В 2019 году мощнейшая DDoS-атака нарушила работу сайта лоукостера «Победа» и тогда авиакомпании пришлось бесплатно регистрировать пассажиров на рейс в аэропорту.

Стоит отметить, что как только защитники на The Standoff восстанавливали работу системы по продаже билетов, ее взламывали вновь, и так семь раз за все время соревнований. Так бывает и в реальной жизни: сбой в работе может быть разовым, а может повторяться бессистемно. Поэтому защитникам всегда важно быть наготове.

Кража документов из государственной компании

74% атак на госучреждения в 2020 году были реализованы с помощью ВПО

Атакующие удаленно выполняли код при реализации 73% киберрисков компании 25 Hours.

За первую ночь кибербитвы деловой центр города был атакован дважды. Две команды атакующих с разницей в пару часов смогли получить доступ к базе данных городского портала и удалить информацию о штрафах и задолженностях граждан. Позже нападающие похитили персональные данные сотрудников, получили доступ к зашифрованному хранилищу директора и украли важные документы. Теперь они могут передать конкурентам или публично раскрыть конфиденциальную информацию и финансовые документы компании. В последние минуты соревнований атакующие получили доступ к системе кондиционирования и могли изменять температуру воздуха в офисных зданиях.

Поломка аттракциона

В парке развлечений компании 25 Hours были реализованы не только все бизнес-риски, но и обнаружен новый, не предусмотренный соревнованиями. Атакующие выполнили свою детскую мечту — бесплатно получили билеты на аттракционы и могли раздать их всем желающим. Возможно, именно в этом и был злой умысел нападающих — собрать как можно больше посетителей в парке, а затем нанести удар. Они получили доступ к системе управления аттракционом «Колесо обозрения» и увеличили скорость вращения колеса до максимальной, что привело к его падению. После восстановления работы аттракциона он вновь был атакован: нападающие остановили работу контроллера, управляющего колесом, и отключили освещение, чтобы посетители не могли покинуть аттракцион. Обошлось без жертв, однако компания не получит часть прибыли из-за простоя аттракциона и понесет затраты на ремонт оборудования. Вероятно, некоторые горожане не рискнут больше кататься на аттракционах в этом парке.

Запрещенная трансляция

Компания Tube, которой принадлежит система телерадиовещания, многократно подвергалась атакам киберпреступников. Атакующие получали доступ к системе управления рекламными экранами города и запускали трансляцию собственных материалов. Подмена контента, во-первых, вызовет финансовые потери из-за нарушения договоренностей с рекламодателями, а во-вторых — может вызвать недовольство местных жителей и даже судебные иски в случае, если транслироваться будут запрещенные материалы, например пропагандирующие насилие.

Энергетика под угрозой

Как и в реальной жизни, большинство атак злоумышленники проводили ночью, стараясь незаметно прокрасться в инфраструктуру жертвы.

В последнюю ночь противостояния была атакована компания Big Bro Group, обеспечивающая город электричеством. Нападающие получили доступ к базе данных ERP и похитили информацию о сотрудниках компании. К счастью, процесс генерации электричества не был нарушен и город не остался без света.

Пример остановки процесса генерации электричества — авария на Саяно-Шушенской ГЭС в 2009 году. Тогда было нарушено энергоснабжение сибирских регионов, ограничена подача электроэнергии в Томске, веерные отключения коснулись ряда промышленных предприятий, в том числе сибирских алюминиевых заводов. В результате аварии погибли 75 человек, 13 пострадали. Ущерб от аварии превысил 7,3 миллиарда рублей, включая ущерб экологии.

Как работали защитники

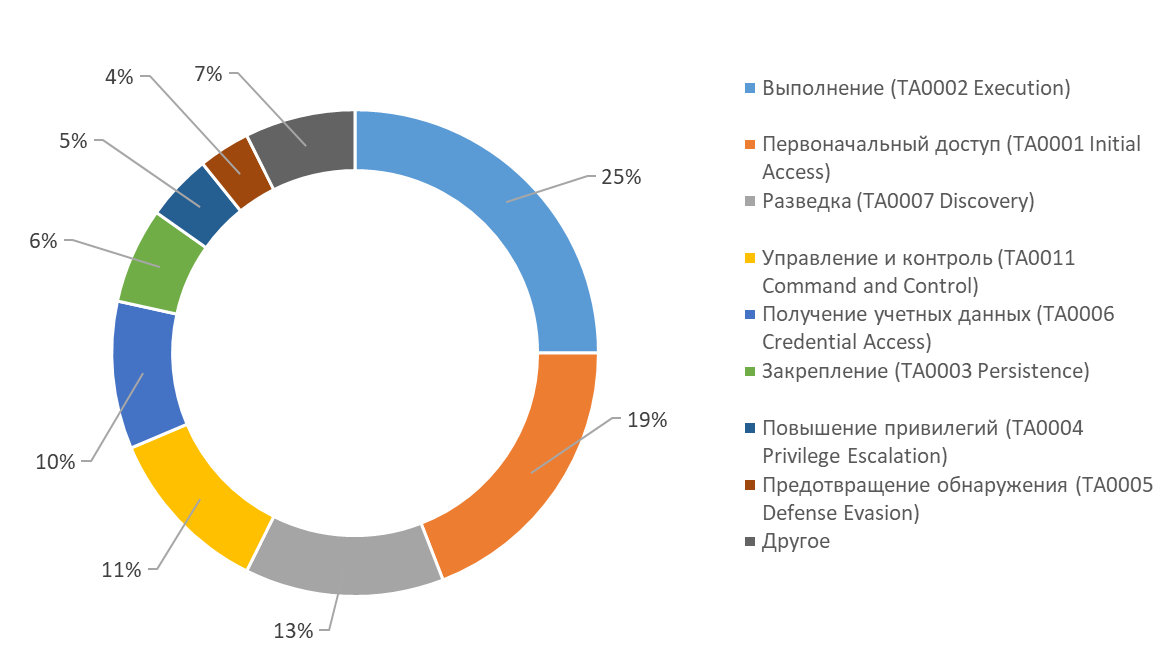

Защитники фиксировали все инциденты и по мере сбора информации проводили расследования атак, которые приводили к реализации рисков. В среднем защитники фиксировали по 35 инцидентов в день. (Для сравнения, внутренняя служба реагирования на инциденты в Cisco обрабатывает в среднем 22 инцидента ежедневно) Всего было выявлено 213 инцидентов. Четверть из них была связана с исполнением вредоносного кода. В основном применялись техники living off the land, представляющие собой использование уже имеющихся в системе инструментов во вредоносных целях, например запуск скриптов PowerShell, создание задач в планировщике (Scheduled Task). Каждый пятый инцидент свидетельствовал о получении первоначального доступа к инфраструктуре защищаемых компаний.

Из-за слабой защиты и наличия уязвимостей на ресурсах сетевого периметра получение доступа к локальной сети зачастую под силу даже неопытным хакерам, которые не способны нанести серьезный ущерб бизнесу, украсть деньги компании или нарушить работу SCADA-систем. В реальной жизни они вероятно продали бы доступ другим преступникам в дарквебе. Защитники на практике встретились с популярными тактиками атак: разведкой, закреплением, повышением привилегий, получением учетных данных. Эти тактики активно применяются APT-группировками в реальной жизни. В рамках соревнований доля инцидентов, свидетельствующих об обходе средств защиты, была незначительной. Причина этого кроется в правилах The Standoff, которые запрещали защитникам активно противодействовать атакам, а значит нападающим и не требовалось тратить силы на то, чтобы оставаться незамеченными.

Рисунок 5. Тактики атаки (доля зафиксированных инцидентов)

Узнав о реализации какого-то риска (например, об остановке производства на химическом заводе или о падении колеса обозрения), защитники по необходимости восстанавливали работу атакованной системы и начинали расследование. Им требовалось определить подробности атаки, использованные уязвимости, скомпрометированные учетные записи и IP-адреса источников атаки. Только установив причины реализации риска, точки проникновения и масштабы компрометации, компания может принять все необходимые меры для противодействия хакерам и недопущения повторной атаки. В среднем на одно расследование и полный сбор необходимых сведений командам требовалось 11 часов 50 минут. Больше суток ушло на расследование утечки персональных данных авиапассажиров и сбоев в работе онлайн-касс в парке развлечений, а часть рисков так и не была расследована за отведенное на соревнованиях время. Сложности в работу защитников добавляло то, что несколько атакующих могли одновременно использовать схожие техники и требовалось определить цепочку действий для каждой команды хакеров.

Киберучения на полигоне The Standoff показали способность злоумышленников повлиять на технологические и бизнес-процессы в различных компаниях. Инфраструктура виртуального города FF была построена на реальном оборудовании и включала шесть компаний, управляющих тринадцатью городскими объектами.

Атакующие выявили в системах города более 400 уязвимостей. Интересно, что большинство из этих уязвимостей не были использованы при проведении атак на компании и реализации киберрисков. То есть программа bug bounty не дала результатов и не позволила верифицировать риски.

У экспертов по безопасности появилась возможность реализовать атаки и увидеть последствия, которые раньше можно было лишь предположить в рамках пентестов. Согласитесь, что аварию на нефтехимическом заводе мы не смогли бы сегодня воспроизвести нигде, кроме киберполигона.

Все действия атакующих в рамках The Standoff отражались в журналах, в сетевом трафике, их можно было увидеть — если знать, где искать, и если уметь пользоваться современными средствами защиты. Для этого необходимо регулярно тренироваться, встречаться на практике с разными техниками атак. The Standoff, в отличие от обычных киберучений, где зафиксированы основные сценарии действий злоумышленников, а векторы атак повторяются, дает защитникам отличную возможность развивать свои навыки и повысить квалификацию всего за несколько дней. Кроме того, киберполигон позволяет оценить значимость ресурсов и определить, что именно может заинтересовать разные группы злоумышленников, каким путем они пойдут для реализации атак и на каком этапе их можно остановить.