The Standoff завершен: атаки выдержали только морской порт и железнодорожная станция

За шесть дней мероприятия состоялось более 70 докладов и круглых столов, его посетило свыше 20 тысяч человек

К концу последнего дня на киберполигоне The Standoff атакующие взломали периметр всех шести организаций и закрепились в корпоративных сетях. Однако реализовать бизнес-риски оказалось сложнее: хакерам противостояли опытные команды специалистов по защите. Были выведены из строя системы аэропорта, парка развлечений, газораспределительной станции, нефтедобывающей компании и электростанции. Потери понесли банк и деловой центр. На рекламных экранах взломщики могли показывать что угодно. Но морской порт и железная дорога устояли.

По горячим следам рассказываем обо всем, что происходило во время The Standoff. В ходе онлайн-выступлений экспертов слушатели узнали, например, как получить физический доступ в помещение, подделать голос за пять секунд, расшифровать испорченные вирусом-вымогателем данные и перехватывать данные смартфона в сети 5G.

Победила команда Codeby (27 123 баллов, 12 киберрисков), на втором месте back2oaz (24 463 баллов, 12 киберрисков), за ними следуют DeteAct (18 508 баллов, 7 киберрисков). Атакующим удалось реализовать 47% заложенных рисков. Два реализованных киберриска из 24 оказались новыми, не предусмотренными в программе соревнования. Всего жюри приняло более 50 отчетов об успешно выполненных заданиях.

Команды защитников смогли выявить более 200 инцидентов ИБ в своих инфраструктурах. Больше всего инцидентов обнаружили команды IZ:SOC и CT&MM. Команды провели 21 расследование инцидентов. В среднем на расследование с необходимой полнотой собранных фактов командам требовалось 11 часов 50 минут.

Все компании столкнулись с последствиями кибератак. Перечислим наиболее серьезные:

-

На нефтехимическом заводе Nuft произошла авария и утечка ядовитых веществ. Атакующим удалось получить доступ к системе управления заводом, они закрыли входной клапан в холодильный контур, что привело к перегреву и нарушению производственного процесса. А вскоре нападающие смогли полностью его остановить.

-

Из-за кибератаки остановилась работа нефтедобывающего оборудования, что привело к прекращению добычи нефти. Кроме того, нападающие смогли получить доступ к системе управления хранилищами нефтепродуктов и нарушили процесс транспортировки нефти в хранилище. Позже им удалось остановить работу контроллера, управляющего транспортировкой нефтепродуктов.

-

В парке развлечений 25 Hours упало колесо обозрения. Одна из команд получила доступ к системе управления аттракционом и увеличила скорость вращения колеса до максимальной — результат оказался плачевным. Затем нападающие остановили работу контроллера, управляющего колесом обозрения, чтобы посетители не могли покинуть аттракцион, и отключили его освещение.

-

Отметим и успешные атаки на банк, в ходе которых нападающие смогли украсть деньги со счетов горожан, а также узнать данные клиентов ДБО (имя, остаток на счете, PAN карты и т. п.).

-

В двух компаниях были украдены ценные документы, а похитить персональные данные сотрудников атакующие смогли из пяти компаний.

-

Уже в последние минуты соревнования команда back2oaz получила доступ к системе управления кондиционированием и смогла изменять температуру воздуха в офисных зданиях.

-

Реализация некоторых киберрисков была непосредственно связана с недостаточной защитой сайтов компаний. Например, сбои в работе онлайн-касс парка аттракционов, сервиса по продаже авиабилетов и системы регистрации пассажиров на рейс на сайте аэропорта.

-

Но в основном нападающим сначала нужно было получить доступ к локальной сети компании. И здесь мы тоже видим, что в первую очередь атакующие искали уязвимости в веб-приложениях и через них проникали в инфраструктуру. Об успешных попытках эксплуатации таких уязвимостей сообщали и команды защитников.

-

Первая уязвимость была найдена командой n0x в системе компании Nuft через 19 минут после старта соревнований. Жюри приняло 433 отчета о найденных уязвимостях. Почти половину из них составило внедрение SQL-кода и еще четверть — недостатки, позволяющие выполнить произвольный код на сервере. Две трети всех уязвимостей выявили в компаниях Nuft и Big Bro Group.

Самое большое число рисков — восемь — было реализовано в инфраструктуре компании 25 Hours, которая управляет деловым центром города, системой кондиционирования, светофорами и парком развлечений, на втором месте — нефтяная компания Nuft, где было реализовано семь уникальных рисков. Незатронутыми остались только железнодорожная станция и морской порт.

Каждый третий риск опасен для людей

По оценке Максима Филиппова, директора Positive Technologies по развитию бизнеса в России, треть рисков, представленных на киберполигоне, могут так или иначе влиять на физическую безопасность людей. Выступая на бизнес-сессии ИД «Коммерсантъ» в рамках The Standoff, он напомнил, что в этом году у киберпротивостояния есть ряд важных нововведений.

«Каждому объекту на киберполигоне присущи те или иные бизнес-риски: остановка производства, утечка персональных данных, потеря конфиденциальных документов и т. п., — рассказал Максим Филиппов. — Здесь нет векторов атак. Мы отдаем площадку в распоряжение атакующих команд (red teams), которые ломают системы, исследуют их. Мы же наблюдаем, как взламываются системы, анализируем трафик и цепочки атак. На выходе получаем ценную экспертизу, которая затем идет в наши продукты».

«Мы не ожидали, что половина рисков будет реализована, — поделился впечатлениями Дмитрий Серебрянников, директор по анализу защищенности Positive Technologies. — Это очень много, особенно учитывая, что было мало времени. В этом году уровень атакующих сильно вырос».

«В этом году защита должна была доказать, что может отследить инцидент поэтапно. Основная цель была следить за работой сервисов и как можно быстрее устранять сбои, вызванные действиями атакующих, — рассказал директор департамента базы знаний и экспертизы Positive Technologies Михаил Помзов. — Эффективность команд защитников оценивалась по количеству зафиксированных атак, по среднему времени расследования инцидента — и времени доступности инфраструктуры: чем этот параметр ниже, тем слабее действуют защитники, а атакующие наносят больше вреда».

Как ломают двери, банки и 5G

Мечта многих хакеров — получить физический доступ к оборудованию. Роберт Селл, президент компании Trace Labs, в ходе своего доклада рассказал о восьми шагах, которые злоумышленники предпринимают, чтобы получить физический доступ к интересующему их помещению. Роберт рассказал, как преступники проводят разведку, что делают в ходе тестовых попыток проникновения — и какие объяснения заготавливают на случай поимки. Помимо этого, эксперт представил подробное описание инструментов для физического взлома замков и открытия дверей, а также способов спрятать их в нужном здании, чтобы воспользоваться в нужный момент.

Но для банка сегодня важнее не крепость дверей, а информационная безопасность. Директор по исследованиям Cyber R&D Lab Тимур Юнусов продемонстрировал, что многие банки мира довольно слабо защищены от финансовых махинаций. Тимур привел реальные примеры нескольких атак на европейские банки, в результате которых были украдены сотни тысяч и миллионы евро. Он проанализировал ошибки, которые совершают службы безопасности и риск-менеджмента финансовых организаций, а также дал практические советы, как избежать проблем. Так, для противодействия многим угрозам банкам даже не нужно использовать сложные решения — например, на основе искусственного интеллекта; достаточно просто устранять конкретные известные уязвимости и анализировать, сколько денег компания реально теряет от определенных видов атак, чтобы бороться с ними в первую очередь.

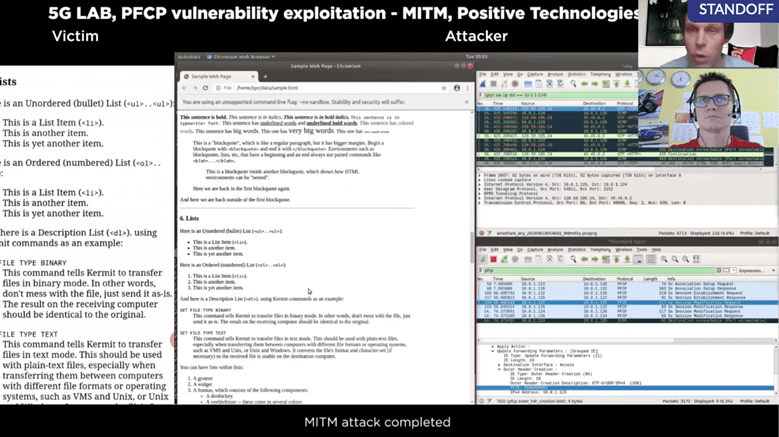

У сетей 5G много преимуществ: они позволяют развиваться инфраструктуре подключенных автомобилей, с их помощью легче управлять городским трафиком и повышать безопасность участников дорожного движения. Другая отрасль, расцвет которой связывают с 5G, — это телехирургия. Однако данных об этих технологиях с позиции информационной безопасности совсем мало, заявил в ходе своего выступления Дмитрий Курбатов, директор по информационной безопасности телекоммуникационных систем Positive Technologies. «Не хотел бы я, чтобы мои дети оказались во взломанном хакерами автобусе, который управляется автопилотом», — отметил докладчик. По его словам, архитектура 5G во многом основана на технологиях сетей предыдущих поколений, и поэтому все уязвимости этих сетей остаются актуальными. В своем выступлении на The Standoff Дмитрий продемонстрировал, как атакующий может с помощью MITM-атаки через уязвимости в протоколе PFCP перехватить данные подключенного к 5G смартфона, — и анонсировал новое исследование безопасности 5G, которое ожидается в конце года.

О проблемах вирусов-вымогателей

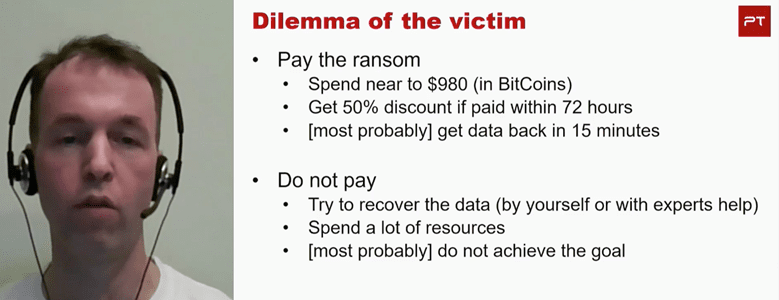

Неизвестные злоумышленники, используя вирус-шифровальщик STOP (Djvu), атаковали компьютер одного из друзей руководителя отдела анализа приложений Positive Technologies Дмитрия Склярова. Они зашифровали ценные данные и потребовали выкуп в биткойнах, эквивалентный сумме в 980 долларов. Друг исследователя решил, что «с террористами переговоров не ведут», и попросил помощи у Дмитрия. В ходе выступления на The Standoff докладчик рассказал, как ему удалось восстановить данные и найти онлайн-ключи для жертв STOP (Djvu), используя различные криптографические методы.

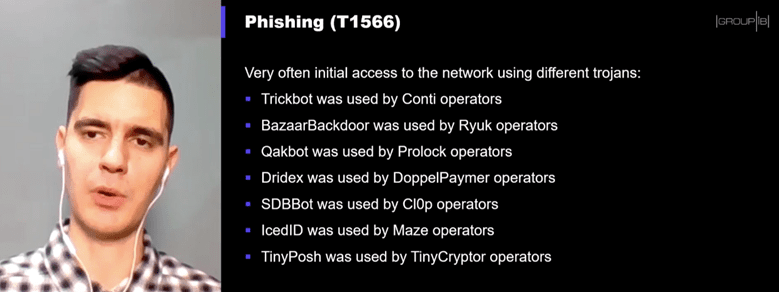

Тему вымогателей продолжил ведущий специалист по компьютерной криминалистике Group-IB Олег Скулкин. Его доклад был посвящен тактикам, методам и процедурам различных операторов программ-вымогателей, таких как Conti, Ryuk, Prolock, DoppelPaymer, CI0p, Maze, TinyCryptor. Эксперт отметил, что шифровальщики стали наиболее заметной проблемой ИБ в уходящем году. Появилось огромное количество нового вымогательского ПО и атаковать стали крупные корпорации, такие как Canon и Garmin. В результате максимальные размеры выкупов значительно увеличились, например Garmin пришлось заплатить за расшифровку 10 млн долларов.

С Олегом Скулкиным согласен руководитель глобального центра исследований и анализа угроз (GREAT) «Лаборатории Касперского» Костин Райю. «Если в 2017 году программы-вымогатели в основном просили маленький выкуп (от 100 до 300 долларов) и целями атакующих были частные пользователи и их персональные компьютеры, то примерно с конца 2017 года этот тренд изменился и атаки стали сложнее». Одним из трендов этого года эксперт назвал стремление хакеров публиковать предварительно зашифрованную информацию и шантажировать компании-жертвы: «Поэтому компании платят миллионы долларов, опасаясь репутационных потерь».

Райю также призвал всех, кто стал жертвой шифровальщиков, не вести переговоры с преступниками и не платить им выкуп за расшифровку данных, ведь нет никаких гарантий, что данные будут расшифрованы. Вместо этого он посоветовал обращаться на портал nomoreransom.org: это глобальный проект, в рамках которого исследователи помогают расшифровать зашифрованные данные бесплатно, в случае если для этого существует инструментарий. «Если инструментов нет сейчас, они могут появиться позже. И конечно, не забывайте архивировать свою информацию и хранить ее на недоступном офлайновом ресурсе», — добавил Райю.

«В 2020 году преступники, проникая на компьютеры с целью получения финансовой выгоды, уже не пытались высосать деньги сами, направив в свою сторону финансовую трубу, как было раньше, а шифровали данные и требовали от жертв заплатить выкуп в биткойнах», — отметил Сергей Голованов, ведущий антивирусный эксперт «Лаборатории Касперского». Говоря о трендах ИБ, помимо атак шифровальщиков, Сергей обратил внимание на использование уязвимостей в средствах удаленного доступа. Кроме того, в этом году злоумышленники нацелились на домашние компьютеры пользователей, через которые можно получить доступ в инфраструктуру компании.

Проблемы фальшивых голосов и лиц

Алгоритмы искусственного интеллекта сейчас применяют в своей работе как специалисты по информационной безопасности, так и злоумышленники. Вячеслав Гордеев, архитектор систем защиты информации из Fortinet, рассмотрел такие технологии, как машинное обучение, нейронные сети, глубокие нейронные сети. Они используются для фильтрации спама, пассивного анализа трафика, поиска вредоносного ПО или защиты веб-приложений. Атакующие также берут на вооружение эти технологии для сбора информации для подделки биометрических данных (записей голоса, изображений лица), подбора паролей и поиска уязвимостей.

Разговор о фальшивой биометрии продолжили исследователи безопасности из компании BBVA Next Technologies Мигель Эрнандес Боса и Хосе Игнасио Эскрибано. Они продемонстрировали техники, алгоритмы и инструменты (большинство из них опенсорсные), которые используются для генерации и обнаружения фальшивых данных (аудио, текстов, изображений и видео). Сегодня существуют открытые инструменты, позволяющие клонировать голос на основе всего пяти секунд аудио, заменять лица на видео или создавать уникальные аватары. Их можно использовать для атак как на конкретных людей (с целью испортить их репутацию), так и на организации. Создание синтетических личностей становится все проще, а борьба с ними — сложнее. Эксперты в ходе доклада показали ограничения различных инструментов и техник создания синтетических данных; это поможет специалистам по безопасности в их обнаружении.

Об угрозах другой новой технологии — динамического рендеринга — рассказал исследователь ИБ из американского стартапа r2c Василий Ермилов. Обычно подобные инструменты используют, чтобы предоставлять краулерам (Google, Slack, Twitter-бот) предварительно обработанные страницы сайта, таким образом улучшая SEO. Но неверная настройка динамического рендеринга открывает злоумышленникам возможность для проведения SSRF-атак. Причем для этого им не нужно будет тратить серьезные усилия, а еще более усугубляет ситуацию тот факт, что динамический рендеринг всегда применяют для самых важных и популярных страниц сайтов. Василий описал свой опыт поиска уязвимостей в сервисе Rendertron, который позволил ему получить контроль над одним из непубличных приложений. Кроме того, эксперт рассказал о том, как использовать опенсорсные инструменты, чтобы ускорить процесс выявления уязвимостей.

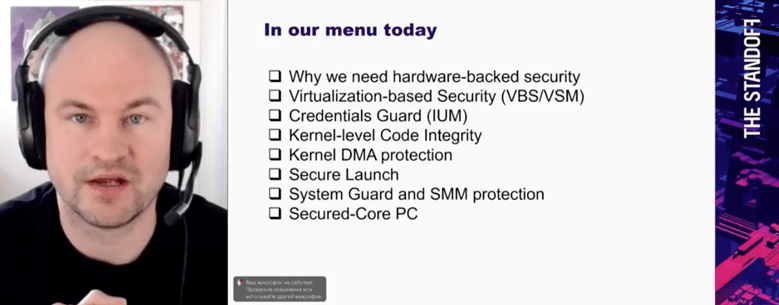

Новые подходы к защите от Microsoft

Злоумышленники все чаще смещают свой фокус на уровень прошивки и пытаются скомпрометировать процедуру загрузки системы. Один из примеров — уязвимость BootHole. В 2018 году уязвимости в прошивке использовала группировка Strontium. Об аппаратных механизмах защиты Windows 10 рассказал Артем Синицын, руководитель программ ИБ Microsoft в Центральной и Восточной Европе. Инициатива Secured-core PCs (SecOps) поддерживает создание компьютеров на базе Windows 10, защищенных от внешних атак на уровне прошивки. Такие системы обеспечивают биометрическую идентификацию без риска утечки данных, безопасное хранилище информации о кредитных картах и других критически важных данных, безопасную загрузку, защиту от буткитов и т. п. Помимо Microsoft Surface, на рынке уже есть устройства, поддерживающие Secured-core PCs, таких производителей, как Dell, Dynabook, HP, Lenovo, Panasonic.

Синицын также рассказал о том, сколько у Microsoft различных программ bug bounty — с их помощью повышают защищенность направлений Identity, Windows, Xbox, Azure, Dynamics и Microsoft Edge. Артем подробно описал условия работы по обнаружению и обнародованию потенциальных уязвимостей, а также рассказал, чтó нужно знать перед подачей заявки через Coordinated Vulnerability Disclosure.

Угрозы для разработчиков

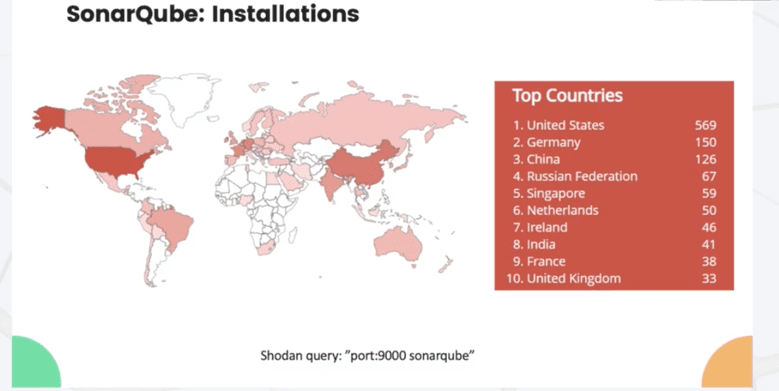

Популярные продукты для проверки качества кода или оценки уровня безопасности сами по себе могут быть точкой входа для APT-группировок. Денис Макрушин, руководитель группы перспективных исследований безопасности компании Huawei, рассказал, в частности, о SonarQube — платформе с открытым исходным кодом для анализа качества и защищенности программного кода. С помощью простого запроса «port:9000 sonarqube» в Shodan можно обнаружить десятки и сотни инсталляций, доступных из интернета, у некоторых отсутствует какая-либо аутентификация. В результате у злоумышленника появляется простой доступ к программному коду, разрабатываемому или проходящему проверку в организации.

В некоторых случаях не надо использовать Shodan. Разработчики и QA-инженеры сами выкладывают множество скриптов с конфиденциальной информацией в публичные репозитории, в которых с помощью элементарного GitHub-scrapping по запросу, например, «product_name+pass» можно обнаружить учетные данные или приватные ключи и сертификаты («domain_name+private»). Можно взять и коммерческое решение из квадранта Gartner, такое как Checkmarx, инсталляции которого обнаруживаются по запросу вида «CxWebclient», — и они также часто открыты для всех желающих. Для мониторинга и удаления подобных утечек можно использовать решения secret-management, например Hashicorp Vault.

Про QA-инженеров в своем выступлении говорил и Сергей Горохов, архитектор решений компании EPAM. Он рассказал о важности безопасной разработки, залогом которой должно стать тесное взаимодействие подразделений AppSec и security testing: «При оценке рисков, составлении требований, моделировании угроз, выстраивании архитектуры тестировщики должны присутствовать наравне с разработчиками, помогая последним».

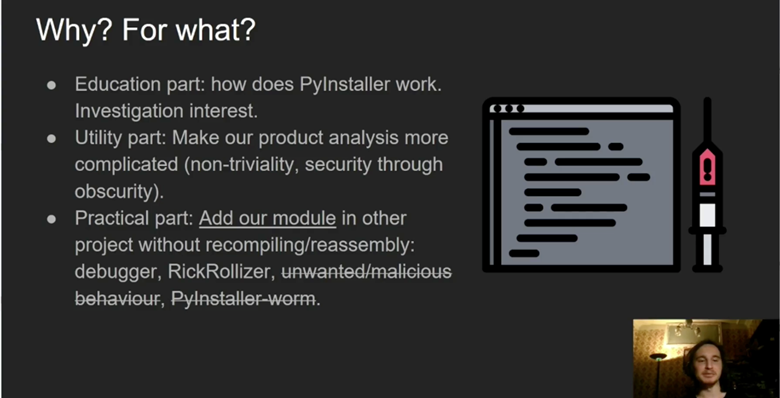

Актуальную для создателей ПО проблему затронул аналитик ВПО Станислав Раковский. Он рассказал, как злоумышленник может модифицировать файлы PyInstaller и добавить в них немного полезной нагрузки. Файлы PyInstaller используются, если разработчик планирует распространять файлы Python, независимые от пользовательского окружения и интерпретатора. Докладчик отметил, что помимо полезной нагрузки во встроенный интерпретатор можно добавить различные антиотладочные инструменты и проверки на антивирусные продукты, чтобы модифицированное ПО могло скрыться в окружении, которое не устраивает атакующего. А обнаружить такие изменения в интерпретаторе весьма сложно.

Поиск иголки в стоге сена

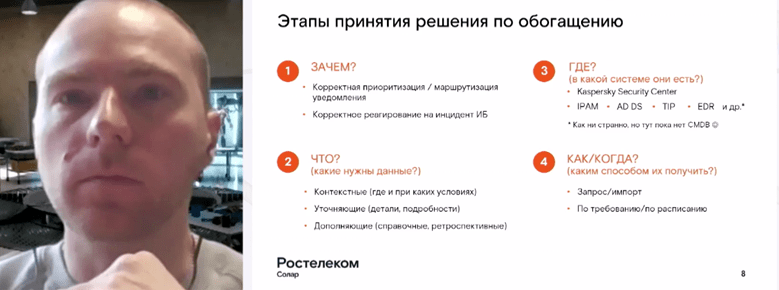

Зачем обогащать данными инциденты ИБ? Для корректной расстановки приоритетов, маршрутизации уведомлений и адекватного реагирования. Но при обогащении инцидентов как никогда актуальна фраза «мусор на входе — мусор на выходе». Александр Кузнецов, руководитель ключевых проектов компании «Ростелеком-Солар», отметил, что если оператор SOC получает некорректные или неполные данные, то они поступают в карточку инцидента и серьезно затрудняют расследование. Лучшими источниками данных автор назвал продукт Kaspersky Security Center, IPAM (служба управления IP адресами), AD DS (Active Directory Domain Services), TIP (платформа анализа информации об угрозах), EDR (система обнаружения сложных угроз на конечных точках). Что касается CMDB (база данных управления конфигурации), то эти решения, по мнению спикера, пока не полностью готовы для рассматриваемых в докладе задач. Проблемой для обогащения инцидентов становится удаленная работа — сотрудники стремительно меняют локации, технику и используют динамические IP-адреса. Если ничего для обогащения инцидентов нет, то можно начать даже с таблиц в Excel, но в зрелой инфраструктуре лучше использовать системы класса IRP или SOAR.

«Хороший SOC правильно работает тогда, когда его сотрудники понимают, как их могут атаковать и какие тактики и техники атак на текущий момент используют хакеры, — отметил в своем выступлении на круглом столе, посвященном теме SOC, директор экспертного центра безопасности (PT Expert Security Center) Positive Technologies Алексей Новиков. — Сотрудник SOC должен самообразовываться, изучать новые материалы. Это постоянная тренировка мозгов и стремление быть лучшим в области мониторинга и расследования инцидентов».

В свою очередь Роман Ладутько, исследователь вредоносного ПО, рассказал о том, как его команда анализирует активность одного из крупнейших ботнетов, Dridex. Чтобы определить, где владельцы ботнета нанесут следующий удар, приходится анализировать зловредные документы, искать управляющие серверы и домены, отслеживать их связь с другими ботнетами и периоды их активности. Роман показал цифры, подтверждающие эффективность этого подхода, и объяснил, как специалисты по защищенности могут его применять.

«Киберполигон The Standoff вышел на тот уровень, когда десятки команд нападающих и защитников с горящими глазами говорят "Ребята, это похоже на правду!", — поделился впечатлениями Юрий Максимов, генеральный директор Positive Technologies. — Противостояние действительно получилось очень точной моделью реальной жизни. А это открывает нам совсем другие перспективы. Наши продукты для обнаружения, блокирования атак и расследования инцидентов впервые попали в столь агрессивную атакующую среду. Мы все получили уникальный опыт, который позволит сделать продукты для ИБ умнее. А умные продукты освобождают людям время для творческой работы».

The Standoff завершен. Подробный анализ соревнования еще будет опубликован на наших страницах — следите за новостями на сайте standoff365.com и в соцсетях (Twitter, Telegram, Facebook, YouTube). С промежуточными отчетами о мероприятии можно ознакомиться на сайте The Standoff (там опубликованы рассказы про первые два дня и вторые два дня).