Автоматизируем процессы информационной безопасности и пытаемся не сойти с ума

Ни для кого из специалистов по информационной безопасности не является секретом, что количество нормативной документации в области защиты информации очень велико. Регламентированы многие процессы, выделены множественные направления для защиты, ставится большое количество задач по обеспечению соответствия требованиям по защите информации и проведению оценки соответствия. А вместе с тем количество нормативной документации, направленной на регулирование обеспечения защиты персональных данных, объектов критической информационной инфраструктуры растет в геометрической прогрессии.

С одной стороны, очень удобно, что регуляторы пытаются нормировать максимальное количество процессов по обеспечению защиты информации. Но с другой, у организаций, которые должны строить систему защиты учитывая требования от нескольких регуляторов (например, требования от Банка России, ФСТЭК и ФСБ) возникает периодический диссонанс и путаница, и сами требования не всегда носят явный характер и оставляют пространство для размышлений по поводу способа реализации.

И здесь возникают вопросы из категории: «все ли требования мы учли?», «какое средство приобрести, чтобы оно закрывало максимальное количество требований?», «какую документацию доработать или сформировать, чтобы внедрить и контролировать соблюдение процедур защиты информации?» и т. д.

Систематизация процесса

Известно, чтобы построить эффективную систему защиты информации и соответствовать требованиям регуляторов, необходимо произвести ряд действий, направленных на систематизацию процесса:

- провести обследование своих текущих систем на предмет соответствия требованиям;

- прописать или доработать процедуры обеспечения информационной безопасности;

- внедрить средства защиты;

- провести обучение самого слабого звена в цепочке передачи и обработки информации (персонала);

- провести оценку соответствия реализованных мер.

Часть организаций во многом делает всё самостоятельно и привлекает сторонних специалистов лишь на последних этапах построения системы. Другая же – активно привлекает сторонних специалистов для проведения работ по защите информации: это может быть как полная передача ИБ на аутсорс, так и периодические работы по приведению системы защиты информации в соответствие требованиям регуляторов.

Прикладные вопросы – автоматизация

К работам по оценке соответствия требованиям регуляторов систем защиты информации, реализованных в организациях, эксперты компании ICL Системные Технологии привлекались не раз: производили обследование текущих информационных систем и организационно-распорядительной документации организации, выделяли пул требований нормативной документации регуляторов, которым организация должна соответствовать, проходили опросы с текущими сотрудниками, проводили оценку соответствия, писали рекомендации. Все эти рутинные задачи отличаются объемом наполнения полученной информации и количеством времени, затраченным на их исполнение. А вместе с тем мер различных требований нормативных документов очень много (один лишь ГОСТ Р 57580.1 -2017 содержит около 408). Здесь, после нескольких повторений затратных по времени действий в полуавтоматическом режиме, появляется логичное решение – автоматизировать их без ущерба новым требованиям ГОСТа, чем мы и занялись.

В качестве исходных процессов для автоматизации выбрали следующие:

- подбор средств защиты, закрывающих определенные требования нормативных документов (будь то меры, описанные в ГОСТ Р 57580.1, Приказе 21 ФСТЭК, Приказе 17 ФСТЭК, Приказе 239 ФСТЭК и т. д.);

- выделение мер, закрывающих уже имеющиеся или планируемые к приобретению средства защиты информации;

- оценку соответствия требованиям нормативных документов.

Это позволит сократить временные затраты на проведение работ, а также даст инструмент, который позволит оперативно отвечать на многие запросы заказчиков.

Работы поделили на 4 этапа.

1) Определили, какие задачи важно автоматизировать в первую очередь:

- Выбирая средство защиты, получаем меры нормативно-правового акта (далее – НПА), которые оно закрывает. Средство может быть выбрано одно или несколько – при этом выдаются все меры, которые закрываются выбранными средствами.

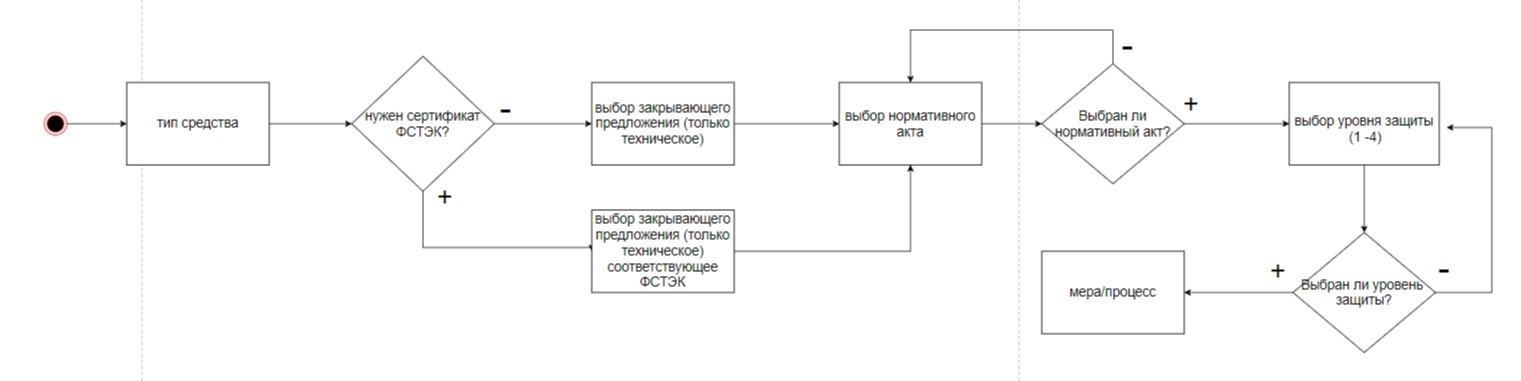

Также отдельным столбцом выдается информация о наличии/отсутствии сертификата соответствия требованиям по защите информации и его актуальности. Ниже приведу примерную блок-схему данного процесса: - Выбирая НПА и меру, получаем техническое или организационное решение, которое закрывает эту меру. При этом выбрать можно несколько НПА, мер, процессов защиты информации. В результате получаем организационные или технические решения, закрывающие выбранные меры.

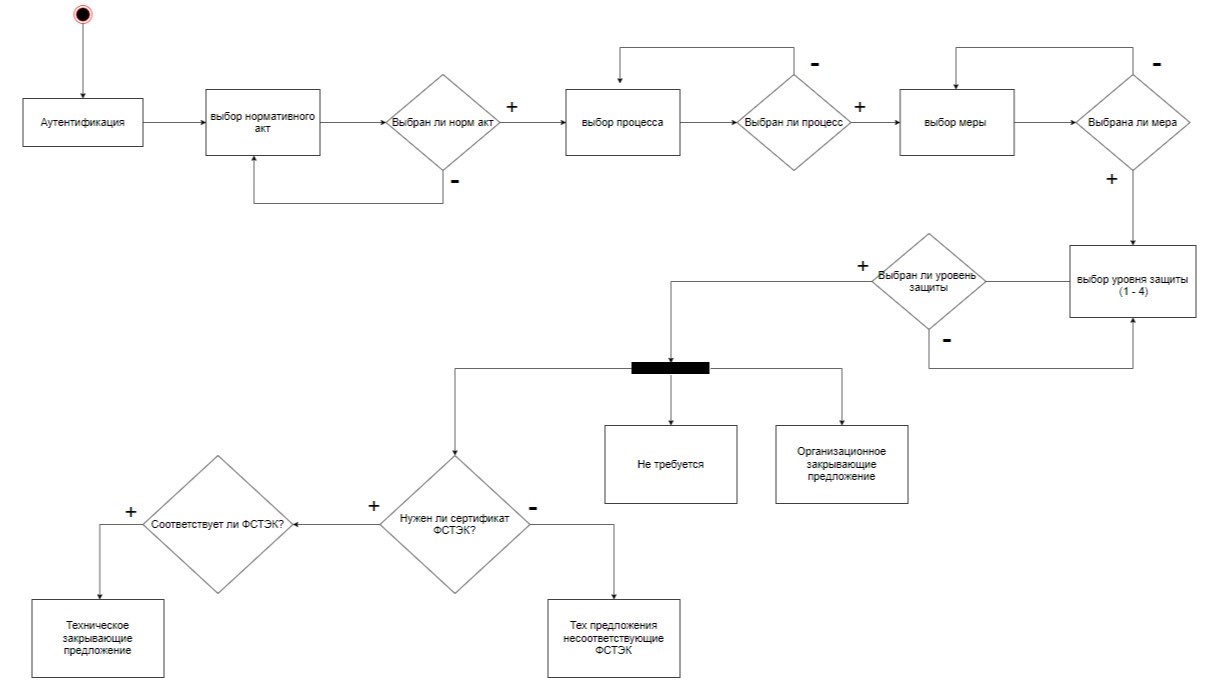

По необходимости можно выбрать средство защиты информации с сертификатом соответствия требованиям по защите информации. Привожу упрощенную блок-схему работы по процессу: - Задавая данные, полученные в результате аудита, необходимо формировать акт присвоения уровня значимости для обследуемого объекта. А в зависимости от типа обследуемого объекта и цели аудита выбирается и соответствующий НПА, по которому, в свою очередь, осуществляется расчёт уровня соответствия.

2) …какие НПА включили первоначально:

Для начала включили документы, явно содержащие требования к обеспечению защиты информации для разных типов объектов и разных категорий значимости/классов/уровней защиты информации. Взяли ГОСТ Р 57580.1-2017 (финансовая сфера), Приказ ФСТЭК №21 (персональные данные), Приказ ФСТЭК № 17 (персональные данные для ГИС), Приказ ФСТЭК №239 (критическая информационная инфраструктура), добавив к ним методики, по которым можно рассчитывать уровень, а также категорию значимости/класс.

3) …какие результаты должны получаться:

- таблица с выбранным техническим средством /средствами и меры, связанные с НПА, которые это средство закрывает;

- таблица с выбранными НПА, мерами и перечнем средств защиты или организационных решений, что закрывают выбранные меры.

4) …какие плюсы и выгода от автоматизации:

- уменьшение количества времени на поиск решений для закрытия мер НПА;

- уменьшение времени основных работ по построению системы защиты и проведению аудита по требованиям регламентирующей документации для заказчика;

- сокращение трудозатрат на проекты;

- быстрый выбор необходимых технических средств защиты и организационных решений для закрытия требований НПА;

- появление актуального и эффективного механизма для быстрого решения проблем заказчика, не знающего, как нужно обеспечить реализацию того или иного документа в сфере информационной безопасности.

Решение об автоматизации определенных процессов – это ответственность организаций, занимающихся их эксплуатацией. Процессы в сфере информационной безопасности хорошо структурированы и расписаны для автоматизации и представления их в виде программной оболочки с понятной обратной связью, и автоматизация сводит на нет рутинные задачи, которые приводят к большим энерго и временным затратам специалистов.

С точки зрения взаимодействия с заказчиками это помогает ускорить время отклика и даёт в руки простой и понятный механизм, как соответствовать требованиям регулирующей документации. Поэтому мы постоянно занимаемся совершенствованием и актуализацией данного механизма, а также стараемся автоматизировать больше ИБ-процессов для расширения эффективности и функциональности.

Автор: Станислав Глинчиков