Ненавистные брокколи, кража учетной записи администратора домена и отчёт о компрометации за 33 секунды. Бэкстейдж The Standoff от Jet Security Team

Ежегодная битва хакеров и ИБ-специалистов на киберполигоне The Standoff — уникальная возможность за несколько дней приобрести такой опыт, на получение которого обычно уходят годы. Условия мониторинга и расследования инцидентов на киберполигоне максимально приближены к реальным. При этом высокая интенсивность атак даёт ИБ-специалисту возможность на практике познакомиться со всем многообразием хакерского вооружения.

О том, чему именно можно научиться на The Standoff, рассказали участники команды Центра информационной безопасности «Инфосистемы Джет» — Jet Security Team: Игорь Фиц, Дмитрий Лифанов, Александр Ахремчик, Дмитрий Казмирчук, Мария Волгина. Их опыт будет полезен не только командам, которые захотят попробовать свои силы в The Standoff в следующем году, но и действующим специалистам SOC.

Новый формат The Standoff 2021 — непропатченная инфраструктура на растерзании хакеров

Игорь Фиц: «Информация об участии нашей команды в The Standoff появилась прекрасным пятничным вечером в преддверии майских праздников. Первая мысль — “конец планам”. Вторая — “всё же круто”. К моей радости, реализовалась только последняя».

Дмитрий Лифанов (капитан): «Подготовка к игре стала гонкой со временем. Выстроить мониторинг и детектирование меньше чем за две недели, абсолютно не зная состав инфраструктуры, ее потенциальные проблемы и подводные камни — та еще задача».

Александр Ахремчик: «Я участвую в The Standoff второй раз, первый был в 2019 году, и оба раза на стороне защиты. И хотя команды участников по-прежнему называются “Атакующие” и “Защитники”, в этом году правильнее было бы назвать нас “Мониторингом”, “SOC'ом” или “Аналитиками”».

В 2019 году мы могли управлять полным скоупом СЗИ, которое принесли «с собой», и оперативно блокировать малейшее подозрение на атаку, а в этом году наши задачи сводились к следующему:

- Анализ показаний с предоставленных нам PT СЗИ (NAD, PT AF, ISIM, SIEM, MP8). Также в нашем распоряжении были NGFW Check Point и NPTT PenTera для анализа сетевого взаимодействия и возможных векторов атак злоумышленников.

- Составление отчётов по инцидентам с «пруфами» и рекомендациями по реагированию (которые никто не выполнял :-)) и направление их в общий SOC.

- Составление отчётов для расследования больших бизнес-рисков и направление их в общий SOC.

В общем, в этот раз в The Standoff организаторы решили кардинально усложнить нам задачу, предоставив намеренно непропатченные инфраструктуры на растерзание хакерам. Однако мы всей командой признали, что такой формат интереснее.

Дмитрий Лифанов (капитан): «Битва преобразилась и стала более динамичной. Наблюдать, как у тебя атакующие за полчаса забирают весь домен, раскатывают по всей инфраструктуре майнеры и вовсю веселятся, имея максимальные привилегии, должно было стать тяжелым испытанием для типичного “безопасника”. Но в итоге это оказалось очень занимательным и крутым опытом в расследованиях. Ночной этап из-за этого стал не временем, когда можно откинуться на стуле и спокойно дождаться утра, а самой горячей развязкой игры, когда нужно показать максимум обеим сторонам».

Игорь Фиц: «Ограничения в мерах предотвращения атак прибавили мероприятию баланса, потому что команды защиты меньше распыляются и больше фокусируются на детектировании. Основная сложность была в 30-ти командах атакующих, которые набросились на растерзанную инфраструктуру».

Дмитрий Казмирчук: «По сравнению с предыдущими версиями The Standoff (до 2020 года) новый формат стал более живым и ярким — у атакующих относительно развязаны руки, и они могут показать себя во всей красе, не занимаясь бесконечной борьбой с “выкрученными на максимум” средствами защиты. Командам же защитников это даёт практически неисчерпаемый поток разнообразных инцидентов и пищи для проведения расследований. The Standoff сам по себе — это крутая динамичная игровая площадка, где видны возможности реальных атакующих».

Тактика Jet Security Team в 2021 году

Дмитрий Лифанов (капитан): «Нам, как и атакующим, пришлось разбираться с некоторыми объектами инфраструктуры по ходу самого мероприятия, особенно с узлами управления SCADA, а в некоторых случаях применять тактику “чтобы поймать преступника, нужно действовать как преступник”. За счет наличия в команде пентестера (спасибо, Вова :-)), мы неоднократно воспроизводили атаки на свои же сервисы или пытались проверить возможность дальнейшего продвижения с точки зрения атакующего через определенные узлы.

В этом раз мы также решили немного изменить тактику детектирования и отказались от множества правил корреляции на SIEM в сторону проактивного поиска угроз. Прошлый раз показал, что обычный алертинг может быть таким объемным, что обработать его в адекватный срок и при этом не потерять среди срабатываний действительно важные активности и этапы атаки достаточно трудно».

Кража учетной записи администратора домена

Мария Волгина: «Лучшая забавная история является одновременно самым сложным кейсом, так как в первые дни была скомпрометирована учетная запись администратора домена, что затрудняло дальнейшее расследование реализации бизнес-рисков».

Александр Ахремчик: «На второй день “противостояния”, мы поняли, что у нас увели администратора домена. Это произошло, когда мы расследовали первый бизнес-риск (кража секретных документов с планами строительства нового газопровода). Мы долго не могли точно идентифицировать, откуда именно угнали учётку. И чтобы это понять, мы воспользовались средствами “красных” (Red Team) и на нескольких тачках дампили lsass, чтобы посмотреть, есть ли у них угнанные креды в памяти. Кстати, с тех пор мы находились в режиме “ничто не легитимно“, досконально проверяя каждое подозрительное событие».

Подготовка отчёта об атаке за 33 секунды

Александр Ахремчик: «В последний день глубокой ночью команда True0xA3 получила доступ к АСУ ТП для взлома нашей системы уличного освещения. Их задача была в том, чтобы отключить её.

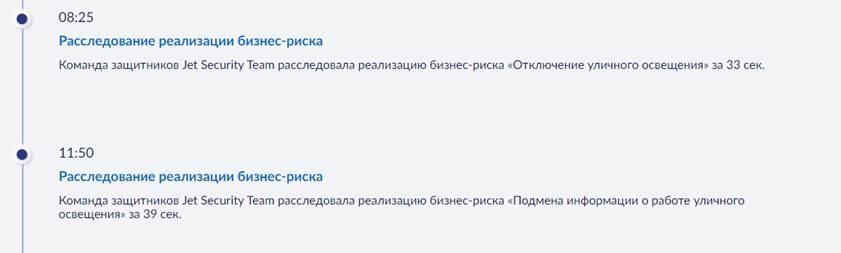

К тому времени, мы уже давно отслеживали компрометацию системы, которая отвечала за свет и видели, как хакеры пытаются разобраться, что же нужно сделать. В итоге, когда риск был наконец реализован, у нас уже был готов отчёт, и мы сдали его за 33 секунды, а второй, на той же системе — за 39 секунд :-)».

Лайфхаки

Дмитрий Лифанов:

- «Распределите обязанности до старта мероприятия, потом у вас просто не будет на это времени. Как только сетевой “кран” откроется, атакующие не будут ждать вас и налетят на инфраструктуру ураганом. Наладьте коммуникацию, один чатик в Telegram вас точно не спасет».

- «Если есть возможность, атрибутируйте атакующих (привет ребятам c их kekpek-шеллами), в вашей инфраструктуре может быть несколько групп, и они могут пойти к разным рискам.»

- «Используйте OSINT, смотрите трансляцию мероприятия. А если вы на площадке The Standoff, следите за стендом города, на котором находятся реальные объекты, которые вы защищаете. Потому что в ходе битвы атакующие не один раз подходили к нашим объектам и пытались ознакомиться с их консолями вживую.»

- «Ищите в первую очередь не результат того, как атакующие реализовали бизнес-риск, а как им удалось добраться до самого объекта. Иногда, чтобы реализовать сам риск, нужно просто открыть файл текстовым редактором и скопировать из него информацию, или просто подменить файл на свой. Но чтобы добраться до файла, атакующим нужно провернуть целую серию атак».

- «Храните все свои отчеты об отдельных инцидентах, это поможет вам в дальнейшем быстро собрать информацию по активностям атакующего в рамках расследования реализации риска».

Александр Ахремчик:

- «Отслеживайте активность на критичных узлах и начинайте готовить расследование ещё до сообщения о бизнес-риске. Например, у нас были настроены фильтры в SIEM по запуску процессов на всех АРМ для управления АСУ ТП, благодаря этому мы видели каждый шаг хакеров и оперативно сдавали отчеты».

- «Не полагайтесь на алертинг, используйте методы проактивного поиска (Threat Hunting). Создайте отчёты/дашборды/фильтры по нескольким гипотезам, исключите легитимную активность и оперативно отслеживайте подозрительную. Применяйте созданные фильтры для хостов, которые подозреваете в компрометации».

Мария Волгина: «Для меня бы полезным лайфхаком для подготовки стал совет “приготовь цистерну энергетиков на ночной этап соревнований”».

Игорь Фиц: «Главный итог The Standoff для меня — это подтверждение истины “выход есть всегда”: когда ты знаешь, как всех выгнать из инфраструктуры, а нельзя; когда раньше видел эту АСУ ТП только на слайдах презентаций, а её пять минут назад взломали; когда ты ненавидишь брокколи, а найти другой еды времени нет. Надо только постараться».