Подписывайтесь на канал "SecurityLab" в Telegram, чтобы первыми узнавать о новостях и эксклюзивных материалах по информационной безопасности.

PHDays: точно в девятку

Международный форум по практической безопасности PHDays 9 подошел к концу, собрав рекордное число участников — более 8 тысяч человек.

Международный форум по практической безопасности PHDays 9 подошел к концу, собрав рекордное число участников — более 8 тысяч человек. Специалисты по информационной безопасности, журналисты, политики, артисты, представители бизнеса и государства из разных стран посетили более 100 выступлений. На площадке взламывали завод по перекачке газа, банкомат, автомобили Tesla и другое оборудование, а вечером на сцену вышел лидер «Смысловых галлюцинаций». Сегодня мы подведем итоги некоторых конкурсов и расскажем о самых интересных докладах второго дня форума.

Итоги The Standoff

Пока шли доклады, атакующие, защитники и SOC сражались за объекты города F в кибербитве The Standoff. Как мы уже рассказывали, в первый день через полчаса после начала игры команде атакующих True0xA3 удалось проникнуть в незащищенный офис промышленной компании с помощью эксплуатации простейшей уязвимости и получить привилегии администратора домена. Чуть позже эта команда выкрала финансовый отчет с компьютера главного бухгалтера местного медиахолдинга.

В целом первый день прошел довольно спокойно. Все атакующие прощупывали почву и старались расширить свое присутствие в инфраструктуре. Команда True0xA3 успела пропатчить уязвимости завоеванного офиса, чтобы другие атакующие не смогли в него проникнуть. Так как именно этот офис управляет всей АСУ ТП, команда начала распространяться по другим объектам города. Серьезных инцидентов пока не возникало.

Ближе к вечеру участники узнали, что в городе есть криптовалюта, и начали устанавливать майнеры на все доступные машины. Куш сорвала все та же команда True0xA3.

Ночь, как известно, время темных дел. В городе F произошла дуэль между командами True0xA3 и «ЦАРКА». Яблоком раздора стал взломанный True0xA3 офис промышленной компании. После нескольких часов борьбы за контроль над офисом победила дружба, команды решили не мешать друг другу и работать параллельно. Такая тактика привела к тому, что утром в городе произошло несколько инцидентов с участием этих команд.

Команда True0xA3 устроила цветомузыку на улицах города — включала и выключала освещение, а потом спровоцировала разлив нефти на нефтехранилище. Команда «ЦАРКА» взломала две SCADA-системы на нефтяном заводе.

Ближе к концу второго дня случилась глобальная утечка данных из сторонних источников. Команда защитников STS обнаружила, что произошла полная компрометация офиса страховой компании. Атакующие провели анализ публичных источников и нашли конфиденциальную информацию — доменные учетные записи. Часть команд защитников увидела эту активность и блокировала ее, другие заметили не так быстро. В итоге True0x3A воспользовались полученной информацией, проникли во внутреннюю сеть с помощью корпоративного VPN и повысили свои привилегии. Они смогли получить права администратора домена всего за 7 минут! Команда STS придумала тактику реагирования на инцидент, но не успела реализовать ее за игровое время.

«В этом году противостояние случилось не только между атакующими и защитниками, но и между самими хакерами. Были команды, которые быстро раскусили самые уязвимые места, закрыли бреши и держали ситуацию под контролем, как команда True0xA3. Но в то же время большинство команд не смогли пробить офисы, а ведь не все они были идеально защищены, — подводит итоги член оргкомитета PHDays Михаил Левин. — Что касается защитников, в этом году мы оценивали подходы к обороне, и победил, на наш взгляд, здравый подход, основанный на постоянном мониторинге и быстром реагировании на угрозу».

В итоге первое место среди атакующих заняла команда True0xA3 (3 023 264 балла), второе и третье места заняли «ЦАРКА» (1 261 019 баллов) и hack.ERS (125 500 баллов), а среди защитников лидером стала команда Jet Security Team (44 040 600 баллов). Также в рамках The Standoff проводился хакатон: команды разработчиков подготовили приложения, а в течение всего противостояния нападающие атаковали и писали отчеты bug bounty о найденных уязвимостях. Победителем в хакатоне стал bitaps.com[ Подробный разбор всех событий противостояния будет позже. Следите за новостями.].

Конкурсы

В течение двух дней на площадке прошло множество конкурсов. На стенде Network Village эксперты по безопасности рассказывали о сетевом фаззинге, SSL-пиннинге, MITM-атаках, атаках на веб-приложения и USB-устройства и многом другом. Участники узнали о видах и векторах атак и тут же отрабатывали на практике полученные знания в конкурсе E&E Exploit Express (участникам нужно было пройтись по нескольким уязвимым сервисам и собрать флаги). Первое место в конкурсе занял Throne6g, II место — h4rm0ny, III место — Technical Assistance Center Uzbekistan.

За звание промышленного ниндзя в конкурсе по взлому завода по перекачке газа Industrial Ninja поборолись 40 человек. В распоряжении участников было три стенда, эмулирующих индустриальный процесс. Суть их работы в следующем: под большим давлением (более 100 000 Па) в эластичную емкость (воздушный шар) закачивается смертельно опасный пестицидный газ (в реальности — воздух). Каждый стенд имел свой уровень сложности по степени защиты: новичок, бывалый и ниндзя. Организаторы поделились интересной статистикой: за два дня были решены 5 из 6 задач; участник, занявший первое место, заработал 233 балла (он потратил на подготовку к конкурсу неделю). Тройка призеров: I место — a1exdandy, II — Rubikoid, III — Ze.

В ходе конференции также проводилось соревнование AI CTF, цель которого была познакомить специалистов в области ИБ с применением различных ML-техник в игровых CTF-сервисах, а специалистам по машинному обучению продемонстрировать, каким образом такие сервисы могут оказаться уязвимыми. Победители: I место — silent, II место — kurmur, III место — konodyuk.

В конкурсе IDS Bypass участники должны были взломать пять уязвимых узлов и добыть с них флаги, но сделать это в обход системы обнаружения вторжений. Вот участники, которым это удалось: I место — psih1337, II место — webr0ck, III место — empty_jack.

Одна из новинок этого года — конкурс по форензике ESCalation Story: Spin-Off. Участники должны были решить множество задач из области расследования инцидентов. Лучше всех с этим справились Станислав Поволоцкий (I место), Михаил Прохоренко (II место), Михаил Бородин (III место).

Конкурсная программа традиционно завершилась конкурсом «Наливайка». Подробный разбор всех конкурсов появится чуть позже.

Проблемы искусственного интеллекта

Сергей Гордейчик, один из основателей PHDays, а ныне директор по информационным технологиям IIAI (Inception Institute of Artificial Intelligence, Абу-Даби) в докладе «AI-ширпотреб и немного безопасности» рассказал о проблемах внедрения технологий искусственного интеллекта в различных секторах экономики.

Предсказание урожая сельхозкультур, определение индекса роста экономики отдельной страны, вычисление запасов нефти — для всех этих задач сейчас используется анализ спутниковых снимков. Для автоматизации задач применяются решения на базе машинного обучения. Но они порождают свои проблемы. Приходится, к примеру, брать данные от различных подрядчиков, часто в разных форматах, объем информации легко достигает 1 петабайта в день.

Сергей рекомендовал перечитать трактат Станислава Лема «Сумма технологии» и напомнил, что полностью доверять алгоритмам машинного обучения нельзя. Он привел пример неправильного выявления ML-решением заболеваний кожи: алгоритм настолько часто сталкивался с фотографиями людей, которые измеряли линейкой свои опухоли, что главным критерием срабатывания для него стало наличие линейки. Кроме того, есть риск закладки бэкдоров в ML-модели.

С защищенностью GPU, используемых для ML-расчетов, также немало сложностей. У видеокарт множество уязвимостей, и при раздаче доступа можно считывать память и чужие данные.

Бизнес хорошо знает, зачем ему технологии распознавания лиц, образов и машинного обучения: банки и ритейл хотят понимать, с каким настроением зашел клиент, какое предложение ему сделать, какой менеджер ему больше понравится. Но для рядовых пользователей пока не так много необходимых технологий, использующих ML-подходы. Одно из важных направлений — использование нейроинтерфейсов, наблюдающих за ритмами мозга, для помощи в постинсультной реабилитации.

Время покажет, отметил Сергей, к какой реальности движется человечество — описанной в «Лавине» Нила Стивенсона, в «Понедельник начинается в субботу» братьев Стругацких, скопирует ли китайскую систему социального рейтинга или воссоздаст модель какой-то другой антиутопии.

Выявление APT-группировок с помощью машинного обучения

Продолжили тему машинного обучения представители группы реагирования на инциденты JPCERT/CC Томоаки Тани и Сюсей Томонага. В классической целевой атаке злоумышленник проникает в сеть и использует вредоносное ПО для заражения узлов и серверов. Windows Active Directory записывает историю таких событий, и системы безопасности могут эту историю использовать, но информации там слишком много. Эксперты согласились с полезностью SIEM-систем, но отметили, что отличить легальный журнал событий от злонамеренного позволяют не все системы этого класса.

Докладчики представили LogonTracer — инструмент расследования инцидентов, который визуализирует отношения между учетными записями и узлами. На скриншоте ниже — пример действий хакерской APT-группировки Tick, которая атакует в Азии различные медико-биологические, технологические, химические компании.

Как взломать iPhone

Люди, далекие от информационной безопасности, часто интересуются возможностью взломать iPhone. Это реально, если вклиниться между устройством и пользователем, осуществив атаку «человек посередине» (man in the middle, MITM). Владимир Иванов, аудитор ИБ в Digital Security и автор GitHub-проекта Raw-packet, выступил с докладом «MITM на устройства Apple».

Такую атаку можно реализовать в телефоне, подключенном к Wi-Fi. От атакующего требуется отключить устройство жертвы от Wi-Fi-сети. Другой вариант — поймать момент подключения этого устройства к Wi-Fi. Далее атакующему остается дождаться запроса от DHCP-сервера. Подобный запрос можно перехватить, так как он широковещательный. Немного манипуляций с DHCP-запросами — и оборудование злоумышленника становится шлюзом между точкой доступа и устройством Apple, что позволяет атакующему перехватывать конфиденциальные данные. По словам Владимира, в Apple сказали, что это не баг, а фича.

Секция, на которой развенчивали мифы

На секции «Конструктивная критика решений безопасности и критический подход к их конструированию» эксперты Positive Technologies рассказали о возможностях, которые скрываются за использованием новейших и уже знакомых технологий в различных сферах экономики. Доклады коснулись таких тем, как современные сценарии кибератак, нюансы защиты АСУ ТП, телекоммуникационных и банковских систем, риски, связанные с IoT и искусственным интеллектом, качественное изменение веб-приложений и их защищенности, аппаратные уязвимости и варианты более безопасного сосуществования с ними.

Руководитель отдела реагирования на угрозы информационной безопасности Эльмар Набигаев развенчал самые популярные мифы о целевых атаках: «целевые атаки это очень сложно», «от APT нельзя защититься», «мы не интересны APT-группировкам», «невозможно подготовиться к APT». Эльмар отметил, что зачастую хакеры знают сеть организации лучше, чем сама организация. Основная проблема компаний — это отсутствие базовой информационной гигиены. Во многих организациях этому вопросу уделяется мало внимания из-за отсутствия ресурсов. Хотя один только своевременный патчинг уязвимостей мог бы значительно усложнить жизнь APT-группировкам. Зачем злоумышленникам организовывать сложную многоступенчатую атаку, если в можно проникнуть простыми методами, используя известные уязвимости? Тем более что уязвимости нулевого дня — это дорого. Однако компании, которые считают, что хорошо защищены, тоже не должны расслабляться: «Никто не даст стопроцентной гарантии. Если вы смогли отразить одну атаку, совершенно неизвестно, отобьете ли вы следующую». Поэтому важно, чтобы защита была проактивной.

Руководитель отдела безопасности промышленных систем управления Владимир Назаров отметил, что в промышленной отрасли до сих пор сохраняются убежденность в наличии «воздушного зазора», вера в «безопасность через неясность» и в то, что «средства защиты влияют на технологический процесс». По мнению эксперта, чтобы решить проблему безопасности, «нужно знать, кто присутствует и что происходит в сети АСУ ТП, так как нельзя защищать сеть без ее понимания». Также необходимо упростить мониторинг промышленных протоколов: для этого нужно использовать специализированные средства мониторинга и дорабатывать их под свои задачи.

«Взломать 5G так же просто, как взломать сайт или систему безопасности компании», — заявил директор по информационной безопасности телекоммуникационных систем Дмитрий Курбатов. Как известно, сети пятого поколения создаются для построения так называемого подключенного мира (internet of everything): «С внедрением 5G большинством абонентов будут уже не люди, а устройства. И это миллиарды подключенных IoT-устройств».

Разработка стандарта мобильной связи пятого поколения все еще ведется, уровень зрелости растет, и сейчас при разработке пытаются внедрить безопасность на уровне архитектуры, secure by design. Тем не менее риск проведения атак на сигнальные сети с целью перехвата пользовательского трафика остается актуальным, особенно в первое время, когда сеть 5G будет работать «поверх» 4G-сети. Также Дмитрий отметил, что теперь обычная парадигма информационный безопасности, отражающая отношения конфиденциальности, целостности и доступности, переворачивается: для интернета вещей в первую очередь важна доступность.

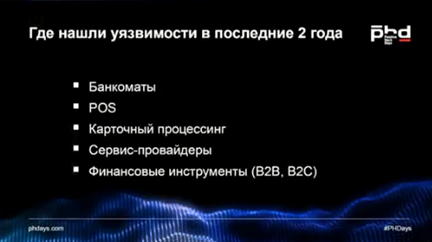

Эксперт по безопасности банковских систем Тимур Юнусов затронул тему безопасности банковских систем. Он отметил, что сегодня у финансовых организаций разный уровень безопасности: встречаются и такие компании, которые не обладают крепкими знаниями даже собственно о банковском процессе. Требования регуляторов по-прежнему остаются триггером для обеспечения безопасности, но чаще всего финансовые организации опираются на рисковую модель: как много может злоумышленник украсть? какова вероятность инцидента?

Как показывают исследования экспертов Positive Technologies, найти уязвимость в финансовых системах просто, но исправить сложно. «Даже если банки получают отчет об уязвимостях — что им делать? Первая рекомендация, которую мы им даем, — обратиться к вендору для исправления уязвимостей. Но мы для вендоров — как кость в горле, им неинтересно ничего исправлять, ведь это не они потеряют деньги. Финансовая организация должна быть большой, чтобы иметь влияние на вендора и добиться устранения уязвимостей», − отметил Тимур Юнусов.

Про эволюцию безопасности веб-приложений рассказал руководитель группы исследований отдела разработки средств защиты приложений Арсений Реутов. Он выделил четыре периода в развитии приложений и средств защиты — периоды монолитных и виртуальных приложений, период контейнеризации и период serverless — и рассмотрел особенности каждого из них.

«Веб-приложения развиваются, но безопасность остается на прежнем уровне. Средства защиты информации не поспевают», — подытожил Арсений.

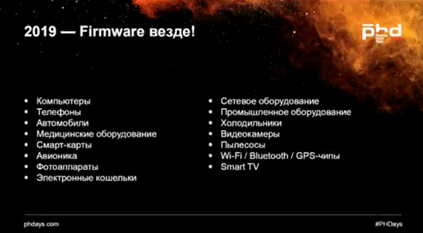

О проблемах firmware поведал исследователь безопасности Максим Горячий. Девиз разработчиков прошивок — «безопасность через неясность». Проблема заключается в том, что прошивки имеют максимальные привилегии (доступ к памяти и данным), конечные пользователи практически никогда не обновляют прошивки, качество кода и архитектуры зачастую оставляют желать лучшего. Усложняет ситуацию то, что атаки на прошивки не определяются современными средствами защиты. Кроме того, производители часто не готовы устранять найденные дефекты, и уязвимое оборудование может использоваться годами (возникают так называемые уязвимости forever day).

Инженер по машинному обучению Александра Мурзина рассказала о рисках применения искусственного интеллекта. ИИ в компьютерной безопасности может использоваться как инструмент для защиты (IDS, WAF) и нападения (fuzzing), однако сам ИИ может быть уязвим. По мнению эксперта, «есть люди, которые заинтересованы в том, чтобы модель ошибалась; их задача найти как можно больше векторов, которые дают неверный результат».

Выступление руководителя группы исследований безопасности мобильных приложений Николая Анисени было посвящено безопасности мобильных приложений. Он развенчал миф о том, что не существует троянов для iOS.

Также Николай рассказал об опасностях, связанных с биометрией и надежностью каналов связи. Он отметил, что в случае мобильных приложений биометрия еще не означает безопасность: «При использовании биометрии критически важные данные хранятся на устройстве. При наличии повышенных привилегий к ним легко получить доступ». Если говорить о безопасности канала связи, то многие разработчики научились использовать шифрование в своих приложениях, но не всегда реализуют его корректно.

Цензуроустойчивый регистратор

Эксперт Positive Technologies Алексей Гончаров в докладе «Threat mining в Namecoin» затронул все хайповые темы последних лет — блокчейн, боты, биткойны, большие данные, — чтобы рассказать о штуке под названием Namecoin. Это публичный блокчейновый регистратор доменных имен, построенный на базе биткойна. Главная его особенность — защищенность от принудительного разделегирования доменных имен. Если попытаться «зарезолвить» (то есть разрешить доменное имя, перевести имя домена в адрес) facebook.bit, регистратор пойдет за адресами в блокчейн, возьмет оттуда запись и зарезолвит. Основное преимущество Namecoin — так называемая абузоустойчивость, или, как говорят владельцы этого блокчейна, Censor-Proof (цензуроустойчивость). После того как какая-то информация попадет в блокчейн, удалить ее оттуда уже нельзя. Таким образом, захватить, «заблекхолить», разделегировать домен никто уже не может. Эта особенность заинтересовала владельцев различных ботнетов, которые стали использовать ее для управления именами C&C-серверов. Однако возможность видеть в блокчейне все изменения позволяет специалистам по безопасности отслеживать и изучать действия таких злоумышленников.

На форуме было множество ярких, непривычных для индустрии ИБ событий — киберквест, музыкальный фестиваль Positive Wave, детский день (The StandOff Kids), Movie Battle, экспериментальный соцтрек, концерт Сергея Бобунца.

Бизнес-партнерами форума и участниками выставки в этом году стали компании «Ростелеком», MONT и ICL Системные технологии. В выставке участвуют Angara Technologies Group (партнер SOC), «Инфосистемы Джет»(также участник The Standoff), OCS (технологический партнер), R-Vision(спонсор форума), Check Point Software Technologies Ltd., McAfee, Axoft, Violin Systems, Fortinet, WebControl, ARinteg, Energy Time, Индид, Ай Ти БАСТИОН, PVS-Studio, CTI. Технологические партнёры форума ― Cisco, Violin Systems, спонсоры форума ― R-Vision, Перспективный мониторинг (участник The StandOff), КРОК (участник The StandOff), Cross Technologies, Deloitte. Спонсор регистрации – Qrator Labs.

Информационные партнеры мероприятия ― порталы SecurityLab и Anti-malware, Connect, ИКС медиа, IT-квариат, а также журналы Хакер, BIS-journal, НБЖ, Банковское обозрение, Директор по безопасности, Information Security, Цифровая Подстанция, PLUS, БИТ, Системный администратор, CIS, Вестник связи, JETINFO, учебный центр «Информзащита», телеканал ПроБизнес, и др.