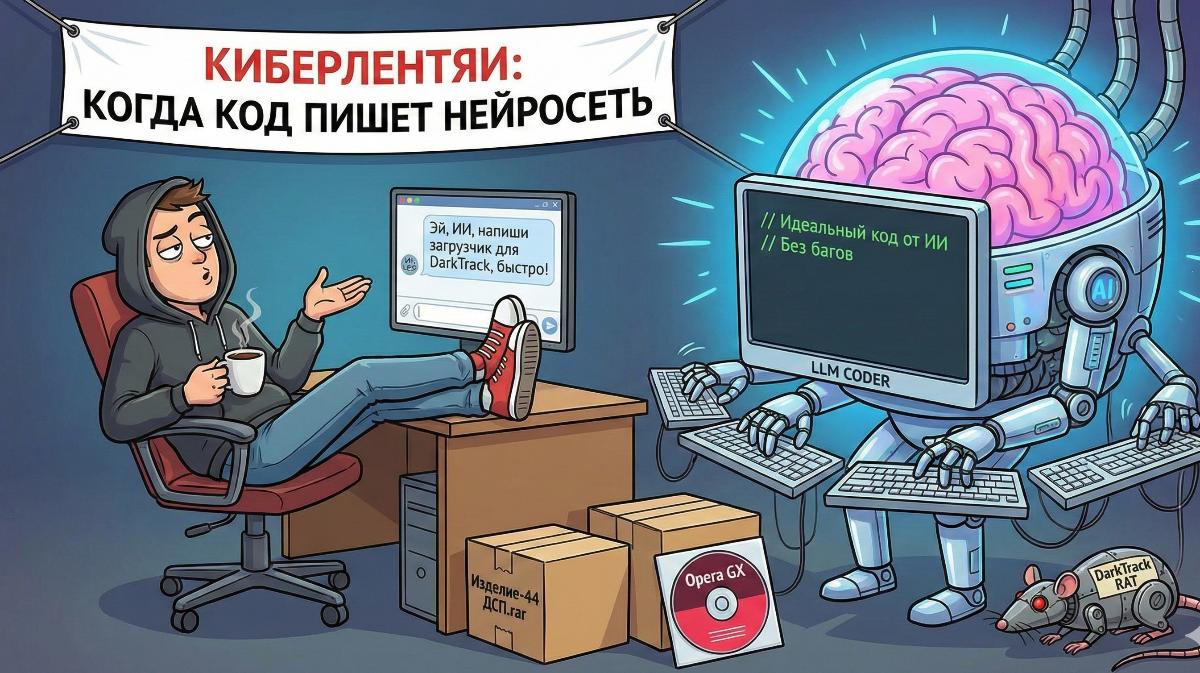

«Изделие-44» с сюрпризом. Под видом секретных архивов распространяется троян, написанный нейросетью

F6: Хакеры используют LLM для создания «чистого» кода загрузчиков

Аналитики F6 выявили атаку, в которой злоумышленники внедрили DarkTrack RAT через загрузчик PureCrypter, а при создании вредоносного кода, по их оценке, могли использовать LLM. Подробный технический разбор и индикаторы компрометации специалисты опубликовали в блоге и на платформе Malware Detonation Platform F6.

Во время ежедневного мониторинга угроз 21 ноября 2025 года специалисты компании обнаружили в публичной песочнице архив с названием "Изделие-44 ДСП.rar". Внутри находился файл "Изделие-44 ДСП.hta", запуск которого инициировал цепочку заражения: HTA-загрузчик, затем EXE-загрузчик/инжектор и в финале установка DarkTrack RAT.

Исследователи отмечают, что HTA-файл отличается простым и аккуратным кодом, подробными комментариями и отсутствием орфографических ошибок. Такой стиль, по их мнению, характерен для кода, сгенерированного при помощи LLM, что позволяет говорить о возможном использовании ИИ при разработке этой вредоносной цепочки.

После запуска .hta-скрипт загружает исполняемый файл 1.exe с удаленного ресурса и сохраняет его как %AppData%\tcpview.exe, одновременно прописывая автозапуск через ярлык в папке Startup. Сам tcpview.exe представляет собой .NET-приложение, которое маскируется под установщик браузера Opera GX и подписано недействительным сертификатом от имени Opera Norway AS.

Файл tcpview.exe был классифицирован F6 как загрузчик/инжектор PureCrypter. В его ресурсах хранится крупное изображение Zsiik.jpg размером около 32 Мб, почти полностью состоящее из оверлея, который, как предполагают аналитики, используется для обхода систем защиты за счет увеличения размера файла. В ходе работы PureCrypter расшифровывает с помощью алгоритма RC2 встроенную полезную нагрузку, создает новый процесс tcpview.exe и внедряет туда вредоносный код техникой process hollowing.

Полученная таким образом полезная нагрузка идентифицирована как DarkTrack RAT, использующий в качестве управляющего сервера домен wwwyandex[.]org и порт 443. В конфигурации вредоносного ПО исследователи обнаружили стандартные параметры, включая идентификатор жертвы, имя файла для установки в системе, ключ доступа и mutex. Дополнительно была извлечена версия трояна DarkTrack RAT 4.1 Alien+.

В ходе дальнейшего анализа специалисты F6 нашли вредоносный VBA-скрипт, запуск которого приводит к той же цепочке заражения и установке DarkTrack RAT с тем же C2-адресом. Это показывает, что злоумышленники параллельно используют несколько каналов доставки, но сводят их к единой инфраструктуре управления.

По итогам исследования аналитики F6 подчеркивают, что данный случай демонстрирует не только применение ИИ для генерации относительно аккуратного и самодостаточного вредоносного кода, но и его интеграцию с уже известными инструментами вроде PureCrypter и DarkTrack RAT. Эксперты ожидают, что такие гибридные атаки с использованием LLM будут встречаться все чаще, а их доля в реальных киберинцидентах продолжит расти.