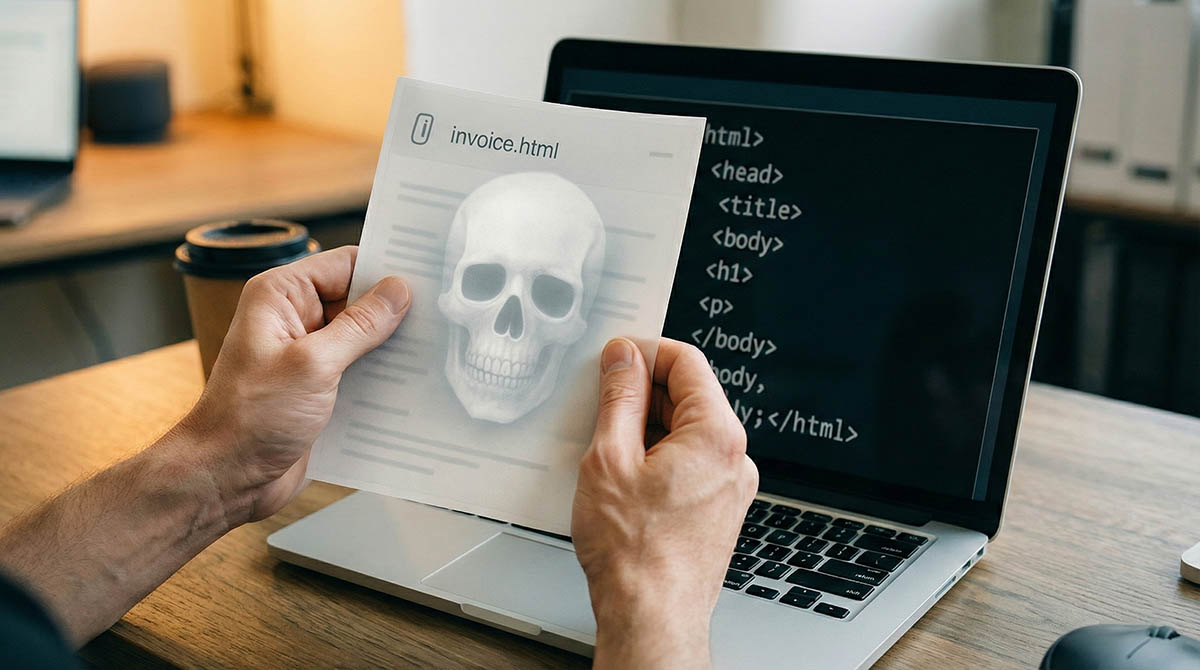

«Счёт во вложении»? Не верьте. Ваше желание поскорее закрыть задачу может обрушить всю корпоративную сеть

Почему антивирусы не видят угрозу в обычном HTML-файле? Разбор атак через рассылки GhostFrame.

Новый инструмент вредоносных рассылок GhostFrame стремительно распространился среди киберпреступников и стал источником более миллиона фишинговых атак. Его появление привлекло внимание ИБ-специалистов, поскольку механизм работы заметно отличается от привычных наборов для подделки веб-страниц. Главная особенность — незаметная структура на основе iframe, создающая видимость подлинности и скрывающая вредоносную часть.

Команда Barracuda впервые зафиксировала GhostFrame в сентябре и дала ему название, отмечая, что основой служит простой HTML-файл без очевидных признаков угрозы. Все вредоносные действия сосредоточены внутри iframe — небольшого окна внутри веб-страницы, способного отображать содержимое стороннего ресурса. Благодаря этому внешняя страница выглядит легитимной, а источник и назначение скрытого содержимого остаются неясными. Такая структура позволяет легко менять фишинговые сценарии, адаптировать их под конкретные регионы и обновлять уловки без изменения основной страницы, распространяющей набор.

По данным Barracuda, хотя подмена iframe применяется давно, GhostFrame стал первым полноценным инструментом, построенным вокруг этой схемы. Его цепочка атаки состоит из двух этапов. Внешняя страница не содержит типичных маркеров фишинга, использует простое сокрытие кода и автоматически создаёт новый поддомен для каждого посетителя. Заложенные в неё указатели направляют выбранных жертв во вторую часть, загружаемую через iframe. Внутри неё скрыты элементы обмана, размещённые в функционале, изначально предназначенном для потоковой передачи крупных файлов, что помогает обходить статические методы проверки.

Рассылаемые письма варьируются между темами ложных деловых уведомлений и поддельных сообщений от отделов кадров. Их цель — побудить адресата перейти по вредоносной ссылке или загрузить вложение. Среди недавних тем фигурируют «Напоминание о ежегодной оценке», «Счёт во вложении» и «Запрос на смену пароля».

Barracuda советует снижать риск за счёт регулярного обновления браузеров, отказа от переходов по непрошенным ссылкам, использования почтовых шлюзов и веб-фильтров, способных выявлять подозрительные iframe. Дополнительно рекомендуется ограничивать внедрение iframe на корпоративных ресурсах, проверять сайты на риск внедрения постороннего кода и отслеживать нестандартные перенаправления. По оценке компании, только многослойная схема защиты позволяет сдерживать GhostFrame и аналогичные скрытые атаки.