Хотел красивый код, а получил троян. Айтишников взломали через плагин, который должен был им помогать.

Как обычное расширение превращает ваш компьютер в собственность хакеров?

В конце ноября команда багхантеров выявила цепочку заражения, начинавшуюся с безобидного на вид репозитория на GitHub. Под видом проекта для Visual Studio Code там скрывались VBScript-файлы, связанные с загрузчиком Anivia и многофункциональным инструментом удалённого доступа OctoRAT. Выяснилось, что вредоносная цепочка распространялась через поддельное расширение для VSCode, способное незаметно запускать несколько стадий вредоносного кода.

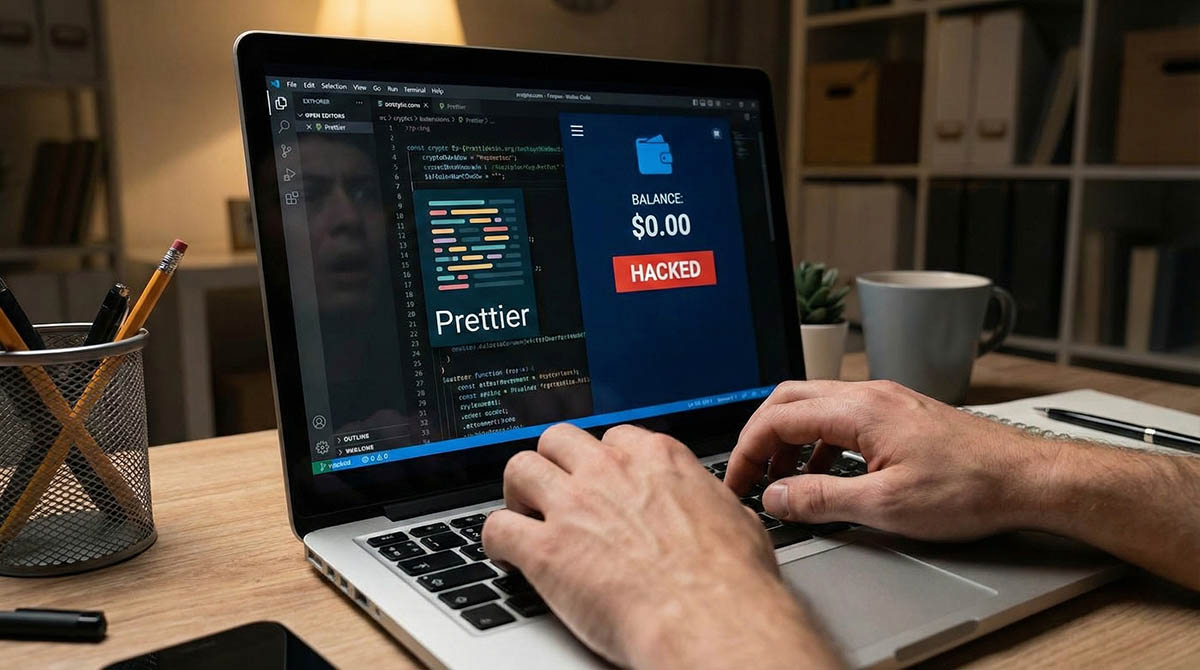

По данным Checkmarx Zero, 21 ноября в официальном каталоге Visual Studio Code появилось расширение под названием «prettier-vscode-plus», выдававшее себя за популярный форматтер кода Prettier. Оно успело получить всего несколько загрузок, но этого оказалось достаточно для запуска многоступенчатого заражения. Расширение доставляло VBScript-файл, который развернул PowerShell-компонент с AES-зашифрованным содержимым. Дальше выполнялся загрузчик Anivia, использующий process hollowing и скрытую расшифровку полезной нагрузки, после чего на систему попадал OctoRAT.

Команда проследила активность в репозитории GitHub, где под именем biwwwwwwwwwww размещались и регулярно удалялись новые варианты VBS-скриптов — так злоумышленник избегал статических сигнатур. Файлы загружались через веб-интерфейс GitHub, что снижало риски утечек технических следов. Такая схема позволяла быстро менять полезную нагрузку и сохранять общий вектор атаки.

Анализ Hunt.io показал, что Anivia внедрял расшифрованный двоичный файл в легитимный процесс vbc.exe, что усложняло обнаружение. Следующим этапом становился OctoRAT — расширенный инструмент удалённого управления, выполняющий сбор системных данных, кражу учётных данных браузеров, получение доступа к криптокошелькам и установку устойчивости через планировщик задач. OctoRAT оснащён десятками команд, включая управление службами, работу с реестром, создание прокси-каналов и отключение защитных механизмов Windows.

Отдельное внимание исследователи уделили инфраструктуре управления OctoRAT. Интернет-сканирование выявило панели управления, маскирующиеся под «OctoRAT Center». Повторяющиеся HTML-признаки помогли идентифицировать не менее семи активных серверов. Дополнительный pivot-анализ через сертификаты X.509 показал обширную сеть узлов, связанных с одним и тем же оператором на разных хостингах в Европе, что указывало на разветвлённую инфраструктуру.

События вокруг вредоносных расширений для VSCode подчёркивают растущее внимание злоумышленников к цепочкам поставок для разработчиков. Быстрые ротации полезной нагрузки, грамотное использование системных процессов и скрытные методы повышения привилегий демонстрируют более широкую тенденцию — атаки становятся тише, изощрённее и нацелены на тех, кто имеет доступ к критичным системам и исходному коду.