Взлом в прямом эфире. Как ИБ-специалисты перехитрили элитный отряд хакеров Пхеньяна

Ничего не подозревающие взломщики часами демонстрировали свои техники на виртуальной машине, которую считали компьютером жертвы.

Совместное расследование BCA LTD, NorthScan и ANY.RUN позволило увидеть одну из самых скрытных хакерских схем Северной Кореи в режиме реального времени. Команда сумела под видом обычного найма отследить то, как операторов группировки Lazarus, подразделения Famous Chollima, встраивают в компании по всему миру как удалённых IT-сотрудников с украденной личностью.

Инициатором операции стал основатель BCA LTD Мауро Элдритч, объединивший усилия с инициативой NorthScan и сервисом интерактивного анализа вредоносных файлов ANY.RUN. Специалисты NorthScan создали вымышленного американского разработчика, от имени которого в диалог вступил Хайнер Гарсиа с вербовщиком Lazarus под псевдонимом Аарон «Блэйз». Тот представлялся посредником по трудоустройству и пытался оформить ложного кандидата как прикрытие для северокорейских IT-работников, ориентируясь на компании из финансового, криптовалютного, медицинского и инженерного секторов.

Вся схема опирается на подмену личности и удалённый доступ. Сначала подбираются и присваиваются чужие документы и онлайн-профили, затем собеседования проходят с помощью ИИ-сервисов и заранее заготовленных ответов.

После трудоустройства работа ведётся через ноутбук реального человека, а зарплата переводится в КНДР. В момент, когда вербовщик потребовал полный набор персональных данных — номер соцстрахования, копии удостоверений, доступ к LinkedIn, Gmail и возможность круглосуточного подключения к устройству, — расследование перешло в активную фазу.

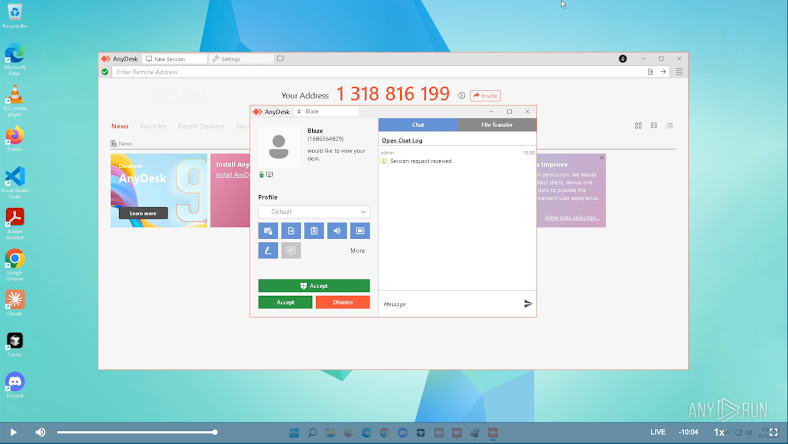

Вместо настоящего ноутбука Мауро Элдритч развернул в ANY.RUN серию виртуальных машин, имитирующих личные рабочие станции разработчика с историей использования, установленными инструментами и трафиком через американские домашние прокси. Это создало для операторов иллюзию реального компьютера, но вся их активность полностью контролировалась и просматривалась. Команда могла принудительно вызывать сбои, ограничивать соединение, делать снимки состояния системы и при этом не выдавать наблюдение.

Сеансы показали, что упор делается не на сложное вредоносное ПО, а на захват учётных записей и долговременный доступ. После синхронизации профиля Chrome операторы запускали сервисы автоматизации откликов на вакансии и подготовки ответов на собеседования, такие как Simplify Copilot, AiApply и Final Round AI.

Для работы с двухфакторной аутентификацией жертв применялись браузерные генераторы одноразовых кодов OTP.ee и Authenticator.cc. Для удалённого управления использовался Google Remote Desktop, настраиваемый через PowerShell с постоянным PIN-кодом. Проводилась стандартная разведка системы с помощью утилит dxdiag, systeminfo и whoami.

Трафик стабильно шёл через VPN-сервис Astrill, ранее уже связывавшийся с инфраструктурой Lazarus. В одном из сеансов оператор оставил в Блокноте просьбу загрузить сканы документов, номер соцстрахования и банковские реквизиты, что окончательно подтвердило цель — полное подчинение аккаунтов и рабочего окружения без установки отдельного вредоносного кода.

История подчёркивает, что удалённый найм превратился в удобный канал для атак с подменой личности. Попытка проникновения часто начинается с правдоподобного сообщения о вакансии и продолжается запросами доступа к устройствам и корпоративным сервисам. При успешном внедрении такой «сотрудник» получает выход к внутренним панелям, конфиденциальной информации и учётным записям руководителей, что создаёт реальные операционные риски.

Своевременное информирование HR- и IT-команд, чёткие процедуры проверки кандидатов и возможность безопасно консультироваться по подозрительным запросам помогают остановить подобные схемы ещё на стадии первичного контакта.