Угон GitHub и скрытый доступ. Что умеет вредонос, который притворяется иконками для VS Code

Риск возникает там, где всё кажется предсказуемым.

Кампания Glassworm против популярных расширений для Visual Studio Code получила продолжение — специалисты фиксируют уже третью волну вредоносных публикаций в репозиториях OpenVSX и Microsoft Visual Studio Marketplace. Несмотря на недавнюю очистку площадок, злоумышленникам удалось разместить новые дополнения и снова пройти модерацию.

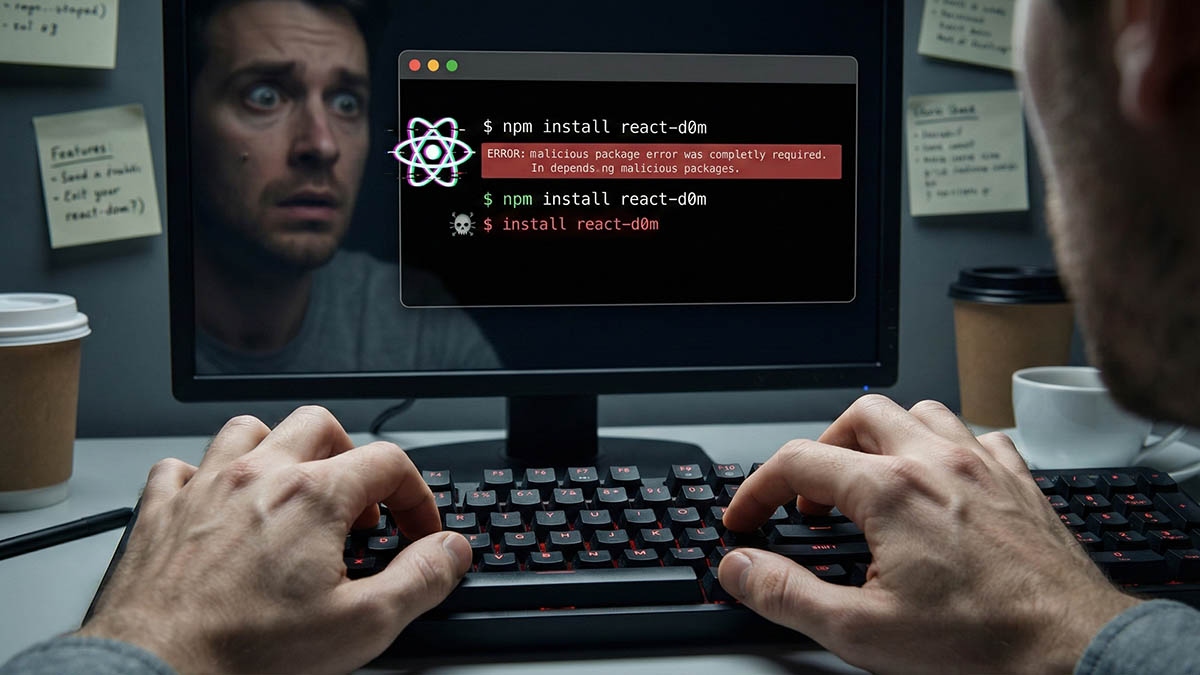

Glassworm впервые описала компания Koi Security в октябре 2025 года. Вредоносный код встраивается в расширения для VS Code-совместимых редакторов и маскируется с помощью невидимых Unicode-символов, из-за чего фрагменты программы сложнее обнаружить при проверке. По данным BleepingComputer, текущая волна включает 24 новых пакета, размещённых на обеих платформах распространения расширений.

После установки заражённого дополнения Glassworm пытается похитить учётные данные GitHub, npm и OpenVSX, а также данные криптовалютных кошельков, связанных с десятками расширений. Кроме того, вредоносный код разворачивает SOCKS-прокси, чтобы направлять трафик операторов через устройство жертвы, и устанавливает компонент HVNC, обеспечивающий скрытый удалённый доступ к системе.

Первая волна заражений была удалена из каталогов, а OpenVSX заявлял о полной локализации инцидента и смене скомпрометированных токенов доступа. Однако операторы Glassworm быстро вернулись, создав новые учётные записи издателей и свежие пакеты, внешне не отличающиеся от легитимных дополнений.

Третью волну описала команда Secure Annex. По её данным, названия вредоносных расширений имитируют известные инструменты и фреймворки, включая Flutter, Vim, Tailwind, Svelte, React Native, Vue, работу с YAML и наборы иконок. В Microsoft Visual Studio Marketplace и OpenVSX такие публикации зачастую отличаются от оригинала одной буквой и отображаются рядом с настоящими проектами.

Авторы Glassworm сначала добиваются одобрения расширений в каталоге, а затем выпускают обновление, в котором появляется вредоносный код. Загрузка дополнений подталкивается искусственно — счётчики установок накручиваются, что повышает позиции в поиске и создаёт иллюзию надёжного и популярного инструмента.

Secure Annex отмечает, что на техническом уровне Glassworm эволюционировал: внутрь расширений теперь встраиваются импланты на Rust, а приём с невидимыми Unicode-символами по-прежнему используется для сокрытия ключевых участков программы. BleepingComputer направило запросы в OpenVSX и Microsoft по поводу того, как вредоносным дополнениям удаётся обходить защитные механизмы маркетплейсов, и ожидает официальных комментариев компаний.