Срочно проверьте приставку: обновление SmartTube скомпрометировано хакерами

Пока автор готовит чистую версию, эксперты советуют сменить пароли Google и удалить заражённые сборки со «шпионским» модулем.

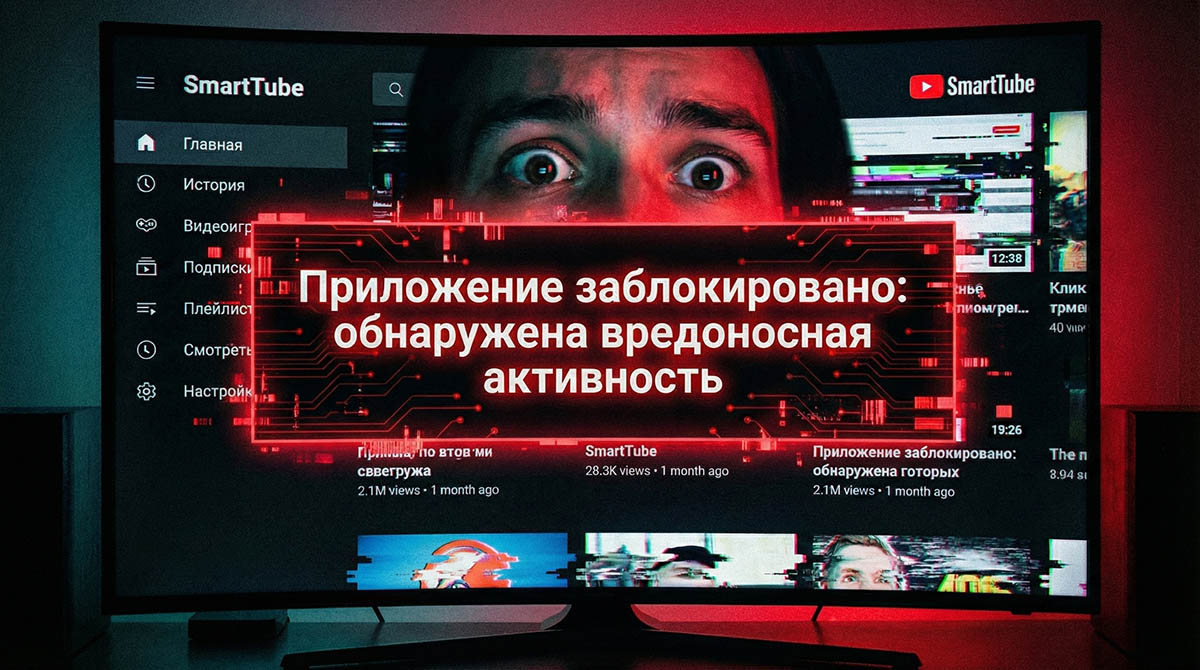

Один из самых известных неофициальных клиентов YouTube для устройств на Android TV оказался скомпрометированным — в приложение SmartTube попала вредоносная сборка, подписанная похищенными ключами разработчика. Инцидент вызвал вопросы к безопасности альтернативных приложений для просмотра видео и к тому, насколько им можно доверять после подобного нарушения.

Проблема стала заметна, когда пользователи начали сообщать, что встроенная защита Android Play Protect блокирует SmartTube и предупреждает о риске. Разработчик проекта, Юрий Лисков, подтвердил, что на прошлой неделе его ключи подписи были скомпрометированы, что и позволило злоумышленнику встроить вредоносный код в распространяемый APK.

Старый сертификат уже отозван, а разработчик готовит выпуск новой версии с другим идентификатором приложения и рекомендует переходить на неё. SmartTube широко используется на телевизорах и приставках на Android — включая Android TV, Fire TV и ТВ-боксы — во многом из-за бесплатного доступа, блокировки рекламы и более шустрой работы на маломощных устройствах.

Один из пользователей, разобравший скомпрометированную версию SmartTube под номером 30.51, обнаружил в ней скрытую нативную библиотеку «libalphasdk.so», отсутствующую в открытом исходном коде. Это указывает на внедрение компонента уже на этапе сборки релизов. По словам Лискова, файл не относится к его проекту и не используется ни в одном из задействованных SDK, поэтому появление библиотеки в дистрибутиве он охарактеризовал как неожиданное и подозрительное.

Неизвестная библиотека запускается незаметно для владельца устройства, собирает информацию об аппаратной и программной конфигурации, регистрирует устройство на удалённом сервере и периодически отправляет туда телеметрию, а также получает настройки по зашифрованному каналу связи.

Визуальных признаков активности нет. При этом пока нет подтверждённых случаев кражи аккаунтов, участия устройств в DDoS-атаках или другой явной вредоносной активности, однако сама возможность включения подобных функций в любой момент оценивается как серьёзный риск.

Лисков заявил в своём Telegram-канале о выходе безопасных тестовых сборок SmartTube (как бета-версий, так и стабильной ветки), но эти варианты пока не появились в официальном репозитории проекта на GitHub. Подробного технического разбора инцидента разработчик ещё не предоставил, что усилило недоверие части сообщества. Он пообещал вернуться к теме после публикации финального релиза обновлённого приложения в каталоге F-Droid.

До появления прозрачного отчёта о произошедшем рекомендуется использовать более ранние, проверенные сборки SmartTube, отключить автоматическое обновление и по возможности не входить в приложение аккаунтами с платной подпиской YouTube Premium. Пользователям, установившим версию 30.51, советуют сменить пароль от учётной записи Google, проверить журнал активности в консоли аккаунта на наличие подозрительных входов и отключить доступ для сторонних сервисов, которые не удаётся опознать.

Точных сроков компрометации и перечня затронутых версий пока нет. Отмечается, что Play Protect не помечает выпуск SmartTube 30.19 как опасный, поэтому именно она сейчас рассматривается как условно безопасный вариант. Журналисты, обратившиеся к Лискову за уточнением списка скомпрометированных версий, на момент подготовки материала ответа не получили. Однако разработчик в своём Telegram-канале отметил, что «прошлые версии более небезопасны».