Скачал модель — потерял всё: как бесплатные ассеты в Blender воруют ваши пароли

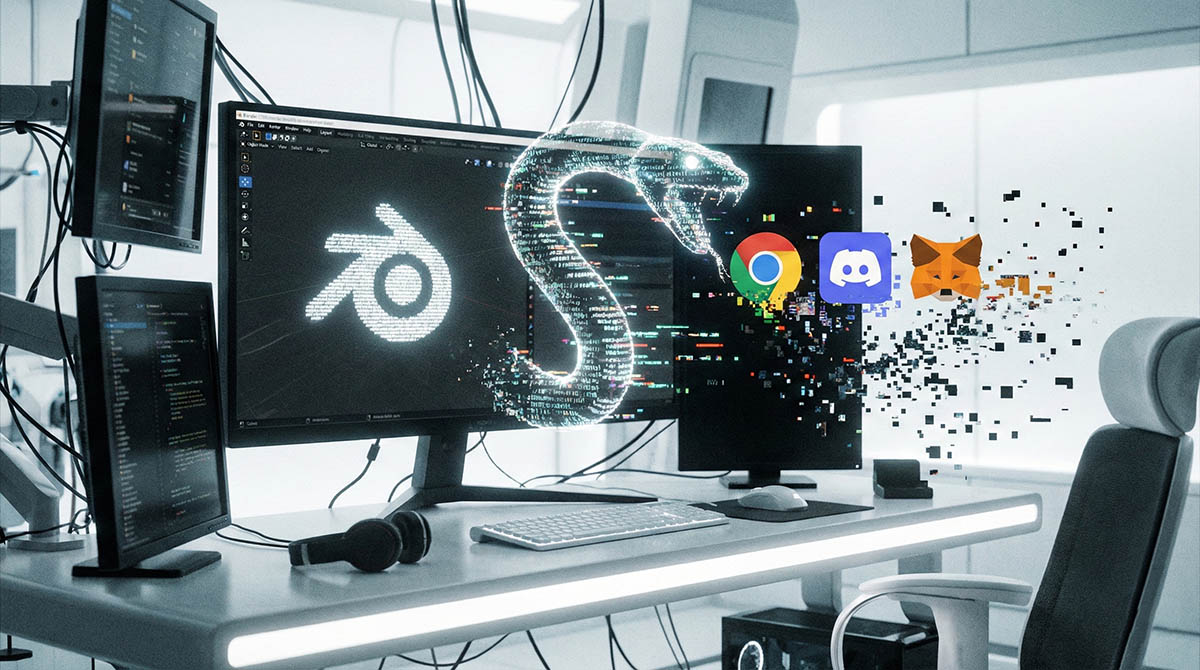

Формат .blend стал идеальным контейнером для невидимого шпионажа.

Новый инцидент с вредоносными файлами в сфере 3D-графики показал, насколько уязвимыми оказываются даже привычные инструменты, когда ими пользуются в связке с автоматическими функциями. На популярных площадках с моделями начали появляться проекты для Blender, внутри которых скрывается программа StealC V2, известная способностью незаметно собирать данные из множества приложений.

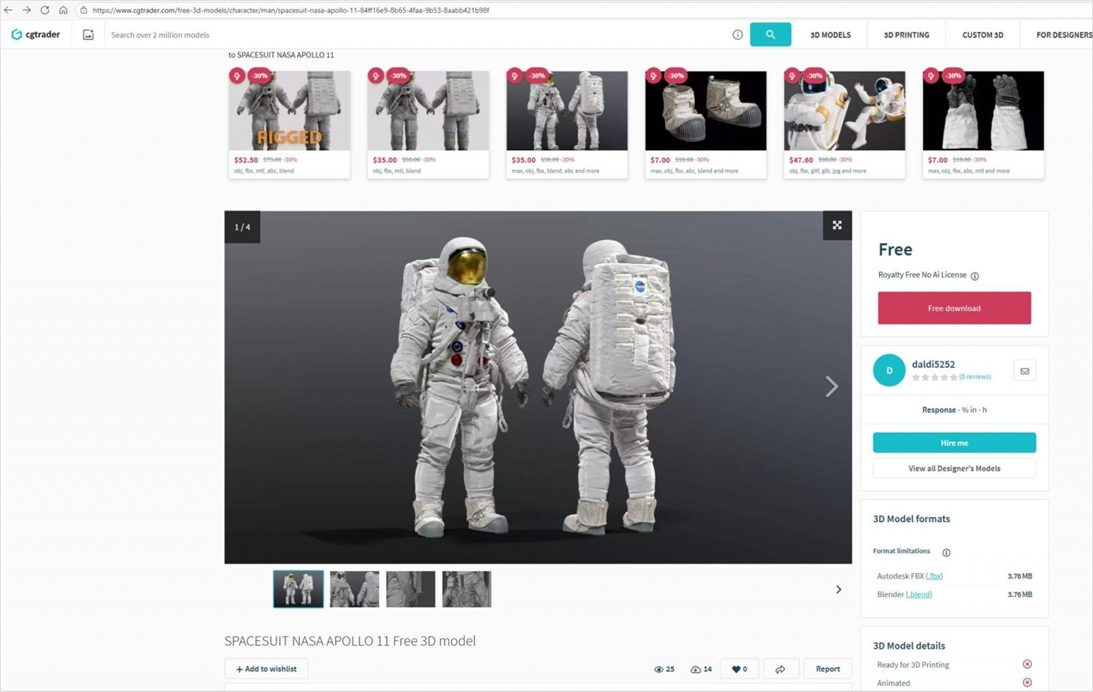

Злоумышленники распространяют поддельные модели через площадки вроде CGTrader, маскируя их под обычные файлы формата «.blend». Всё усугубляется тем, что Blender поддерживает выполнение Python-кода для автоматизации. Поэтому при включённой опции Auto Run такие файлы могут запускать скрипты сразу после открытия. Удобство этой функции давно стало привычным для многих, что и делает её привлекательной для атакующих.

Команда Morphisec обнаружила в поддельных проектах встроенный скрипт, загружающий вспомогательную программу с домена, работающего на базе Cloudflare Workers. Затем эта программа получает PowerShell-компонент, загружающий два ZIP-архива с серверов под контролем злоумышленников. После распаковки в каталог %TEMP% система получает ярлыки для автозапуска и два вредоносных модуля — StealC и дополнительный Python-инструмент, вероятно используемый как подстраховка.

StealC в актуальной версии поддерживает сбор большого объёма информации, в том числе данных из браузеров, расширений криптокошельков, популярных мессенджеров, почтовых и VPN-клиентов. Также применяется улучшенный обход контроля учётных записей Windows. По данным Morphisec, образец не определялся ни одним движком на VirusTotal, что говорит о скрытности свежих вариантов.

Проверка пользовательских загрузок на торговых площадках с 3D-моделями ограничена, поэтому риск внедрения вредоносного кода полностью исключить нельзя. Авторы отчёта рекомендуют отключать автоматическое выполнение скриптов в настройках Blender и тестировать неизвестные файлы в изолированной среде.

Такой подход снижает вероятность запуска скрытых инструкций и помогает относиться к 3D-ассетам так же внимательно, как к исполняемым программам.