Новый 0Day с вероятностью 80%. Если у вас Palo Alto, готовьтесь к худшему прямо сейчас

Объем атак на Palo Alto GlobalProtect вырос в 40 раз, аналитики ждут публикации критической уязвимости.

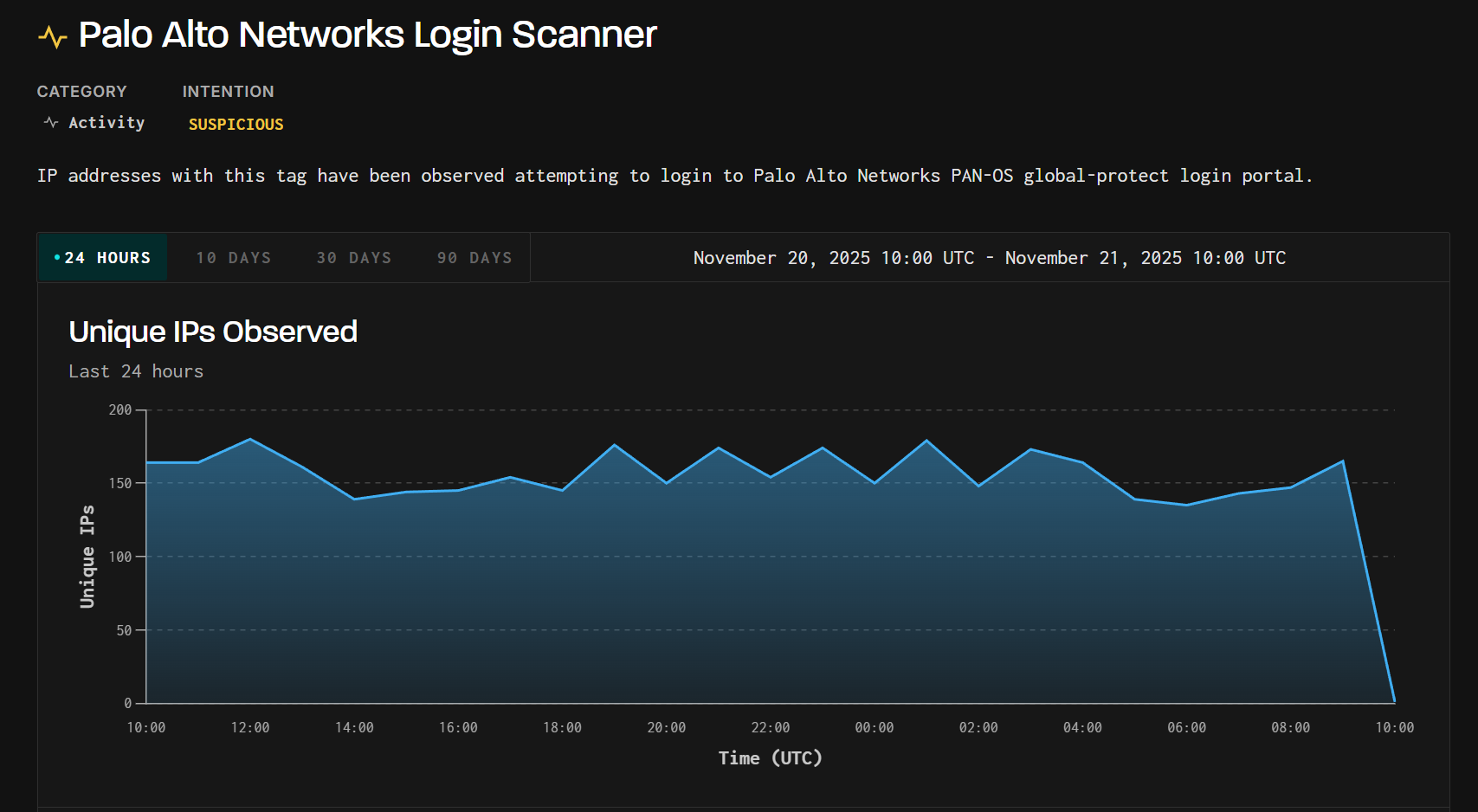

GreyNoise зафиксировала резкое усиление автоматизированных запросов к порталам авторизации Palo Alto Networks GlobalProtect. Масштаб всплеска оказался нетипичным: объём сетевых сессий, бьющих по адресу */global-protect/login.esp, вырос за сутки в 40 раз. Такую динамику аналитики рассматривают как признак новой согласованной кампании, связанной с операторами, которые в прошлом уже проявляли интерес к этим VPN-шлюзам.

Активность начала нарастать 14 ноября и всего за несколько дней достигла максимума за последние 3 месяца. По данным GreyNoise, для автоматизированных запросов используются преимущественно диапазоны автономной системы AS200373 (3xK Tech GmbH): на неё приходится 62% задействованных IP-адресов, большая часть которых привязана к Германии. Ещё 15% адресов располагаются в Канаде. Отдельная часть трафика связана с AS208885 (Noyobzoda Faridduni Saidilhom), что тоже совпадает с предыдущими волнами похожих сканирований.

Возросшая активность сканирования на порталах PAN Global Protect (GreyNoise)

Механика запросов указывает на попытки массовой проверки доступности и конфигурации веб-страницы входа в GlobalProtect, используемой пользователями для аутентификации на защищённом шлюзе Palo Alto Networks. С 14 по 19 ноября система GreyNoise зарегистрировала 2,3 млн таких сессий, при этом удары распределялись примерно одинаково по трём регионам: США, Мексике и Пакистану. Судя по собранным отпечаткам TCP/JA4t и повторному использованию одних и тех же сетевых провайдеров, кампания коррелирует с серией октябрьских и апрельских событий, когда число сканирующих адресов сначала выросло на 500%, а затем достигло отметки в 24 тыс. узлов.

GreyNoise вновь обращает внимание, что подобные всплески чаще всего оказываются не случайными ошибками автоматизированных инструментов, а предварительной стадией перед выявлением новой проблемы безопасности. По их статистике, в 80% случаев такие пики происходят незадолго до публикации свежих уязвимостей, и эта зависимость особенно заметна для продуктов Palo Alto Networks.

В течение года для этой линейки решений уже были подтверждены эпизоды фактической эксплуатации. В феврале атакующие последовательно задействовали CVE-2025-0108, а затем сочетание из CVE-2025-0111 и CVE-2024-9474, получая возможность обходить защитные механизмы. Осенью компания также сообщала о компрометации внутренней поддержки: злоумышленники из группы ShinyHunters получили доступ к данным клиентов и обращениям в службу сопровождения в рамках операции Salesloft Drift.

На этом фоне последняя волна сканирований воспринимается аналитиками как сигнал о возможной подготовке к публикации новой проблемы безопасности либо попытке заранее выявить уязвимые конфигурации, чтобы использовать их в будущих атаках.