«Браузер в браузере». Хакеры научились подделывать окна входа в Microsoft так, что вы не заметите разницы

Это не всплывающее окно — это просто очень хитрый <div> внутри вашей вкладки.

Поток автоматизированных сервисов для кражи учётных данных продолжает усложняться, и в схемах, рассчитанных на массовое распространение, появляются новые хитрости. Один из таких наборов инструментов — Sneaky 2FA — получил доработку, позволяющую подменять элементы браузера и маскировать вредоносные страницы под настоящие окна авторизации. Такая конструкция усложняет распознавание подделки и помогает злоумышленникам собирать пароли и логины, используя минимальный набор навыков.

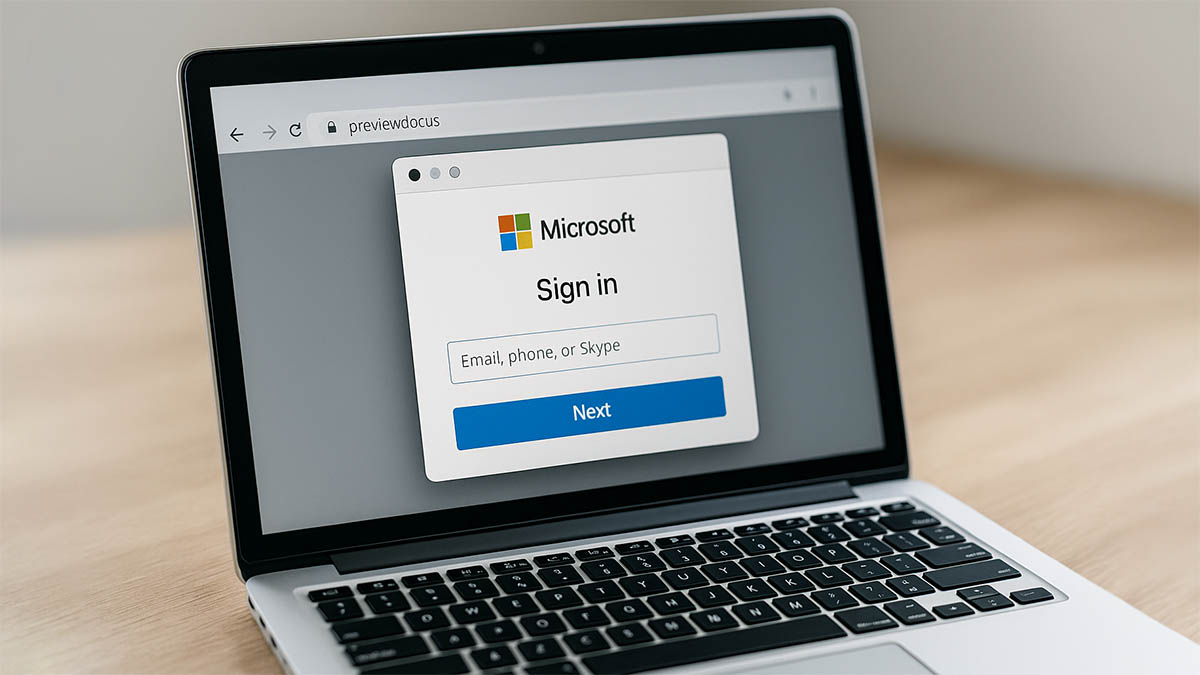

Команда Push Security сообщила, что Sneaky 2FA теперь применяет технику Browser-in-the-Browser. В её основе лежит имитация всплывающего окна входа, которое визуально повторяет стандартный механизм авторизации в браузере. Это достигается за счёт HTML- и CSS-компонентов, формирующих поддельное окно, внутри которого открывается фрейм с контентом, размещённым на сервере злоумышленников. Снаружи формируется правдоподобная строка адреса, из-за чего пользователю кажется, что введение данных происходит на официальной странице Microsoft.

По наблюдениям Push Security, один из выявленных сценариев начинается с перенаправления на подозрительный ресурс «previewdoc.us», где отображается проверка Cloudflare Turnstile. После прохождения защиты появляется страница с предложением открыть PDF-файл через кнопку просмотра через учётную запись Microsoft. Нажатие запускает окно, оформленное как фирменная форма авторизации, но фактически являющееся подделкой — вся введённая информация отправляется злоумышленнику, который затем получает доступ к чужому аккаунту.

Для усложнения анализа применяются защитные механизмы, блокирующие попытки изучения кода страницы. Sneaky 2FA использует запутывание скриптов, отключает инструменты разработчика в браузере, а также оперативно меняет домены, уменьшая шансы на обнаружение. Кроме того, применяются ограничения по условиям загрузки: мошеннические страницы показываются только выбранным адресатам, тогда как остальные перенаправляются на нейтральные сайты. Подобные меры помогают скрыть инфраструктуру и не дать защитным механизмам получить содержимое поддельных страниц.

Специалисты Sekoia ранее отмечали, что авторы Sneaky 2FA активно развивают сервис и адаптируют его к меняющейся среде. Подход подтверждает общий тренд: сервисы для фишинга превращаются в профессиональные платформы, а схемы кражи данных всё чаще полагаются на подмену контента и визуальную маскировку. Push Security подчёркивает, что атаки, ориентированные на чужую идентификацию, остаются наиболее распространённым способом компрометации, а совершенствование таких инструментов усиливает риски для пользователей корпоративных систем.