Минная угроза и ложный КриптоПро. Аналитики F6 рассказали о новой фишинг-атаке CapFIX, использующей страх перед терактами.

В F6 раскрыли новую кибератаку CapFIX. Она нацелена на банки, страховщиков и ритейлеров.

Аналитики компании F6 выявили новую кампанию вредоносных рассылок, направленных против российских организаций. Злоумышленники рассылают письма под видом инструкций по действиям при минной угрозе и требований предоставить отчётность по противодействию информационным атакам. Кампания по распространению бэкдора CapDoor получила название CapFIX.

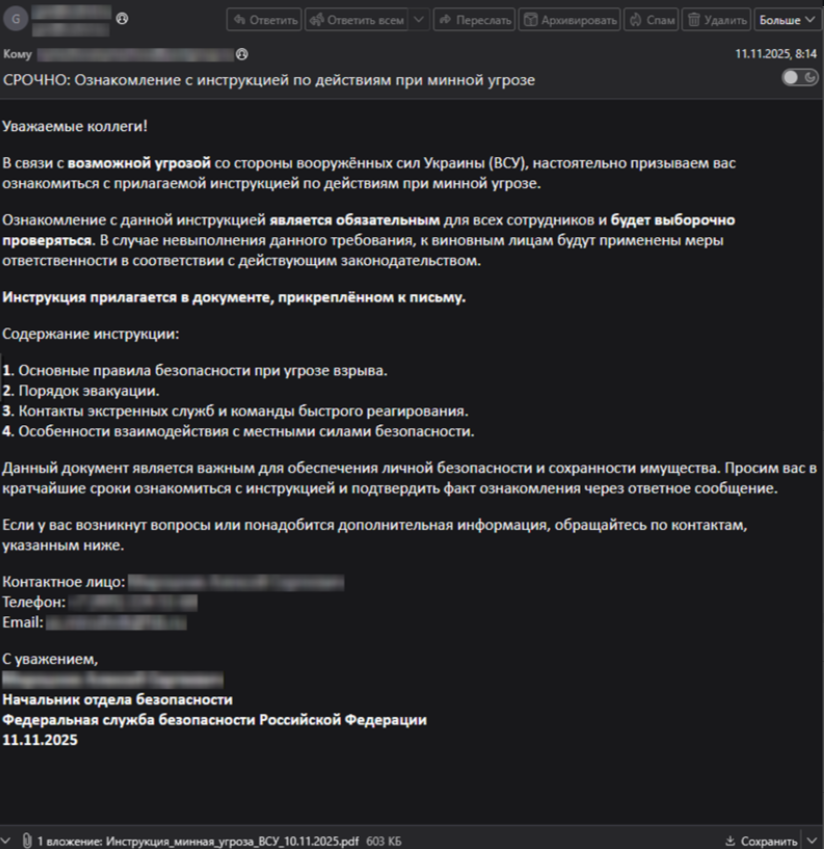

Первая вредоносная рассылка была зафиксирована 11 ноября 2025 года. Целями атаки стали коллекторское агентство, финансовое учреждение и страховая компания. Письма рассылались с использованием спуфинга почты российского турагентства и имели тему «СРОЧНО: Ознакомление с инструкцией по действиям при минной угрозе».

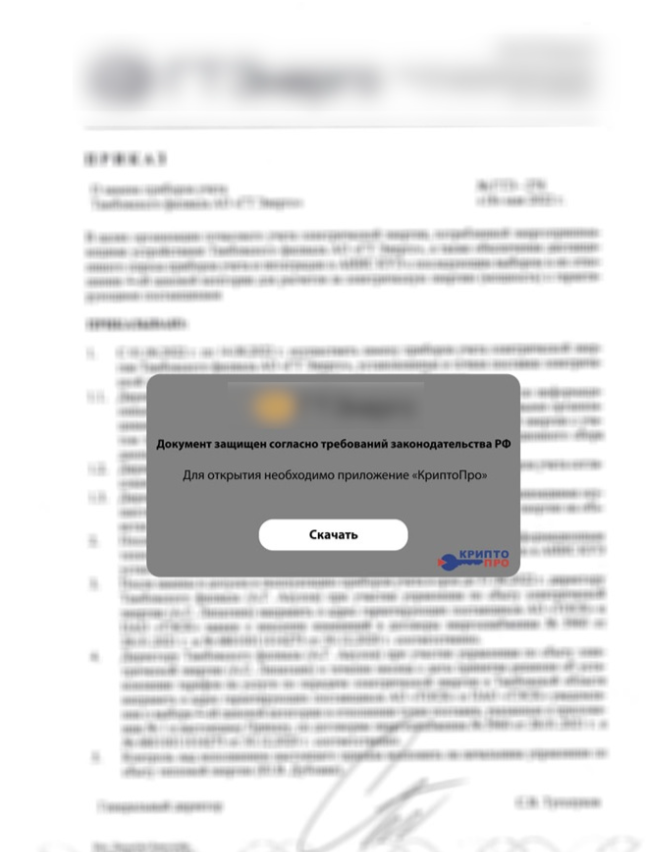

Во вложении находился файл Инструкция_минная_угроза_ВСУ_10.11.2025.pdf, побуждающий пользователя скачать программный комплекс КриптоПро для корректного отображения документа. Ссылка вела не на легитимный сайт, а на домен, зарегистрированный злоумышленниками — sed-documents[.]com.

При переходе по ссылке на устройство жертвы загружался архив «Пакет установки КриптоПРО.rar», защищённый паролем криптопро2025. В архиве содержался MSI-файл, который распаковывал CAB-файл, устанавливал приложение VB Decompiler Lite и запускал файл architect-stats.exe — легитимный, подписанный цифровой подписью. Он использовался для загрузки вредоносного ПО через технику DLL Side-Loading.

Во время выполнения создавался файл-маркер C:\ProgramData\lockfile, предотвращающий повторный запуск — такой же применялся в предыдущих версиях CapDoor. Бэкдор взаимодействовал с управляющим сервером hxxp://213.165.61.133/search/?text=[a-z]{30}, получая команды на запуск PowerShell-команд, загрузку и выполнение EXE- и DLL-файлов, а также регистрацию DLL-COM-объектов.

Финальная нагрузка представляла собой модифицированную версию CapDoor для x64-архитектуры.

12 и 13 ноября система F6 MXDR зафиксировала повторные рассылки в адрес сетевого ритейлера и финансовых организаций. Новые письма имели темы:

— «СРОЧНО: Требуется предоставить отчётность по прохождению тренинга по противодействию информационным атакам. Срок — 24 часа»;

— «ОБЯЗАТЕЛЬНО К ОЗНАКОМЛЕНИЮ: Инструкция ФСБ по действиям при терактах, совершаемых вооружёнными формированиями Украины».

Прикреплённые PDF-файлы содержали ссылки на загрузку архивов с тем же вредоносным MSI-файлом. В рассылке использовались поддельные адреса российской IT-компании.

Домен sed-documents[.]com, с которого загружался архив, был зарегистрирован 24 сентября 2025 года. Он имеет те же регистрационные данные, что и documents-sed[.]com, зарегистрированный 3 сентября и использовавшийся в более ранних атаках. Аналитики также обнаружили ещё один адрес управляющего сервера — hxxp://94[.]156[.]232[.]113/search/?text=[a-z]{30}.

Эксперты F6 отмечают, что злоумышленники продолжают активно атаковать российские компании из разных отраслей, используя социальную инженерию и поддельные документы. Для защиты необходимо избегать загрузки программного обеспечения из непроверенных источников, в том числе из ссылок в письмах, использовать современные решения для защиты электронной почты, соблюдать строгие политики безопасности и регулярно обучать сотрудник