GitHub вместо C2-сервера. Одна небрежная LNK-метка помогла связать серию кибератак на дипломатов в России

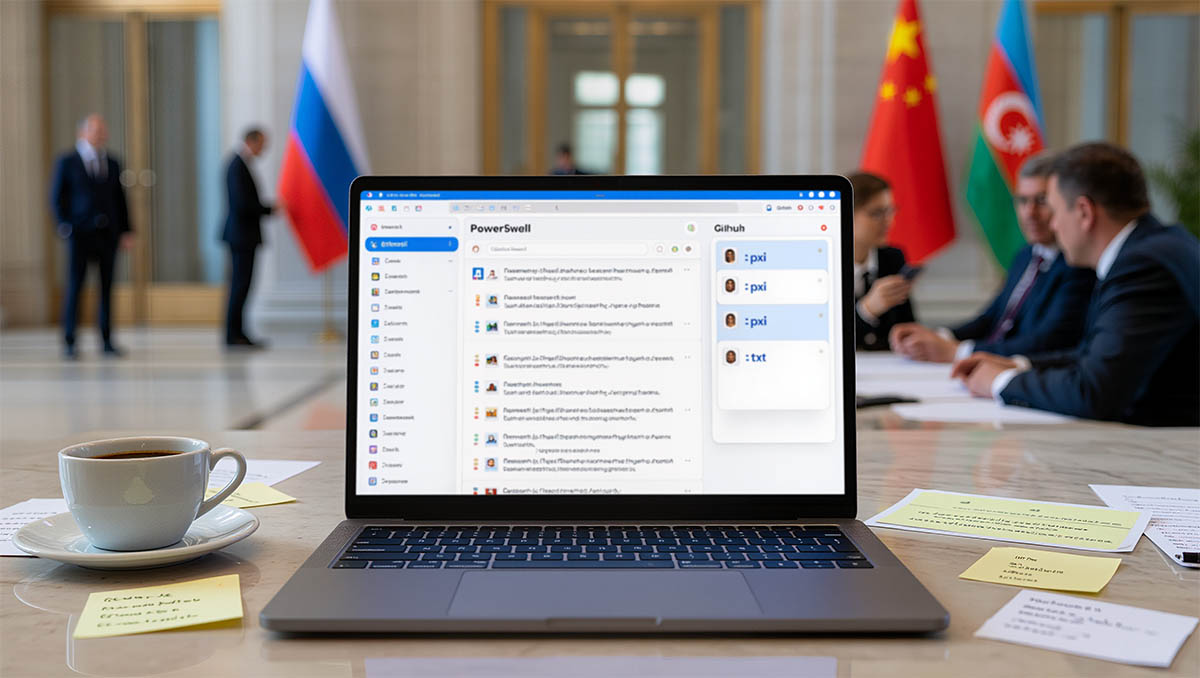

Небрежность операторов и повторяющиеся промахи позволили аналитикам связать атаки на Россию, Китай и Азербайджан с одной группой.

На протяжении последних полутора лет специалисты SEQRITE Labs наблюдают за деятельностью кибергруппы, получившей наименование Silent Lynx. Эта хакерская команда известна атаками через фишинговые письма и вредоносные вложения, маскирующиеся под официальные документы.

Основной интерес группы сосредоточен на дипломатических, экономических и транспортных структурах Центральной Азии, а также на организациях в Китае и России, задействованных в межгосударственных проектах. По ряду признаков, действия злоумышленников направлены на спешный шпионаж, сопровождающийся множеством технических промахов, которые позволили аналитикам связать между собой сразу несколько эпизодов атак.

Первый зафиксированный эпизод относится к октябрю 2025 года. Тогда Silent Lynx использовала архив с названием «План развитие стратегического сотрудничества.pdf.rar», содержащий ярлык (LNK-файл), запускающий PowerShell-скрипт из репозитория GoBuster777 на GitHub. Этот скрипт открывал TCP-соединение с сервером по адресу 206.189.11.142:443 и обеспечивал удалённое выполнение команд. Параллельно применялся инструмент Ligolo-ng, упрощающий удалённый доступ. Все признаки указывают, что целью атаки было проникновение в дипломатическую переписку накануне встречи России и Азербайджана в Душанбе.

Дополнительным компонентом кампании стал загруженный из Азербайджана файл «silent_loader.exe», названный в духе предпочтений группы. Он запускал тот же PowerShell-скрипт, но уже через API CreateProcessW, при этом вся вредоносная логика находилась не внутри бинарника, а скачивалась с GitHub — изменение, которое команда SEQRITE расценила как попытку снизить детектирование, хотя и реализованную небрежно.

Аналитики также выявили исполняемый файл под названием «laplas.exe», способный устанавливать обратное соединение через TCP. В нём содержались характерные элементы, такие как XOR-дешифровка строки «cmd.exe», бессмысленные фрагменты кода и специфическая реакция сервера C2 на подключение — всё это усилило уверенность в авторстве Silent Lynx. Помимо TCP-варианта, обнаружен и TLS-аналог того же компонента, хотя он в данной кампании не использовался напрямую.

Отдельного внимания заслуживает .NET-модуль под названием SilentSweeper. Он может извлекать из своей структуры вредоносный PowerShell-скрипт и запускать его, а также поддерживает аргументы для отладки. Этот компонент использовался как в атаке на участников саммита в Душанбе, так и в следующей операции, направленной на структуры, причастные к мероприятию «China–Central Asia Summit» в Казахстане.

Во втором случае вредоносный архив «China-Central Asia SummitProject.rar» содержал тот же SilentSweeper, запускавший скрипт TM3.ps1. Он создавал планировщик задач, исполняющий PowerShell-код каждые шесть минут. Скрипт загружал дополнительные модули — PowerShell и VBScript — которые хранились во временной папке пользователя и обеспечивали дальнейшее выполнение команды обратного подключения.

Метаданные ярлыков, обнаруженных в архивах, указывали на рабочий каталог с путём «C:\Users\GoBus\OneDrive\Desktop». Такие LNK-файлы применялись и в других атаках, чьё происхождение пока не определено. Повторяющиеся элементы в инфраструктуре, включая репозитории GitHub и IP-адреса в России и Нидерландах, также позволили связать все выявленные эпизоды с деятельностью одного и того же оператора.

По мнению SEQRITE, характер целевых структур, идентичность технических приёмов и общая небрежность в разработке вредоносных компонентов указывают на принадлежность всех описанных атак к Silent Lynx. Особенности инструментов — предпочтение PowerShell, Base64, загрузка с GitHub и использование туннелей вроде Ligolo-ng — наблюдаются в каждом случае. Географически фокус группы остаётся прежним: Центральная Азия, Россия и Китай, с особым вниманием к проектам, обсуждаемым в Душанбе.

Ожидается, что в дальнейшем группа продолжит эксплуатировать те же методы, в том числе многоступенчатые PowerShell-скрипты и доставку вредоносных компонентов с внешних ресурсов. Несмотря на техническую слабость, такая стратегия позволяет удерживать присутствие в целевых инфраструктурах при минимальных затратах.

Для минимизации риска специалисты рекомендуют блокировать вложения с двойными расширениями и подозрительные ярлыки, ограничить использование PowerShell с кодировкой и внешними вызовами, изолировать доступ к публичным репозиториям с рабочих станций, отслеживать применение туннелей вроде Ligolo-ng, а также регулярно анализировать метаданные файлов в корпоративной сети на наличие признаков целевых атак.