Мягкий перенос, жёсткие последствия. Как новая фишинговая кампания использует Unicode-символы для кражи паролей

Хакеры нашли слепое пятно в защите, о котором никто не догадывался.

Новая фишинговая кампания, выявленная исследователями Internet Strom Center, демонстрирует весьма нестандартный способ обхода почтовых фильтров, основанный на использовании невидимых символов в заголовках писем. Речь идёт о внедрении символов мягкого переноса внутри тем писем с применением кодировки MIME — при этом для получателя текст выглядит как обычный, но на уровне структуры содержит скрытые элементы, затрудняющие автоматическую проверку.

Метод опирается на особенности обработки кодировки по стандарту RFC 2047, которая используется для передачи не-ASCII символов в заголовках почтовых сообщений. В рамках перехваченной рассылки заголовок письма был разделён на два фрагмента, каждый из которых представлял собой MIME-блок, закодированный в Base64 и содержащий символы в кодировке UTF-8. При расшифровке в этих блоках обнаружилось несколько мягких переносов — Unicode-символов U+00AD, которые известны также как HTML-сущность «­». Эти символы не отображаются в большинстве почтовых клиентов, включая Outlook, однако остаются частью содержимого письма.

Преимущество такого подхода для атакующих заключается в том, что ключевые слова могут быть разделены невидимыми символами, что делает их труднораспознаваемыми для сигнатурных фильтров. Для пользователя текст остаётся читаемым, но фильтрация на основе ключевых признаков оказывается неэффективной, поскольку система анализа видит его как набор фрагментов, не соответствующих ни одной известной схеме атаки.

Особенность конкретно этого случая — в целенаправленном использовании невидимых символов именно в теме письма, тогда как обычно подобные методы применяются внутри текста. В 2021 году специалисты Microsoft уже отмечали наличие подобных инъекций в теле и заголовках сообщений, однако такие приёмы до сих пор остаются редкостью, что создаёт уязвимость в существующих решениях. Основное внимание при проверке по-прежнему уделяется содержимому, ссылкам и вложениям, в то время как заголовки анализируются менее тщательно.

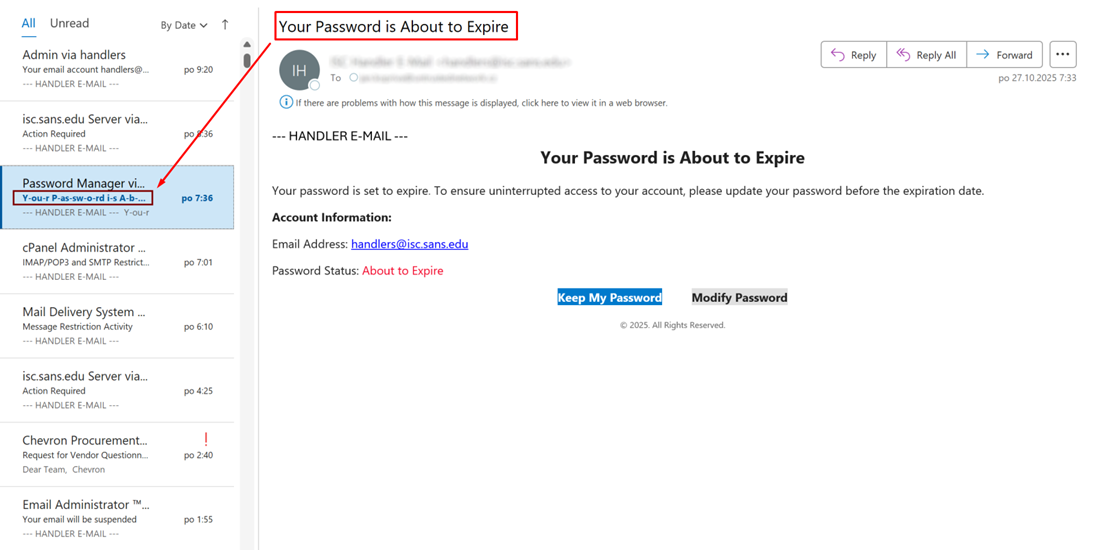

Кроме темы, символы переноса были вставлены и в основной текст письма, где они нарушали структуру отдельных слов, дополнительно маскируя содержание. Получатели перенаправлялись на поддельный веб-интерфейс, имитирующий страницу входа в почтовый ящик. Целью атаки было перехватить учётные данные пользователей.

Для защиты от подобных методов предлагается обновить фильтрационные политики почтовых систем и внедрить поддержку анализа всех компонентов писем на наличие невидимых символов. Также рекомендуется проверять MIME-заголовки на наличие подозрительных кодировок и использовать расширенные механизмы анализа, выходящие за рамки простого поиска известных фраз и сигнатур.