Помните Hacking Team? Они начали с нуля — и снова попались Касперскому в атаках на Россию

Шпион Dante воскрес после утечки Hacking Team.

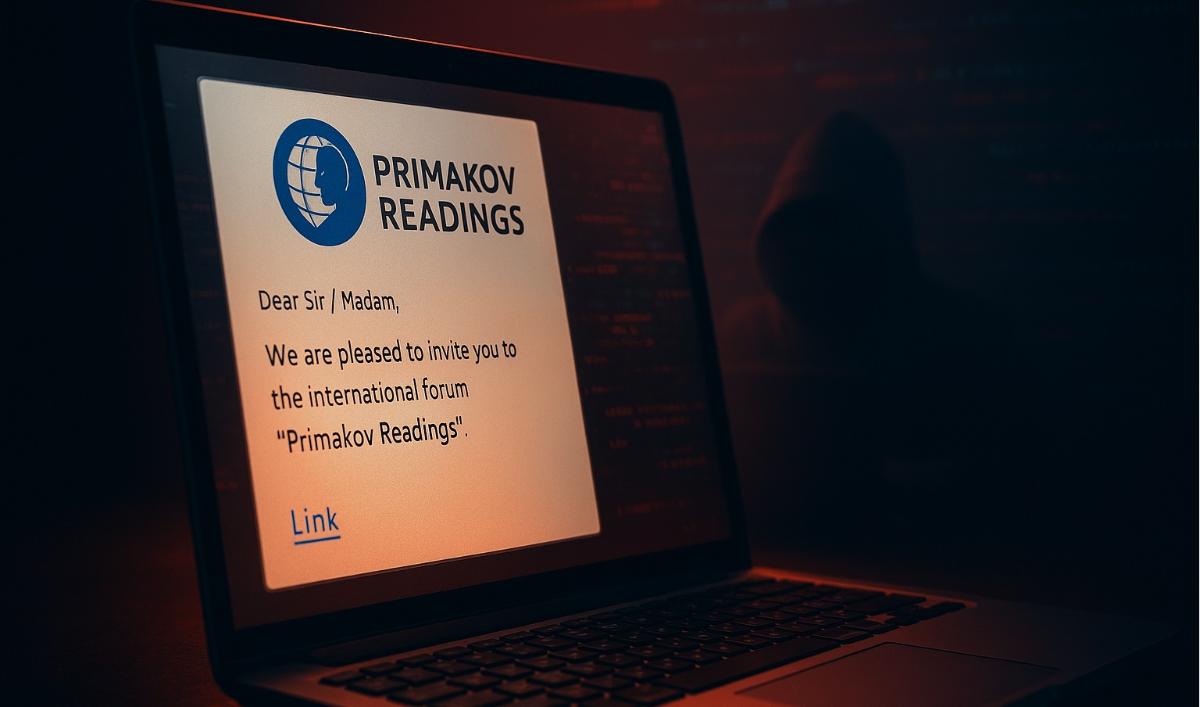

В марте 2025 года «Лаборатория Касперского» зафиксировала волну заражений, которые происходили при переходе пользователей по персонализированным фишинговым ссылкам, отправленным по электронной почте. Для активации атаки не требовалось никаких дополнительных действий — достаточно было просто открыть вредоносный сайт в Google Chrome или другом браузере на базе Chromium.

Ссылки были короткоживущими и индивидуальными для каждого получателя, что затрудняло их обнаружение. Тем не менее, технологии Kaspersky выявили сложный эксплойт нулевого дня, позволявший выйти из песочницы Chrome. Уязвимость была передана в команду безопасности Google и устранена под идентификатором CVE-2025-2783.

Кампания получила название Operation ForumTroll, поскольку злоумышленники рассылали письма, замаскированные под приглашения на форум «Примаковские чтения». Жертвами становились сотрудники СМИ, университетов, исследовательских центров, госорганов и финансовых организаций в России. Анализ вредоносных компонентов показал, что целью атак являлся кибершпионаж.

Исследователи проследили происхождение используемого ПО до 2022 года и обнаружили, что оно связано с коммерческим шпионским инструментом Dante, разработанным итальянской компанией Memento Labs (ранее — Hacking Team). Сходства в коде указывают, что атаки ForumTroll велись с использованием инструментов Memento Labs.

В ходе анализа специалисты установили, что заражение начиналось с перехода по фишинговой ссылке. Вредоносный сайт проверял жертву через механизм WebGPU API и при успешной валидации запускал эксплойт. Уязвимость использовала особенность API-функций Windows — GetCurrentThread и DuplicateHandle, что позволяло получить доступ к потокам браузера и выполнить произвольный код. Позже аналогичная ошибка была обнаружена и в Firefox под номером CVE-2025-2857.

Для закрепления в системе применялась техника перехвата объектов COM (Component Object Model), при которой злоумышленники подменяли CLSID библиотеки twinapi.dll. Это позволяло запускать вредоносный загрузчик при обращении к системным процессам и браузерам. Основной модуль — LeetAgent — выполнял команды, записанные в стиле leetspeak, и умел красть документы, перехватывать ввод и выполнять произвольные процессы. Управление осуществлялось через HTTPS-соединения с серверами на инфраструктуре Fastly.net.

Исследователи выделили два кластера атак: один использовал LeetAgent, другой — более сложный шпион Dante. Оба применяли одинаковые методы закрепления и маскировки, что позволило установить их связь. В коде Dante специалисты нашли прямое упоминание имени вредоноса, совпадающее с презентацией ISS World MEA 2023, где Memento Labs впервые представила новый инструмент.

Продукт Dante отличается сложными приёмами сокрытия — обфускацией через VMProtect, антиотладкой, проверками системных событий Windows и шифрованием данных по алгоритму AES-256-CBC. По оценке экспертов, структура и качество кода свидетельствуют о промышленном уровне разработки.

По данным «Касперского», ForumTroll применяла Dante и в других атаках против целей в России и Беларуси, хотя в текущей волне заражений его прямое использование не зафиксировано. Индикаторы компрометации опубликованы в отчёте: Indicators of Compromise.

«После утечки данных Hacking Team в 2015 году и обещания “начать заново” в 2019-м Memento Labs всё же сохранила преемственность кода. Теперь, когда Dante найден, возможно, им действительно снова придётся начинать с нуля», — отметили в «Лаборатории Касперского».