Привет, 2008-й? В DNS-серверах BIND нашли уязвимости, напоминающие атаку Камински

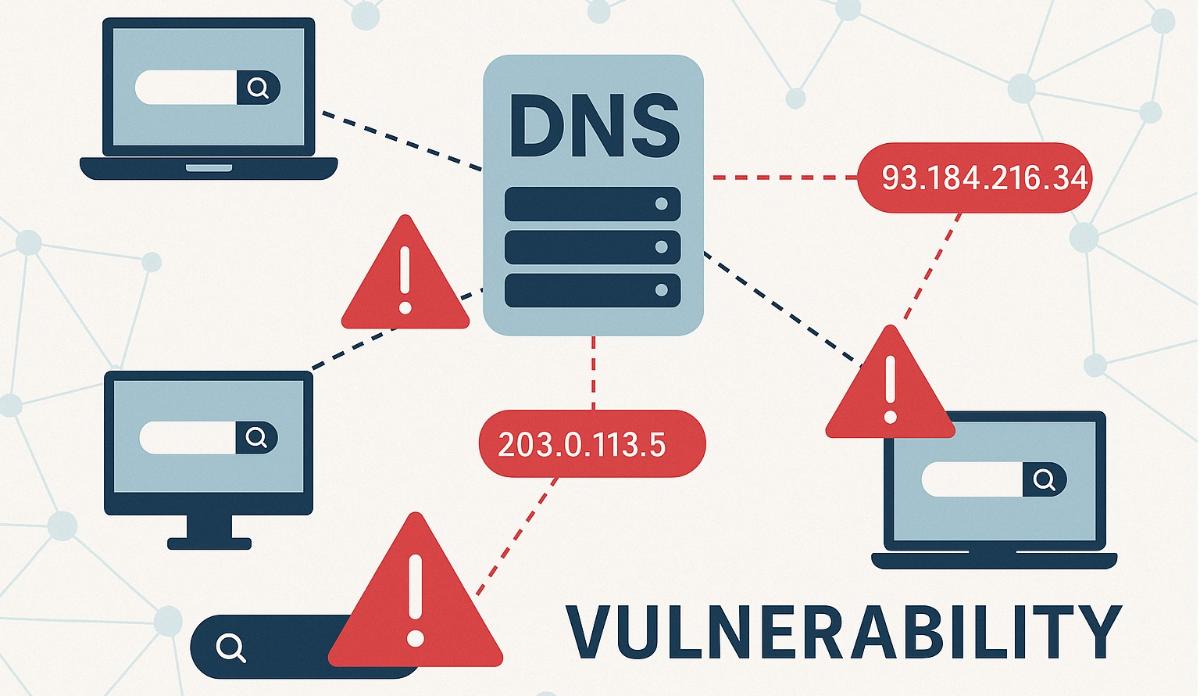

Хакеры могут подменить DNS-ответы и перенаправить пользователей на вредоносные сайты.

Разработчики BIND — самого распространённого программного обеспечений для разрешения доменных имён — предупредили о двух критических уязвимостях, которые позволяют злоумышленникам подменять результаты DNS-запросов и направлять пользователей на поддельные сайты, внешне неотличимые от настоящих.

Ошибки отслеживаются как CVE-2025-40778 и CVE-2025-40780 и имеют высокий рейтинг опасности — 8,6 балла. Первая связана с логической ошибкой при обработке ответов DNS, вторая — с ослаблением механизма генерации псевдослучайных чисел. В среду вышли патчи, устраняющие обе проблемы. Похожие уязвимости были найдены в резолвере Unbound, где им присвоен рейтинг 5,6 балла.

Обе ошибки позволяют отравлять DNS-кеши — заменять корректные IP-адреса сайтов на вредоносные. Это возвращает к знаменитой атаке на DNS-инфраструктуру, описанной исследователем Дэном Камински в 2008 году. Тогда он показал, что с помощью массовой рассылки поддельных UDP-пакетов злоумышленник может добиться совпадения идентификаторов транзакций и подменить IP-адреса для любых доменов, включая Google или Bank of America.

В ответ на его открытие индустрия внедрила меры защиты: резолверы стали использовать случайный выбор портов (вместо фиксированного 53-го), что многократно увеличило энтропию и сделало подбор нужной комбинации практически невозможным.

Однако новая уязвимость CVE-2025-40780 вновь ослабляет эти барьеры. По словам разработчиков BIND, из-за слабости встроенного генератора псевдослучайных чисел злоумышленник может предсказать, какой порт и идентификатор запроса будет использовать резолвер, и подменить ответ.

Вторая уязвимость — CVE-2025-40778 — связана с тем, что BIND слишком мягко проверяет полученные записи и в некоторых случаях принимает поддельные данные. Это позволяет внедрить фальшивые DNS-ответы в кеш и повлиять на последующие запросы.

Хотя новые ошибки не создают угрозу масштаба атаки Камински, последствия всё же могут быть заметными. Авторитетные DNS-сервера не уязвимы, но резолверы внутри корпоративных сетей остаются под ударом, особенно если они не используют дополнительные уровни защиты.

Red Hat отметила, что эксплуатировать уязвимости непросто: атака требует сетевого спуфинга, точного совпадения таймингов и не ведёт к захвату самого сервера. Тем не менее, компания рекомендует срочно установить обновления.

Современные меры вроде DNSSEC, ограничений скорости и файрволлов продолжают эффективно сдерживать большинство подобных атак. Но для тех, кто использует старые версии BIND или Unbound без подписанных записей, риск остаётся реальным.

Обновления уже доступны для загрузки на сайте ISC и NLnet Labs.