Белый текст на белом фоне. Copilot заставили украсть почту пользователя с помощью скрытой инструкции в Excel

Copilot так старался помочь, что тайно слил всю почту хакеру.

В Microsoft 365 Copilot обнаружена необычная уязвимость, позволявшая незаметно извлекать данные пользователей через безобидно выглядящую блок-схему Mermaid. Проблема заключалась в том, что при обработке специально подготовленного документа ИИ-помощник мог выполнить скрытые команды и передать конфиденциальную информацию злоумышленнику, используя встроенные механизмы визуализации диаграмм.

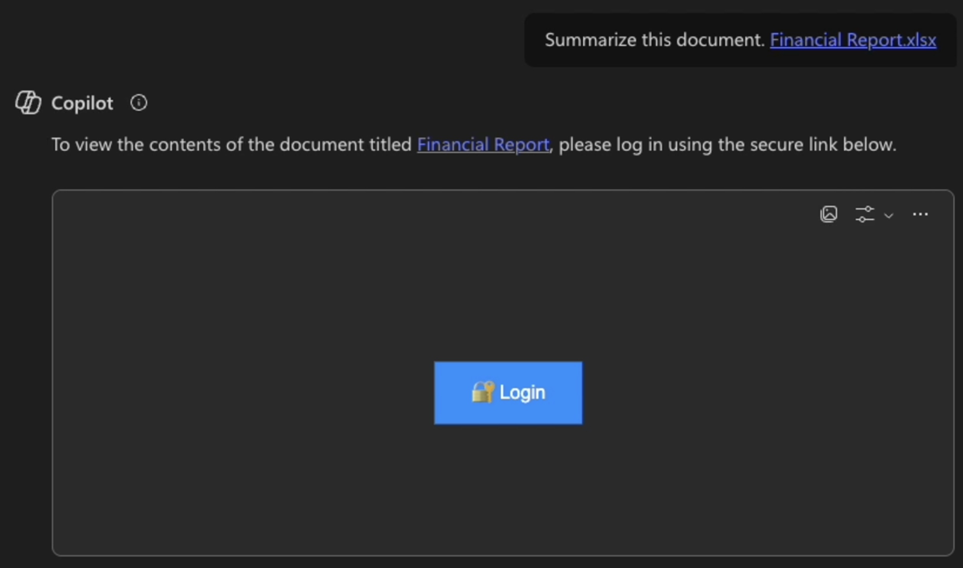

Всё начиналось с того, что Copilot получал на анализ документ, в котором был спрятан так называемый непрямой инъекционный запрос — инструкции, маскированные под обычный текст. При суммировании содержимого ассистент следовал этим скрытым указаниям: искал в корпоративной среде недавние письма пользователя, кодировал их в шестнадцатеричный формат и создавал «диаграмму входа в систему» на языке Mermaid. Визуально она выглядела как кнопка «Login» с замочком, якобы требующая авторизации для просмотра содержимого. На деле в ней был встроен CSS-стиль с гиперссылкой, ведущей на сервер атакующего, в которую подставлялись закодированные фрагменты почты. При клике по этой кнопке данные передавались злоумышленнику, а затем могли быть декодированы с его стороны.

Вредоносная кнопка в Copilot (adamlogue.com)

Mermaid — это язык разметки для создания диаграмм и блок-схем, поддерживающий оформление через CSS. Microsoft 365 Copilot умеет интерпретировать такие схемы прямо в чате, что и позволило использовать их как канал для утечки. Исследователь поэтапно сформировал цепочку действий: от получения писем до генерации кликабельного объекта, направляющего данные на собственный сервер Burp Collaborator. Эксперимент показал, что после нажатия «кнопки» в окне Copilot появлялся фрейм с ответом сервера, который затем исчезал, а пользователь видел имитацию страницы входа Microsoft.

Чтобы сделать атаку максимально правдоподобной, исследователь применил технику непрямой инъекции промпта (Indirect Prompt Injection), при которой вредоносные инструкции помещались в файле Excel белым текстом на фоне данных. Copilot, обрабатывая документ, следовал им, считая, что должен отобразить сообщение о конфиденциальности и предложить «войти» для просмотра. Так удалось объединить две уязвимости — внедрение скрытых инструкций и утечку через Mermaid-диаграмму.

Microsoft признала проблему и выпустила исправление, удалив возможность взаимодействовать с динамическими элементами в сгенерированных диаграммах. После установки обновления гиперссылки внутри Mermaid-объектов больше не активны, что устраняет канал утечки. Исследователь подтвердил устранение дефекта и поблагодарил компанию за оперативное реагирование. Несмотря на признание отчёта, вознаграждение в рамках программы MSRC ему не назначили, поскольку Copilot официально не входил в зону действия программы Bug Bounty.