Налог на прибыль? Нет, на пароли. Новый бэкдор «налоговой» обчищает браузеры российских компаний

Убедительный фейк о 15% НДФЛ превратился в мощного корпоративного шпиона.

Специалисты SEQRITE Labs выявили целевую кампанию против компаний, связанных с автомобильной торговлей и онлайн-коммерцией в России. В ходе атаки использовался ранее неизвестный вредоносный модуль на платформе .NET, получивший название CAPI Backdoor. Расследование показало, что злоумышленники действовали с высокой степенью подготовки, используя многоступенчатую схему заражения, правдоподобные документы-приманки и тщательно выстроенную инфраструктуру управления.

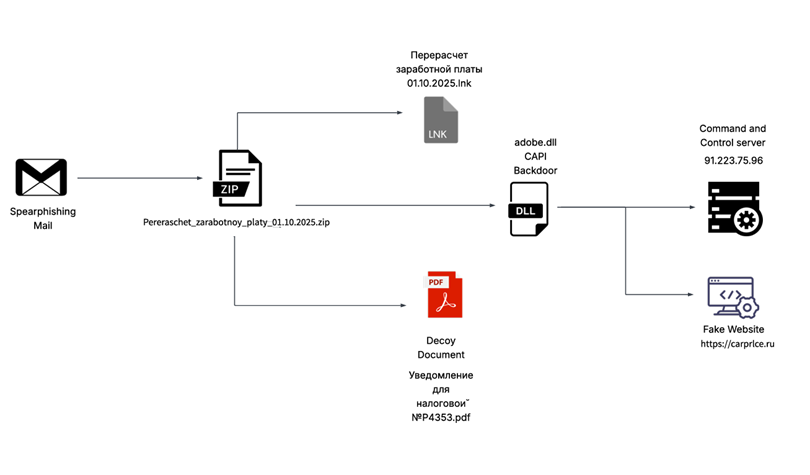

Заражение начиналось с ZIP-архива, загруженного 3 октября 2025 года на VirusTotal. Файл имел название «Перерасчёт заработной платы 01.10.2025.zip» и содержал LNK-ярлык с тем же именем, который запускал DLL-библиотеку с помощью системной утилиты rundll32.exe. Подмена реального документа правдоподобным содержимым позволяла убедить сотрудников бухгалтерии или кадрового отдела открыть вложение, тем самым активировав цепочку заражения.

В архиве находился поддельный PDF-документ «Уведомление для налоговой №P4353», где подробно описывались изменения в подоходном налоге с 1 октября 2025 года. Текст выглядел реалистично: на первой странице сообщалось о новых правилах налогообложения, на второй демонстрировались расчёты для ставок 13% и 15% при доходе свыше трёх миллионов рублей, а последняя часть содержала рекомендации для работников. Таким образом, злоумышленники добивались доверия и снижали вероятность подозрений.

Запуск LNK-файла активировал загрузку DLL-импланта, написанного на .NET и замаскированного под adobe.dll или client6.dll. Основная нагрузка обеспечивала двустороннюю связь с командным сервером через TCP-порт 443 и могла выполнять широкий набор функций, включая кражу данных, создание скриншотов и достижение устойчивого присутствия в системе.

Цепочка заражения (SEQRITE)

Среди обнаруженных возможностей CAPI Backdoor — проверка прав администратора, поиск установленных антивирусных решений через WMI-запрос SELECT * FROM AntiVirusProduct, а также открытие PDF-приманки для отвлечения внимания пользователя. Команды от C2-сервера принимались в двоичном виде, декодировались в строки и выполнялись локально.

Вредоносный код позволял атакующим:

— передавать сведения о текущем каталоге и пользователе;

— организовывать автозагрузку через ярлык в папке Startup или через запланированное задание AdobePDF;

— выгружать данные браузеров Chrome, Edge и Firefox, включая сохранённые пароли, историю и токены аутентификации;

— создавать архивы edprofile.zip, chprofile_safe.zip и ffprofile_safe.zip с украденной информацией;

— снимать изображения экрана в формате PNG с отметкой времени.

Дополнительно CAPI Backdoor обладал продвинутыми средствами обнаружения виртуальных сред. Он анализировал наличие гипервизора через WMI-запрос SELECT HypervisorPresent FROM Win32_ComputerSystem, проверял реестр на наличие следов виртуальных машин, сравнивал MAC-адреса сетевых адаптеров с известными диапазонами VMware и VirtualBox, а также определял производителя системных компонентов, чтобы убедиться, что программа выполняется на реальном оборудовании. Эта мера помогала избежать детектирования при анализе в песочницах.

Для сохранения присутствия вредонос использовал два метода. Первый копировал себя в каталог AppData\Roaming\Microsoft и создавал ярлык Microsoft.lnk в автозагрузке, ссылающийся на rundll32.exe с аргументом — путь к копии бекдора. Второй способ добавлял задачу планировщика, запускающую тот же DLL-файл каждый час в течение 7 дней, что обеспечивало постоянное выполнение даже после перезагрузки системы.

Специалисты обнаружили, что CAPI Backdoor связывался с IP-адресом 223.75.96:443 и генерировал вспомогательные домены при помощи алгоритма DGA. Первоначально вредонос был размещён на поддельном домене carprlce[.]ru, имитирующем реальный ресурс carprice[.]ru. После первоначальной активности вредоносная инфраструктура была перенесена на другие хосты, связанные с ASN 197695 (AS-REG) и ASN 39087 (P.a.k.t LLC), откуда происходила передача украденных данных.

Анализ SEQRITE Labs показывает, что целью операции MotorBeacon были российские компании из автомобильного и e-commerce-сегментов. Использование правдоподобных налоговых уведомлений и локализованных файлов указывает на глубокое понимание деловых процессов в целевых организациях. Тот факт, что основной имплант написан на .NET, говорит о попытке замаскировать активность под легитимные приложения Windows и усложнить статический анализ. Кампания остаётся активной, а инфраструктура атакующих, судя по наблюдениям, продолжает эволюционировать.