В даркнете продают данные российских «СМС агрегаторов». Под угрозой тысячи сервисов

Почему 3 ТБ утечки — это угроза национальной безопасности.

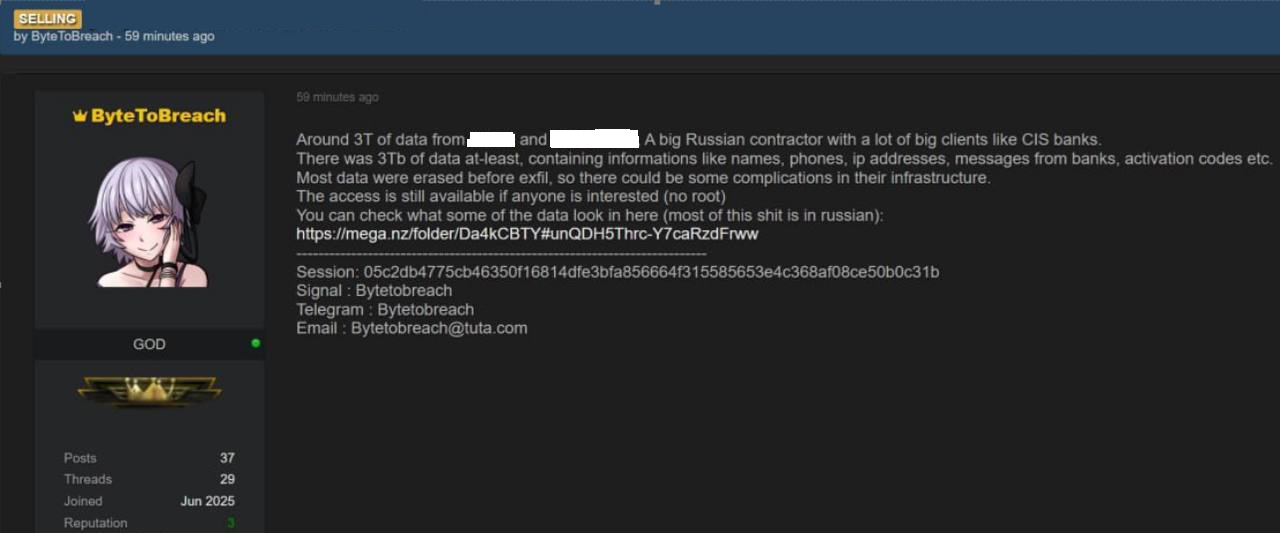

В даркнете появилось объявление о продаже трёх терабайт данных, якобы похищенных у двух крупных российских SMS-агрегаторов. Автор публикации под ником ByteToBreach утверждает, что в утечке содержатся имена, номера телефонов, IP-адреса, сообщения из банков, активационные коды и другие данные.

В описании сказано, что «часть информации была стёрта перед эксфильтрацией», поэтому в инфраструктуре компаний могут возникнуть осложнения. Для подтверждения слов автор прикрепил ссылку на файлообменник и свои контакты в Telegram, Signal и почте. Достоверность этой информации пока официально не подтверждена.

Алексей Лукацкий отмечает, что подобная атака представляет собой атаку на цепочку поставок (supply chain) — через SMS-каналы, которыми тысячи сервисов передают одноразовые коды, PIN-коды, ссылки на сброс паролей и уведомления. Потенциальные последствия такой компрометации могут быть значительными.

Во-первых, перехват и подмена 2FA-кодов и ссылок на восстановление доступа открывают путь к массовым захватам аккаунтов — от почты и банков до мессенджеров, криптосервисов и соцсетей. Для сравнения, в 2022 году после взлома Twilio пострадали 163 компании, включая Signal, где были уязвимы около 1900 аккаунтов.

Во-вторых, из личного кабинета SMS-агрегатора можно отправлять сообщения с доверенных имён и коротких номеров (short code / альфа-ID), обходя фильтры и создавая идеальный канал для фишинга, мошенничества и атак BEC.

В-третьих, базы номеров, тексты сообщений и метаданные (время, получатели, содержание) ценны для целевого фишинга, шантажа и слежки. Аналогичная ситуация наблюдалась при компрометации роутера Syniverse, когда под угрозой оказались миллиарды сообщений.

В-четвёртых, доступ к инфраструктуре провайдера может использоваться для отслеживания пользователей, как показал скандал с компанией Mitto, чьи сервисы применялись для мониторинга людей.

В-пятых, компрометация SMS-каналов угрожает административным и корпоративным системам, поскольку злоумышленники могут атаковать MFA-каналы сотрудников и получить доступ к почте, облачным средам и CI/CD. Публикация упоминает инцидент с Authy, где в 2024 году были подтверждены данные о 33 млн номеров пользователей через неаутентифицированный узел.

Кроме технических рисков, возможны репутационные и финансовые последствия: непредвиденные расходы на рассылки, штрафы за нарушение законов о защите персональных данных (GDPR, CCPA, ФЗ-152) и падение доверия к каналам массовых уведомлений.

На момент публикации нет подтверждения от самих агрегаторов, операторов связи или регуляторов, что компрометация действительно произошла.