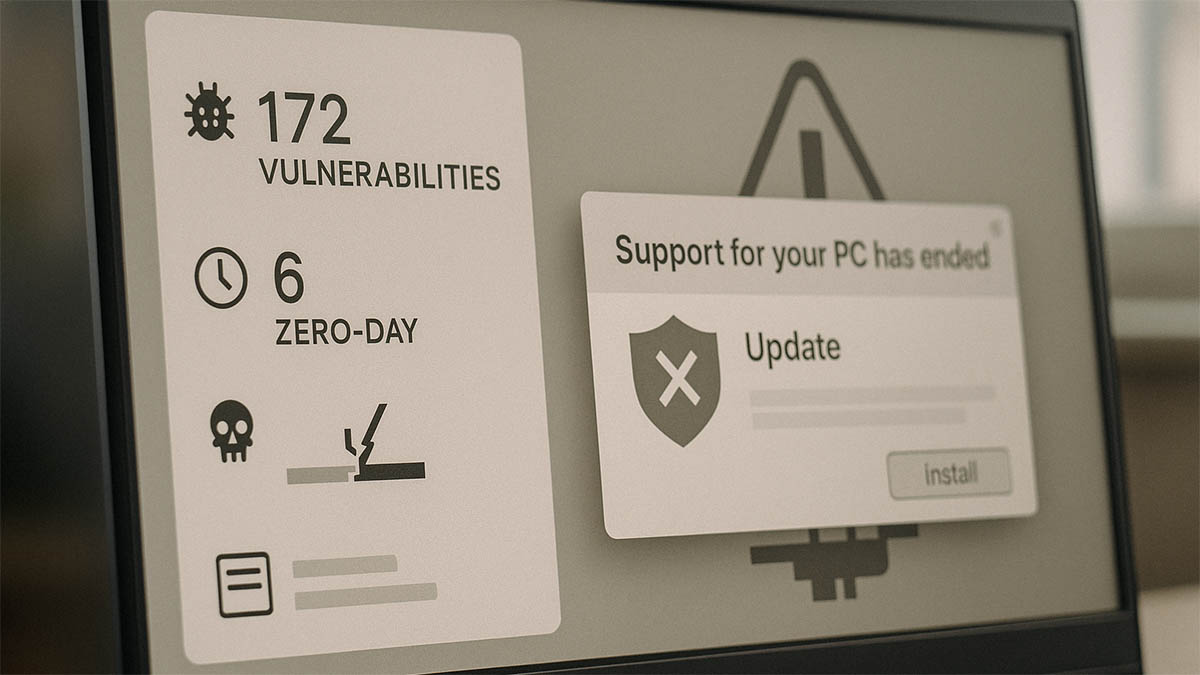

172 уязвимости, 6 zero-day и конец поддержки. Что нужно знать об октябрьском Patch Tuesday

Три эксплойта применялись в реальных атаках ещё до того, как Microsoft закрыла дыры.

Вчера Microsoft выпустила традиционный пакет октябрьских обновлений безопасности, устранив 172 уязвимости в своих продуктах. В числе исправлений — шесть опасных уязвимостей нулевого дня, а также восемь критических багов, пять из которых позволяют удалённое выполнение кода, а остальные три связаны с повышением привилегий.

Обновления затрагивают широкий спектр компонентов: устранено 80 уязвимостей, позволяющих локальное повышение прав, 31 связанную с удалённым выполнением кода, 28 с утечкой информации, 11 с обходом механизмов защиты, 11 с созданием отказа в обслуживании и 10 с подделкой данных. При этом, как подчёркивает команда, в этот список не вошли исправления, выпущенные ранее в этом месяце для Azure, Mariner, Microsoft Edge и других платформ.

Особую важность этот выпуск имеет ещё и потому, что Windows 10 официально завершает срок поддержки: это последний вторник, когда Microsoft бесплатно распространяет обновления безопасности для этой версии. При желании домашние пользователи могут подключить платную подписку Extended Security Updates на один год, а корпоративным клиентам доступны варианты на три года.

В рамках октябрьского обновления устраняются шесть уязвимостей нулевого дня, две из которых уже были раскрыты публично до выхода исправлений. Первая из них — баг в Windows SMB Server, вторая — в SQL Server. Кроме того, Microsoft устранила три активно эксплуатируемых 0day.

Одна из них — проблема в драйвере Agere Modem (CVE-2025-24990), поставлявшемся с Windows по умолчанию. Его удаление теперь входит в состав октябрьского накопительного пакета, однако после этого модемы с поддержкой факсов перестанут функционировать. Уязвимость позволяла получить права администратора в системе.

Ещё одна уязвимость (CVE-2025-59230) была связана с диспетчером удалённых подключений Windows и позволяла повысить привилегии до уровня SYSTEM. Её устранением занимались команды MSTIC и MSRC. Третья проблема (CVE-2025-47827) касалась обхода механизма Secure Boot в IGEL OS и была описана на GitHub специалистом Заком Дидкоттом.

Среди раскрытых публично, но ещё не устранённых ошибок также значится уязвимость в серверных процессорах AMD EPYC с поддержкой SEV-SNP (CVE-2025-0033). Она связана с состоянием гонки при инициализации таблицы сопоставления памяти и потенциально позволяет гипервизору изменить данные до их блокировки, влияя на целостность защищённых виртуальных машин. Проблема была обнаружена исследователями из ETH Zurich, а подробности опубликованы AMD.

В отдельной уязвимости CVE-2025-24052, аналогичной описанной выше для Agere Modem, Microsoft уточняет, что эксплойт может сработать даже если сам модем в системе не используется. Также была устранена уязвимость в реализации TPM 2.0 от TCG (CVE-2025-2884), связанная с некорректной проверкой схемы подписи и потенциальной утечкой информации либо отказом в обслуживании. Обнаружена она была анонимным специалистом и опубликована группой TCG.

Финальное обновление для Windows 10 и масштабный октябрьский патч подчёркивают, насколько уязвимой может быть современная цифровая инфраструктура без своевременной защиты. Когда десятки багов позволяют повышать привилегии, обходить Secure Boot и выполнять произвольный код, промедление с установкой исправлений становится прямым риском. А завершение бесплатной поддержки Windows 10 делает особенно актуальным вопрос: готова ли система к работе без регулярных заплаток, и насколько серьёзными могут быть последствия, если оставить её без щита.