Качай, не бойся, но ты уже взломан. В 70% случаев российские компании «попадались» из-за загрузки зараженного файла

Анализ F6: что на самом деле угрожает российскому бизнесу в киберпространстве.

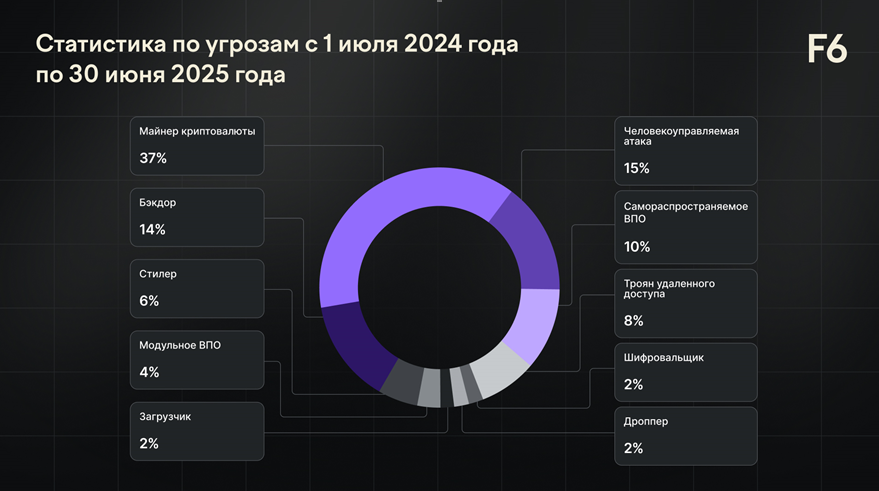

Компания F6 исследовала основные угрозы, векторы атак и тактики киберпреступников, нацеленных на российские компании в 2024–2025 годах. По данным Центра кибербезопасности, 37% инцидентов были связаны с майнерами криптовалют, а загрузка пользователями вредоносных программ из непроверенных источников стала самым распространённым вектором компрометации.

Анализ охватывал инциденты высокой критичности, произошедшие с 1 июля 2024 года по 30 июня 2025 года, и требовавшие вмешательства специалистов Центра кибербезопасности.

Среди выявленных угроз лидируют майнеры криптовалют (37% всех критичных случаев). Во второй половине 2024 года их доля составляла 42%, а в первой половине 2025-го снизилась до 31%. На втором месте оказались атаки с ручным управлением (15%), на третьем — бэкдоры (14%).

По сравнению с июлем–декабрём 2024 года в январе–июне 2025-го изменилось распределение инструментов атакующих. Доля инцидентов с троянами удалённого доступа выросла с 4% до 13%. Также фиксировались случаи применения модульного вредоносного ПО, загрузчиков и дропперов.

Главным вектором атак стали загрузки заражённых программ — 70% всех инцидентов за год. В первой половине 2025 года их доля выросла с 60% до 74%. Другие способы проникновения — заражённые съёмные носители (9%) и целевые фишинговые кампании (5%).

Вредоносные рассылки чаще всего использовались для распространения шпионских программ и стилеров, их доля достигла 83%. Эксплуатация уязвимостей снизилась с 30% во втором полугодии 2024 года до 5% в первой половине 2025-го.

После проникновения в инфраструктуру злоумышленники переходили к закреплению и разведке. Чаще всего применялась тактика обхода защиты (TA0005) — 30% случаев, позволяющая скрывать активность и минимизировать вероятность обнаружения.

Далее по распространённости шли тактики исполнения (TA0002) и закрепления (TA0003) — по 17%. Первая используется для запуска программ на устройствах жертвы, вторая обеспечивает сохранение доступа даже после перезагрузки системы.

Исследование показывает, что злоумышленники стремятся сделать атаки более гибкими и устойчивыми, применяя многоступенчатые схемы проникновения и закрепления в инфраструктуре. Аналитики отмечают усложнение используемых инструментов и методов, что требует повышенного внимания к многоуровневой защите и своевременной детекции новых типов угроз. Поскольку традиционные подходы становятся менее эффективными, компаниям важно переходить от простого обнаружения к активному предотвращению и оперативному реагированию.