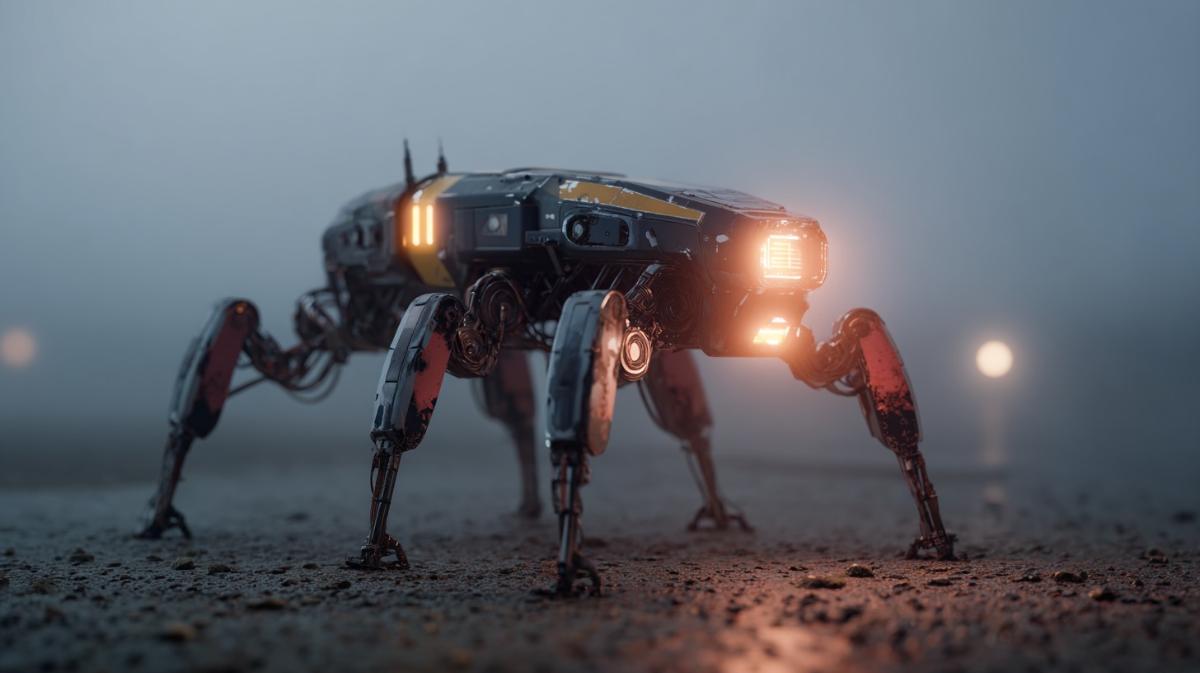

Зарази их всех. Роботы Unitree стали первыми гуманоидами, способными заражать друг друга как вирусы

Что будет, когда тысячи взломанных роботов начнут действовать как единое целое?

Специалисты раскрыли новую критическую уязвимость в беспроводной процедуре настройки сети у роботов Unitree — проблема получила название UniPwn и подробно описана 20 сентября. Уязвимость затрагивает квадропеды моделей Go2 и B2, а также гуманоидов G1 и H1, позволяя злоумышленнику получить полный контроль с правами root через Bluetooth Low Energy. По оценке IEEE Spectrum, это первый публичный эксплойт, нацеленный на коммерческую платформу-гуманоид.

Технически атака опирается на механизм первичной привязки к Wi-Fi через BLE. Сообщения на этом этапе действительно шифруются, однако ключи оказались жёстко прописаны в прошивке и попали в открытый доступ ещё в июле. Аутентификация устроена так, что достаточно зашифровать строку «unitree» этими ключами — робот посчитает устройство доверенным. После этого в полях SSID и пароля можно передать произвольный текст, который система интерпретирует и выполнит с повышенными правами во время попытки подключения к сети. В демонстрации исследователи показали удалённую перезагрузку как простейший пример; при желании можно прописать троян в автозапуск, препятствовать установке обновлений и тайно выносить данные.

Ключевая опасность в том, что эксплойт беспроводной — скомпрометированный робот легко сканирует эфир, находит другие Unitree в зоне действия BLE и автоматически заражает их, формируя самораспространяющийся ботнет. Такая «червеобразная» эпидемия требует лишь физической близости устройств и не подразумевает взаимодействия владельца.

Авторы находки обнаружили уязвимость в мае и пытались уведомить производителя; к июлю коммуникация со стороны Unitree прервалась, и к дате публичного раскрытия проблема оставалась в прошивке. Вопрос причинности остаётся открытым: по мнению исследователей, недопустимая практика с жёсткими ключами и слабой валидацией может быть следствием халатности, но даже в этом случае риск не меньше, чем при преднамеренном бэкдоре.

К критике присоединился специалист Alias Robotics, который ранее выявлял у Unitree передачу телеметрии на серверы в Китае, способную включать аудио, видео и пространственные данные. Он отмечает, что доступность и низкая цена платформ делают их распространённой целью — уязвимости быстро обретают практическое значение, особенно когда устройства используются в публичных службах. В частности, известны тесты модели Go2 в полиции графства Ноттингемшир, Великобритания, причём попытки предупредить ведомство заранее не увенчались успехом.

В краткосрочной перспективе для защиты рекомендуют физически изолировать роботов в отдельные Wi-Fi-сегменты и отключать Bluetooth. Долговременное решение зависит от производителя: требуется убрать жёстко заданные секреты, пересмотреть процедуру аутентификации и обеспечить строгую проверку входных данных на этапе конфигурации. При этом отмечается, что полностью устранить риск невозможно — сложность современных гуманоидов и широта их поверхности атаки оставляют поле для новых находок.

Широкий контекст важен: Unitree не единственный вектор риска, и аналогичные ошибки могут обнаружиться в других коммерческих платформах. Последствия одного заметного взлома выйдут за рамки отдельных моделей и подорвут доверие к отрасли, поскольку неконтролируемый робот способен причинить реальный физический вред. С 30 сентября по 2 октября на конференции IEEE Humanoids в Сеуле пройдёт воркшоп «Cybersecurity for Humanoids», где авторы данной работы представят материал «Humanoid Robots as Attack Vectors» с призывом включать безопасность в проектирование с самого начала.