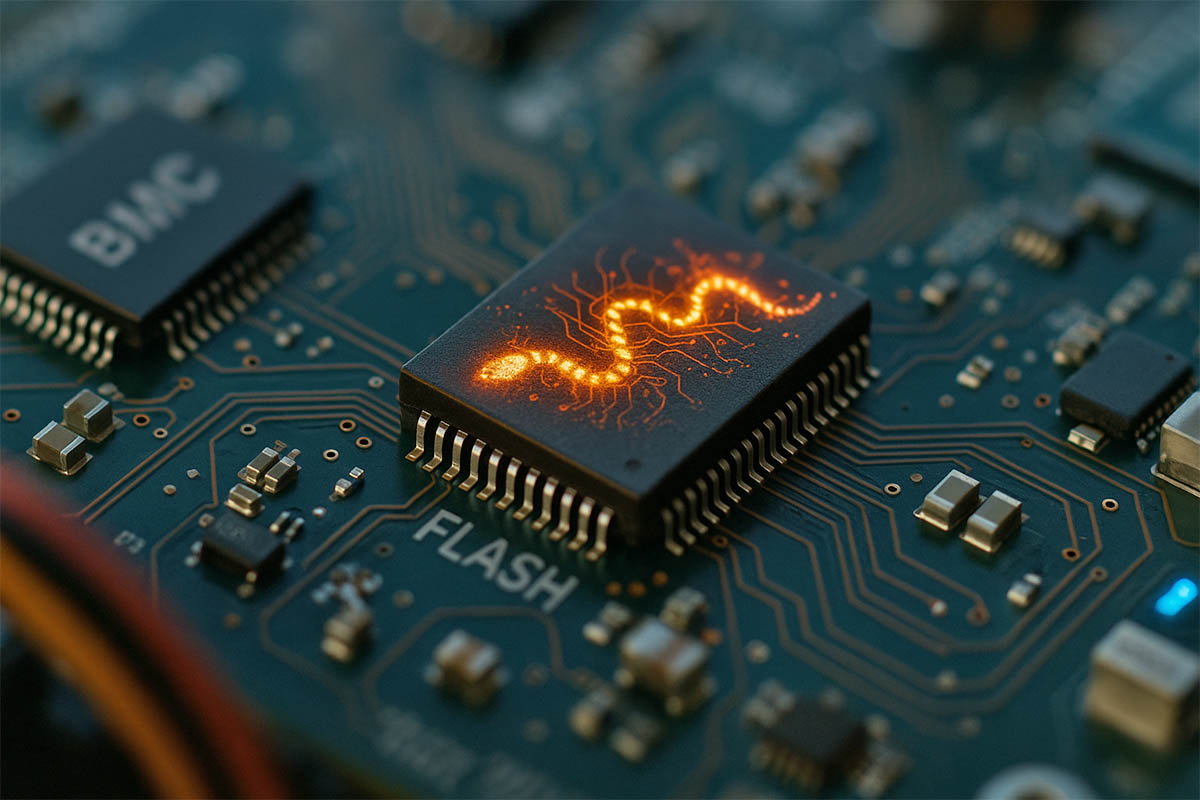

Бэкдор навсегда: даже переустановка системы больше не гарантирует безопасность вашего сервера

Исследователи нашли способ создания практически неуничтожимых цифровых паразитов.

Серверные платы Supermicro содержат критические уязвимости в контроллере управления платой — компания Binarly нашла возможность загрузить вредоносную прошивку, которая запускается до операционной системы и становится практически необратимой. Как сообщается, одна из проблем — следствие неполного исправления, выпущенного ранее, а вторая оказалась ещё глубже и даёт злоумышленникам аналогичное, но более основательное закрепление в инфраструктуре, включая центры обработки данных для систем искусственного интеллекта.

Базовые контроллеры управления платой (BMC) на Supermicro отвечают за удалённое администрирование, мониторинг температур, управление вентиляторами и перепрошивку UEFI, отвечающего за загрузку ОС. Уязвимости CVE-2025-7937 и CVE-2025-6198 позволяют заменить проверяемые цифровой подписью образы прошивок на злонамеренные, не срабатывая на механизмы верификации, поскольку атакующие получают возможность модифицировать таблицы и области памяти, где хранятся подписи и загрузчики.

Техника эксплуатации напоминает инцидент с руткитом ILObleed: вредоносная прошивка остаётся жить на плате даже после переустановки ОС и замены накопителей, что делает стандартные процедуры дезинфекции бессильными. По данным Binarly, эксплуатация возможна в двух сценариях — при прямом захвате административного интерфейса BMC через другие уязвимости либо через компрометацию цепочки поставок, когда серверы получают якобы официальные обновления с подменёнными образами.

В первом случае злоумышленнику достаточно выполнить обновление с вредоносным образом; во втором — конечный администратор получает дистанционно «доверенное» обновление, которое BMC не блокирует.

Технический корень проблемы — логика проверки загруженного образа и организация fwmap, где содержатся адреса подписанных областей. После январского исправления Supermicro добавила проверки, закрыв эксплойт в одном смещении памяти, но Binarly нашла обходной путь через другое смещение и показала, что область для оригинального загрузчика можно заменить на произвольный код. Это делает потенциальную атаку не только стойкой, но и дающей полный контроль ещё до старта операционной системы.

Supermicro уведомила о выпуске обновлений BMC и ведёт тестирование продуктов, рекомендовав заказчикам изучать релиз-ноты для подтверждения устранения проблем. При этом представители Binarly констатировали отсутствие доступных исправлений на сайте производителя и отметили, что устранение ошибки выглядит нетривиальным и займёт время.

Эксплуатация подобных уязвимостей ставит под угрозу как корпоративные кластеры, так и большие вычислительные парки, поэтому владельцам серверов советуют проверить статус прошивок BMC и повышать контроль цепочки поставок обновлений.