Думали, что BitLocker — это самая надёжная защита? Поздравляем, её можно обойти с помощью загрузчика 2011 года

Самое надежное шифрование Windows оказалось не таким уж надежным.

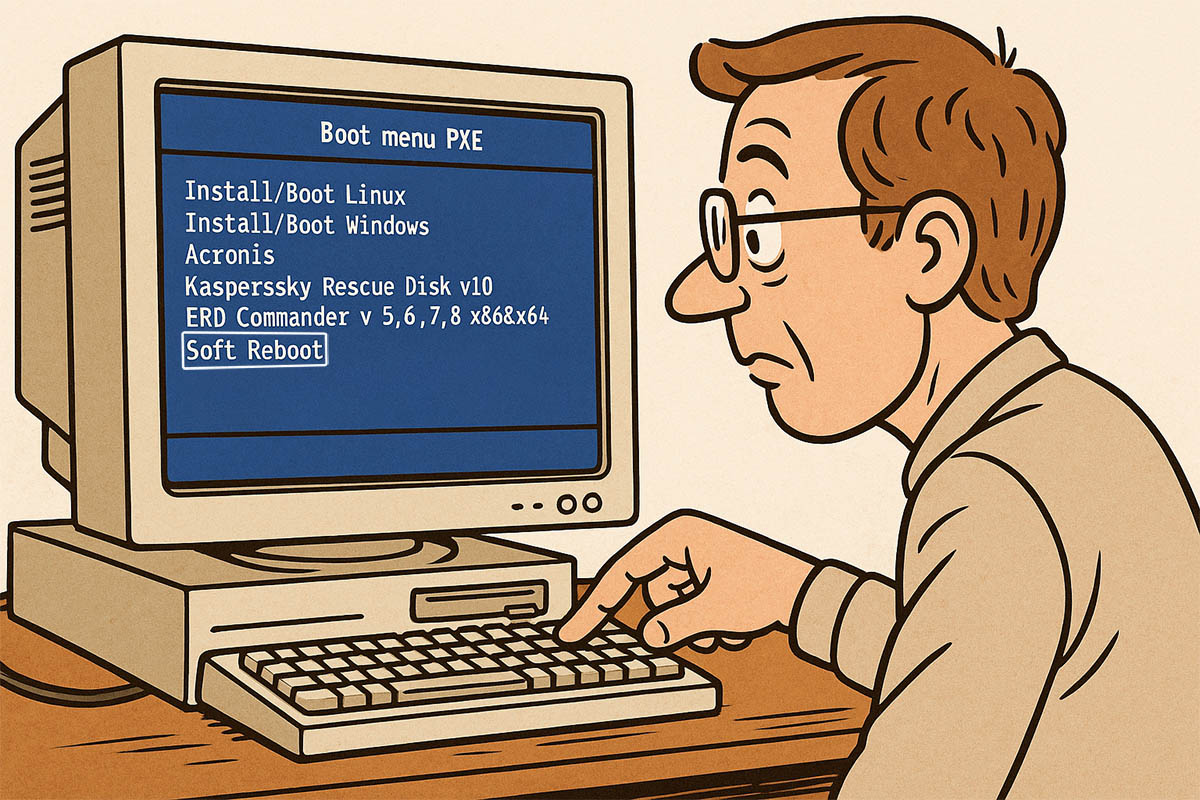

Исследователи из SySS GmbH раскрыли критическую уязвимость в Windows Boot Manager, получившую название BitPixie. Ошибка позволяет обойти защиту BitLocker и получить полный административный доступ к системе. Уязвимость связана с PXE —механизмом сетевой загрузки, позволяющим компьютеру запускать операционную систему прямо по сети, без использования локального диска или флешки.

При такой загрузке поддерживается особый режим «мягкой перезагрузки» (Soft Reboot), когда машина не выключается полностью, а просто перезапускает процесс старта, сохраняя часть данных в оперативной памяти. Именно здесь и кроется проблема: в памяти остаются ключи шифрования BitLocker, что и позволяет обойти защиту. Уязвимость затрагивает широкий диапазон устройств, выпущенных с 2005 по 2022 год.

Хотя Microsoft устранила ошибку в новых версиях загрузчика, злоумышленники могут использовать атаку понижения версии, загружая устаревший уязвимый Boot Manager. Для поиска ключа они сканируют память в поисках сигнатуры «-FVE-FS-», которая указывает на начало области BitLocker. Извлечённый 32-байтный мастер-ключ полностью снимает защиту шифрования и открывает доступ к зашифрованному разделу.

Атака реализуется в два этапа: сначала подготавливается специально созданный BCD-файл, адаптированный под конкретное устройство, затем выполняется загрузка через PXE, что позволяет обойти BitLocker даже при включённой предзагрузочной аутентификации и использовании PIN-кода.

Тесты показали, что атака успешна и против таких систем, если атакующий владеет PIN и корректно обработает различные варианты размещения ключа в памяти. Получив VMK, злоумышленник может напрямую изменять учётные записи на зашифрованном диске при помощи инструментов вроде chntpw, фактически получая полный контроль.

Демонстрация полноценной эксплуатации уязвимости была проведена исследователем Томасом Ламбертцем на конференции 38C3. Он показал прямой доступ на чтение и запись к разделу BitLocker, что подтвердило реальность угрозы. Проблема делает возможным эскалацию прав даже для локальных пользователей с ограниченными возможностями, если им известен PIN от BitLocker.

Microsoft выпустила обновление KB5025885 в мае 2023 года, заменив старый сертификат Microsoft 2011 года на новый Windows UEFI CA 2023. Этот шаг блокирует загрузку устаревших версий Boot Manager, устраняя возможность эксплуатации уязвимости через подмену.

Дополнительно обновление учитывает срок действия старого сертификата, который истекает в 2026 году, обеспечивая защиту систем в будущем. Однако без установки этого обновления устройства остаются подверженными BitPixie и могут быть полностью скомпрометированы.