Красивая иконка оказалась приманкой. Разработчик Ethereum потерял всё за один клик

Хакеры WhiteCobra превратили редакторы кода в орудие массового поражения.

Хакерская группа WhiteCobra развернула масштабную атаку против пользователей популярных редакторов кода VS Code, Cursor и Windsurf. Исследователи из компании Koi Security обнаружили 24 вредоносных расширения, размещённых в официальных репозиториях Visual Studio Marketplace и Open VSX. Несмотря на удаление части из них, злоумышленники продолжают загружать новые версии, поддерживая кампанию в активном состоянии.

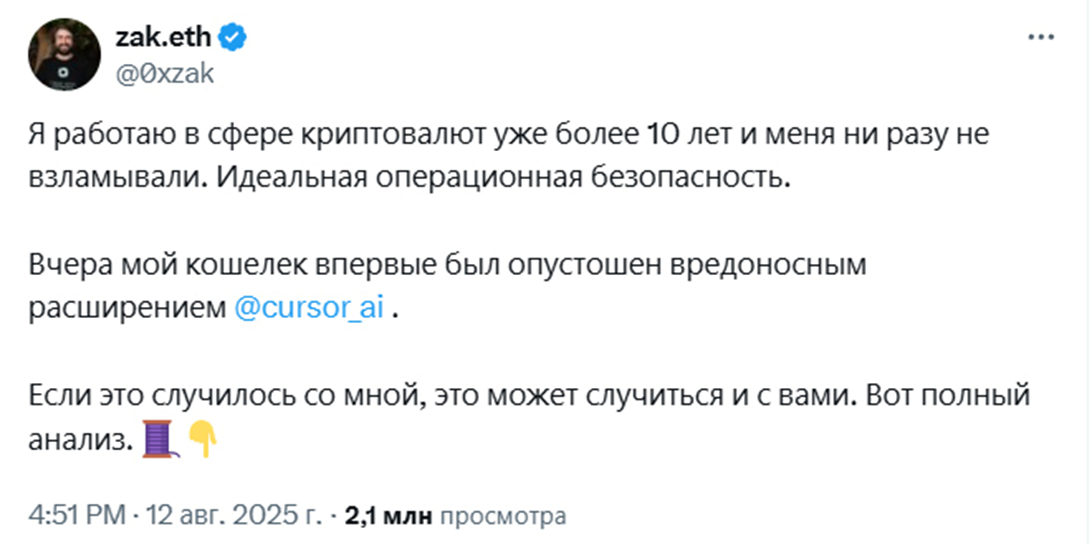

Одним из пострадавших стал разработчик Ethereum Зак Коул, чей криптокошелёк оказался опустошён после установки дополнения contractshark.solidity-lang для редактора Cursor. Расширение выглядело вполне правдоподобно: у него был профессионально оформленный значок, подробное описание и десятки тысяч скачиваний.

Подобная маскировка позволила WhiteCobra привлечь внимание большого числа пользователей. При этом ранее та же группировка уже была замечена в июльском эпизоде кражи криптовалюты на сумму около полумиллиона долларов, когда они распространяли поддельное расширение для Cursor.

Атака эксплуатирует уязвимость самой экосистемы: единый формат пакетов VSIX используется сразу в нескольких редакторах, а проверка загружаемых дополнений остаётся минимальной. Это позволяет злоумышленникам быстро адаптировать и масштабировать кампанию.

Koi Security отмечает, что каждое из созданных расширений имитирует легальные проекты, копируя названия и описание. В списке выявленных фиктивных пакетов оказались ChainDevTools.solidity-pro, kilocode-ai.kilo-code, nomic-fdn.hardhat-solidity, juan-blanco.solidity, Ethereum.solidity-ethereum и многие другие. Их можно было встретить как в Open-VSX, так и в VS Code Marketplace.

Технически вредоносные дополнения устроены достаточно просто. Основной файл extension.js почти полностью повторяет шаблон «Hello World», но содержит скрытый вызов к другому скрипту — prompt.js. Он, в свою очередь, загружает полезную нагрузку с серверов Cloudflare Pages. Для Windows поставляется PowerShell-скрипт, запускающий Python-код и внедряющий шелл-код, после чего активируется LummaStealer — известный троян для кражи данных. Он нацелен на криптовалютные кошельки, браузерные расширения, сохранённые пароли и переписку в мессенджерах. На macOS используется бинарный файл Mach-O для ARM и Intel, загружающий другой, пока не классифицированный, вредонос.

В распоряжении специалистов оказался внутренний плейбук WhiteCobra, где подробно описаны финансовые цели кампаний, методы продвижения поддельных расширений и инструкции по развёртыванию инфраструктуры управления. Судя по этим данным, группировка действует организованно и может запускать новые волны атак всего за три часа после блокировки предыдущих. В документах фигурируют суммы от 10 тысяч до полумиллиона долларов, которые преступники планируют получить за одну серию операций.

Специалисты подчёркивают, что привычные ориентиры вроде количества скачиваний, положительных отзывов и рейтинга больше не являются надёжным индикатором безопасности. Эти показатели легко накручиваются, а поддельные проекты нередко копируют имена известных разработчиков или организаций. Поэтому рекомендуется внимательно проверять расширения перед установкой, обращать внимание на подозрительные совпадения в названиях и остерегаться проектов, которые за короткое время набрали десятки тысяч загрузок.

WhiteCobra наглядно продемонстрировала слабые места в экосистеме VS Code и совместимых редакторов, где отсутствие строгой модерации позволяет внедрять вредоносные дополнения, маскируя их под популярные инструменты. Для пользователей это означает необходимость дополнительной осторожности, ведь даже привычный рабочий инструмент может оказаться каналом для кражи криптовалюты и учётных данных.