Касперский сформулировал правила безопасного мессенджера XXI века и причем тут MAX?

Почему ваш мессенджер знает о вас слишком много — и что с этим делать.

Мессенджеры стали неотъемлемой частью повседневной жизни: они используются для общения, чтения новостей, работы и развлечений. Но вместе с удобством они приносят и новые угрозы. Специалисты «Лаборатории Касперского» рассмотрели основные риски и сформулировали, каким должен быть современный мессенджер, чтобы обеспечить безопасность пользователей.

Одной из главных проблем являются избыточные разрешения. Каждое приложение запрашивает доступ к контактам, камере, микрофону, геолокации и хранилищу. Часть этих прав необходима для работы, однако пользователи нередко дают больше, чем требуется. Это может привести к утечке данных или заражению устройства.

Первым правилом является соблюдение принципа минимально необходимых привилегий: доступ к функциям и данным стоит предоставлять только тогда, когда ясно, зачем он нужен, и только на то время, когда это действительно необходимо.

Пример: простому текстовому мессенджеру едва ли нужен доступ к геолокации, а если видеозвонки не используются, то и камера не требуется.

Второе правило заключается в том, что при возможности стоит выдавать ограниченный доступ вместо полного. Так, можно открыть доступ не ко всей галерее, а только к отдельным фотографиям. Это менее удобно, но позволяет быть уверенным, что лишние данные не попадут к разработчикам или третьим лицам.

Третье правило связано с периодической проверкой уже выданных разрешений. Современные операционные системы умеют автоматически отзывать неиспользуемые права и уведомлять пользователя.

Четвёртое правило заключается в применении инструментов защиты, которые сигнализируют, если приложение обращается к камере или микрофону.

Сложность здесь в том, что названия разрешений в ОС не всегда очевидны. В ранних версиях Android, например, запрос доступа к геолокации мог быть связан не с интересом к точному положению пользователя, а с поиском Bluetooth-устройств поблизости. В новых версиях системы такие ситуации встречаются значительно реже.

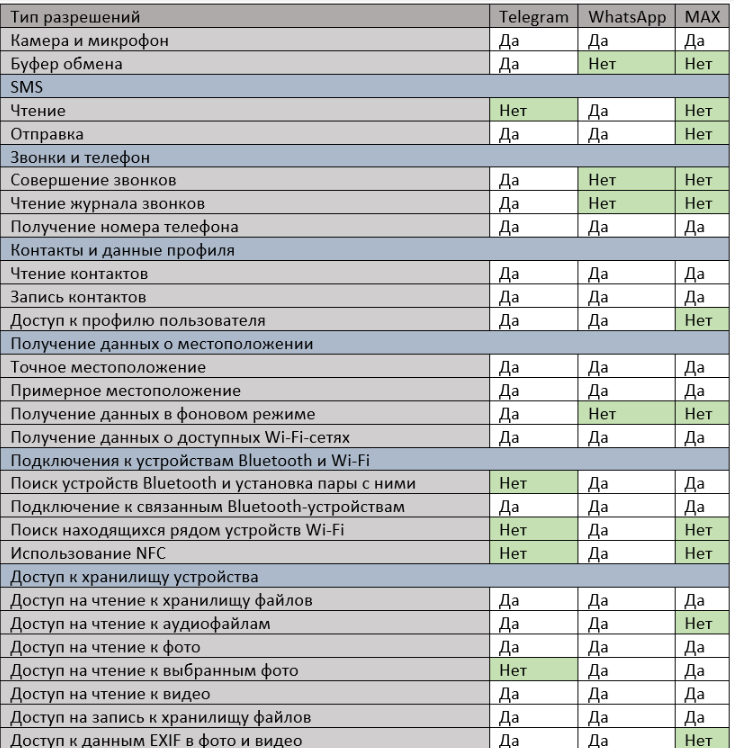

На фоне запуска российского мессенджера MAX дискуссия о разрешениях усилилась. Сравнение Telegram, WhatsApp и MAX показывает, что список запрашиваемых прав примерно одинаков, а MAX даже уступает конкурентам по их количеству.

С разрешениями связана и другая проблема — oversharing, или избыточное раскрытие личной информации. Многие мессенджеры позволяют настраивать, что видно другим пользователям. Если пренебречь этим, то по одному номеру телефона можно узнать имя, фото и список групп. Эти сведения легко использовать в мошеннических схемах.

Ещё одна серьёзная угроза — вредоносное ПО. По данным Kaspersky Security Network, за первые восемь месяцев 2025 года более полумиллиона россиян столкнулись с Trojan-Banker.AndroidOS.Mamont, распространяемым через мессенджеры и нацеленным на кражу денег с помощью SMS-банкинга. Оптимальный способ защиты — блокировать такие рассылки ещё на стороне приложения.

Фишинг также остаётся заметным риском. Помимо поддельных сайтов сюда относятся схемы с «голосованиями», «подарками» и фальшивыми премиум-подписками. По статистике KSN, российские пользователи за тот же период более полутора миллионов раз сталкивались с подобными атаками в мессенджерах.

Не менее актуальна проблема мошеннических звонков. По данным Kaspersky Who Calls, более половины пользователей в России получали такие вызовы в первой половине 2025 года. В ответ разработчики внедряют защитные технологии: так, в MAX уже используется проверка номеров через Kaspersky Who Calls.

Опасность представляют и уязвимости в самих мессенджерах. Их эксплуатация требует серьёзной подготовки, но обнаружить такие атаки крайне сложно. Примеры — Pegasus и Graphite, применявшиеся в таргетированных кампаниях. Разработчикам необходимо соблюдать принципы безопасной разработки и следить за цепочкой поставок. За последние годы фиксировались случаи компрометации open source-пакетов, включая XZ Utils и популярные npm-библиотеки. Проверка и мониторинг таких компонентов должны стать обязательной практикой.

Эксперты подчёркивают: безопасный мессенджер XXI века должен интегрировать защитные механизмы прямо в архитектуру — фильтрацию вредоносных и фишинговых сообщений, проверку звонков, устойчивость к уязвимостям. При этом пользователь обязан внимательно относиться к настройкам приватности и выдаче прав доступа.