Теневой «Король хакеров»: как один IT-специалист построил империю, которой пользуется весь преступный мир

Как провайдер с Сейшел стал пристанищем для киберпреступников и кто за этим стоит.

Фигурантом нового расследования стал провайдер Alviva Holding — инфраструктура, на которую давно опираются киберпреступные группы. Поводом для проверки послужило обновление контактных адресов у группировки Clop: её сайт утечек начал перенаправлять жертв на собственную почтовую площадку. Два домена, задействованные для переписки, были зарегистрированы 2 мая 2025 года и ведут на сервера с Roundcube.

Домен pubstorm.com оказался зарегистрирован на IP в Германии, а pubstorm.net — на сервере в Вануату. Оба ресурса привязаны к автономным системам компании Alviva Holding Limited. При этом именно её инфраструктура используется не только для коммуникации с пострадавшими от Clop, но и для торрент-сетей, через которые распространяется вредоносный софт.

История Alviva Holding уходит глубже: с 2009 года её адресное пространство замечено в распространении Cobalt Strike и других инструментов, активно применяемых преступными группами. Анализ пиринговых связей показал привязку к структурам Verdina Ltd из Белиза и украинской FOP Gubina Lubov Petrivna, фигурировавшим в кибератаках разного масштаба — от фишинга против украинских госорганов до кампаний APT28 и хостинга Nokowaya. Verdina, в частности, известна услугами «bulletproof hosting» и площадкой для DDoS-сервисов, а также связью с кампаниями BianLian, Storm-1575 и другими.

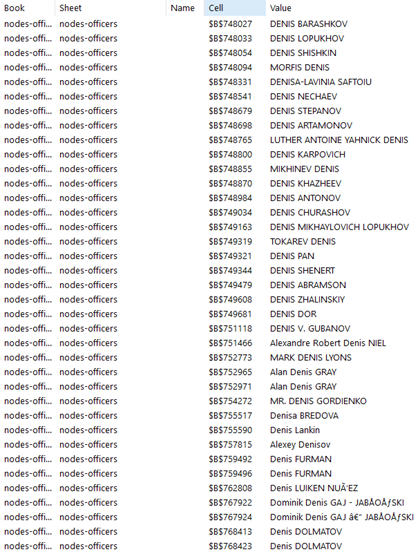

Ключевой узел расследования — документы Pandora Papers, где обнаружено совпадение юридического адреса Alviva Holding в Сейшелах с десятками фиктивных компаний. Формальным владельцем структуры числится россиянин по имени Денис, упомянутый в тех же утечках и связанный с Alpha Consulting — консалтинговой фирмой, лишившейся лицензии в 2025 году после включения в чёрный список SEC. Эта фирма фигурировала в материалах о схемах отмывания средств и обслуживала целую сеть фиктивных организаций. Адрес Начаева в Калининградской области оказался уникально закреплён за ним, но сопоставление с другими утечками показало многочисленные записи с именем «Денис», использовавшихся как прикрытие для офшорных структур.

Схема становится понятной, если добавить правовой контекст. В Великобритании долгое время сохранялась лазейка для партнёрств, освобождённых от публичного раскрытия конечных владельцев. В связке с офшорным администрированием на Сейшелах и регистрацией компаний-оболочек в Британии это давало устойчивую анонимность, удобную для серых хостингов и проектов с непрозрачным источником средств. В результате одни клиенты Alviva — те, кто арендует почтовые и веб-узлы для вымогательских операций, кражи данных и рассылок — могут даже не знать, что их поставщик давно фигурирует в «чёрных списках». А исполнители на местах, выступающие номинальными держателями, нередко не понимают, под что именно подписывают документы.

Для специалистов по защите инфраструктуры вывод очевиден: блокировка подсетей Alviva как универсальное средство не работает, так как адреса быстро переносятся. Эффективнее серый список и отслеживание свежести компрометации IP. Любая активность, уходящая на ASN Alviva или связанных партнёров, — индикатор, требующий немедленной проверки.