Секретный код за лицами звёзд — раскрыта новая схема хакеров, использующая необычный трюк

Как новый подход к фишингу делает из обычных писем опасную приманку.

Исследователи FortiGuard Labs зафиксировали новую кампанию с применением трояна удалённого доступа MostereRAT, который поражает Windows-системы и использует легальные инструменты вроде AnyDesk и TightVNC для скрытого доступа.

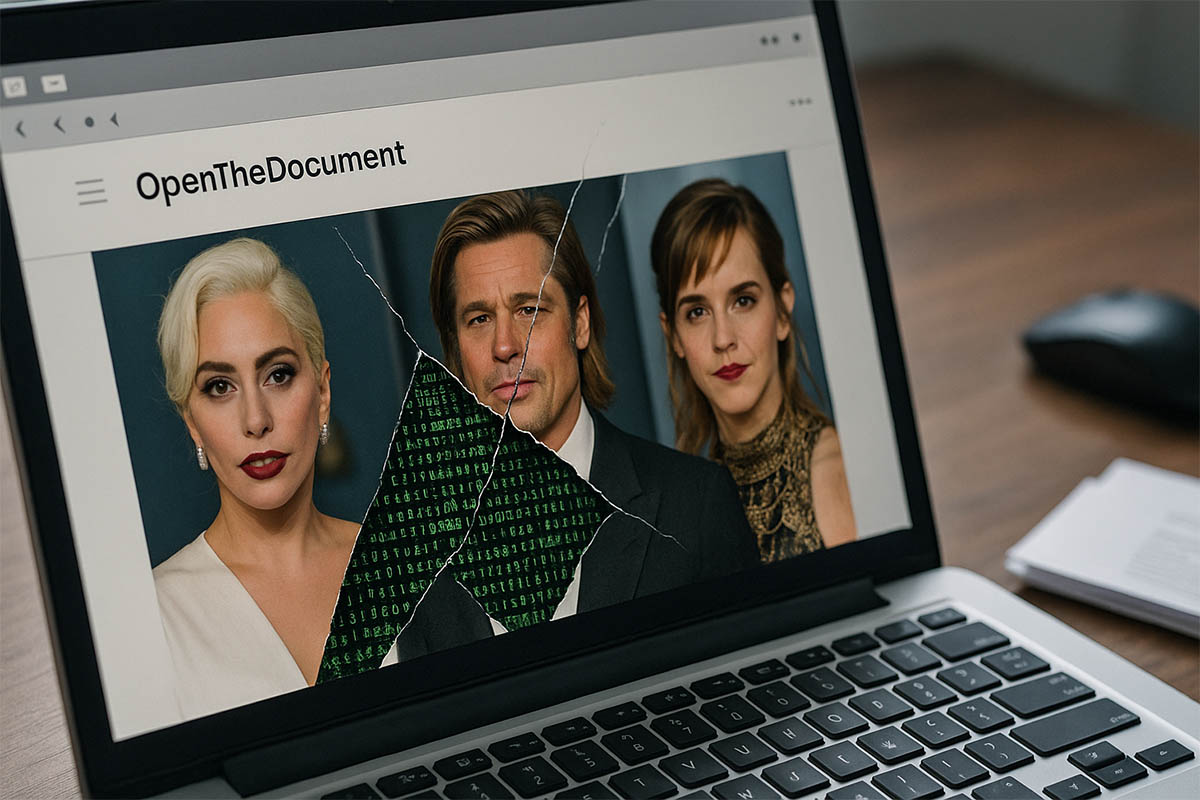

Атака распространяется через тщательно подготовленные фишинговые письма, адресованные японским пользователям, где предлагается открыть «документ» с внедрённым архивом. Внутри содержится исполняемый файл document.exe, собранный на основе примера из GitHub и дополненный изображениями знаменитостей, за которыми скрыт зашифрованный код.

При запуске происходит распаковка компонентов в каталог C:\ProgramData\Windows, включая файлы на языке Easy Programming Language (EPL), требующие библиотеки krnln.fnr. Использование EPL усложняет анализ, так как подобные разработки встречаются редко.

Первая ключевая библиотека maindll.db отвечает за закрепление в системе, обход защитных решений и повышение привилегий. Для постоянного запуска создаются задачи «Microsoft\Windows\winrshost» и «Microsoft\Windows\winresume», работающие от имени SYSTEM и администратора. В отдельных случаях задействуется учётная запись TrustedInstaller, предоставляющая максимальные права. В коде применяются приёмы из проекта NSudo для клонирования токенов процессов и запуска новых экземпляров с полным контролем.

Второй модуль elsedll.db реализует основное удалённое управление. Он подключается к серверам операторов через mTLS и поддерживает 37 команд: загрузку и выгрузку файлов, выполнение программ, получение скриншотов и сбор информации о пользователях. Обмен данными структурирован с использованием фиксированного «магического числа» 1234567890, после которого передаётся длина пакета и идентификатор команды.

Отдельный интерес представляет блокировка защитных решений. В коде перечислены пути и имена популярных антивирусов и защитных пакетов, включая Windows Defender, ESET, Avast, Avira, Malwarebytes, а также китайские продукты 360 Safe, Kingsoft и Tencent. Для подавления их активности применяются фильтры Windows Filtering Platform, препятствующие отправке телеметрии и уведомлений на серверы производителей.

Финальный этап атаки — установка легальных инструментов удалённого доступа. Программы AnyDesk, TightVNC и RDP Wrapper конфигурируются особым образом, чтобы предоставить злоумышленникам приоритетный доступ, при этом скрывая своё присутствие с помощью правок в реестре и маскировки окон. Это позволяет операторам сохранять присутствие даже при обнаружении части вредоносных компонентов.

По совокупности приёмов MostereRAT демонстрирует значительный прогресс по сравнению с ранними троянами. Соединение социальной инженерии, использования малоизвестного языка программирования, нестандартного взаимодействия с диспетчером служб через собственный RPC-клиент и внедрения легитимных средств администрирования делает угрозу особенно стойкой. Эксперты FortiGuard рекомендуют уделять внимание мониторингу неожиданных установок ПО для удалённого доступа, поддерживать актуальность защитных решений и повышать осведомлённость сотрудников в области фишинга, чтобы минимизировать риск подобных вторжений.