Вы думали — проблема в хакерах? А она в архитектуре. Microsoft только что её изменила и уже готова к квантовым атакам

Microsoft устала гонять ключи по сети и встроила по замку в каждый сервер.

Microsoft много лет строит облачную безопасность вокруг «железа», и после череды громких промахов компании уже нельзя позволять себе слабые места. На конференции Hot Chips партнёр по архитектуре безопасности Microsoft Брайан Келли подробно разобрал, как в Azure выстраивается многоуровневая защита — от доверенных сред выполнения в процессорах до собственных кристаллов для хранения ключей и открытого модуля доверенной загрузки.

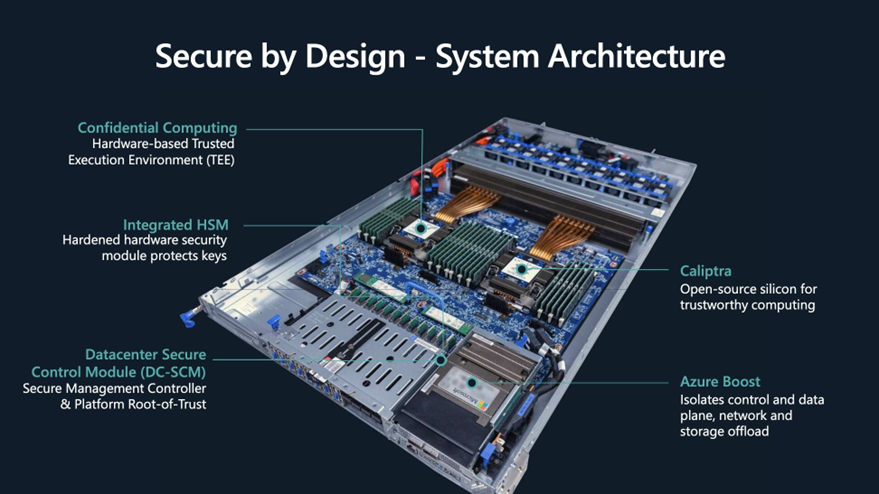

В основе подхода — изоляция. Криптографические ключи перемещены из внешних стоек в интегрированные аппаратные модули безопасности, а виртуальные машины разделяются на уровне доверенных сред выполнения, присутствующих в современных CPU и GPU. Плоскости управления, данных, сети и хранилища вынесены на смарт-NIC, чтобы минимизировать общие точки соприкосновения. Корень доверия реализован через открытый модуль Caliptra, проверяющий, что каждый компонент стека действительно тот, за кого себя выдаёт.

Меры для изоляции аспектов вычислительного стека (The Register)

Главный акцент в докладе — новое «железо» 2025 года: интегрированный HSM и Caliptra 2.0, которые стали стандартом во всех свежих развёртываниях Azure. Идея проста — сделать каждый сервер собственным хранилищем ключей. Раньше HSM чаще существовали как отдельные системы, обслуживающие множество машин по сети. Такой вариант упирался в масштабирование и добавлял задержки: рабочей нагрузке приходилось устанавливать TLS-соединение с внешним модулем, ждать выполнения операции и возвращать результат. Перенос функции в тот же корпус, где работают приложения, снимает сетевой «налог» и упрощает наращивание парка.

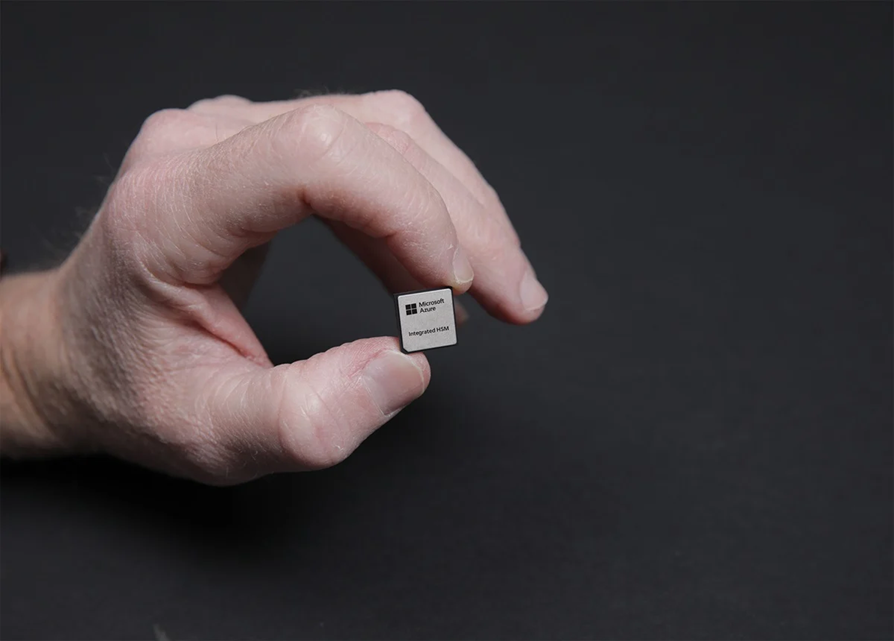

Специально для этого Microsoft разработала новый чип Azure Integrated HSM. Он аппаратно ускоряет AES и операции с закрытыми ключами, общается с остальными службами через защищённые интерфейсы наподобие TEE Device Interface Security Protocol — TDISP, и проходит жёсткое укрепление от физических и побочных атак. Корпус без щелей и «смотровых окон» не даёт подвести щупы, а попытки вскрытия должны быть бессмысленны даже при гипотетическом выносе устройства за пределы дата-центра. Модуль дополняет стек конфиденциальных вычислений Azure, где данные шифруются на диске, в сети и в памяти, а код исполняется в изолированных областях, недоступных соседним ВМ.

Чип Azure Integrated HSM (The Register)

За неизменность и подлинность прошивок, гипервизора, устройств и загрузочной цепочки отвечает Caliptra — открытый корень доверия, созданный в 2022 году при участии Microsoft, AMD, Google и Nvidia. Версия 2.0 получила Adam's Engine — ускоритель квантово-устойчивой криптографии, а также поддержку спецификации LOCK от Open Compute Project для управления ключами NVMe. Прозрачная архитектура позволяет сообществу изучать реализацию и быстрее находить просчёты, что особенно уместно в сфере, где алгоритмы стандартизированы и самодеятельность недопустима.

В совокупности это создаёт «слоёный пирог» защиты: вычисления изолированы аппаратно, ключи живут в локальном HSM рядом с нагрузкой, системные плоскости вынесены на смарт-NIC, а открытый модуль доверенной загрузки постоянно сверяет, что в платформе нет посторонних изменений. По словам Microsoft, такой конструктор снижает задержки, упрощает масштабирование ИИ- и облачных кластеров и закрывает привычные атаки на границах между программой и «железом». Всё это уже разворачивается во флоте Azure образца 2025 года.