Новый финт Anatsa с «битым ZIP»: почему аналитики не видят, а у пользователей пропадают деньги

Каждое нажатие превращается в ловушку, из которой нет выхода.

Исследователи из Zscaler ThreatLabz представили новый отчёт о развитии банковского трояна Anatsa (также известного как TeaBot), впервые обнаруженного ещё в 2020 году. Эта вредоносная программа ориентирована на Android-устройства и специализируется на краже учётных данных, перехвате нажатий клавиш и совершении поддельных транзакций. За последние месяцы её функциональность значительно расширилась, а география атак охватила новые страны и сервисы, включая криптовалютные платформы.

Если в прошлых кампаниях Anatsa атаковал более 650 финансовых организаций, то сейчас количество целей превысило 831, в том числе банки в Германии и Южной Корее. Распространение по-прежнему строится вокруг поддельных приложений, загружаемых из Google Play. Они маскируются под безобидные инструменты, например «читалки документов». После установки такие программы связываются с сервером управления и загружают вредоносный модуль под видом обновления, обходя защитные механизмы магазина.

Новая версия отказалась от динамической подгрузки удалённых DEX-модулей, заменив её прямой установкой вредоносного компонента. При этом в код внедрены меры против анализа: строки шифруются с использованием алгоритма DES и расшифровываются в памяти на лету, что осложняет работу статических анализаторов. Кроме того, троян проверяет модель устройства и условия среды, чтобы определить, не запущен ли он в эмуляторе или песочнице. Если подозрений нет и сервер доступен, загружается основной модуль. В противном случае пользователь видит интерфейс, похожий на обычный файловый менеджер.

Разработчики Anatsa пошли дальше и внедрили обфускацию с помощью повреждённых ZIP-архивов. Внутри APK хранится DEX-файл с некорректными флагами сжатия и шифрования, из-за чего инструменты анализа, основанные на стандартных библиотечных проверках, не могут корректно обработать содержимое. На реальных устройствах приложение при этом работает без проблем. Дополнительно вредонос применяет популярные средства упаковки APK и удаляет временные файлы сразу после запуска.

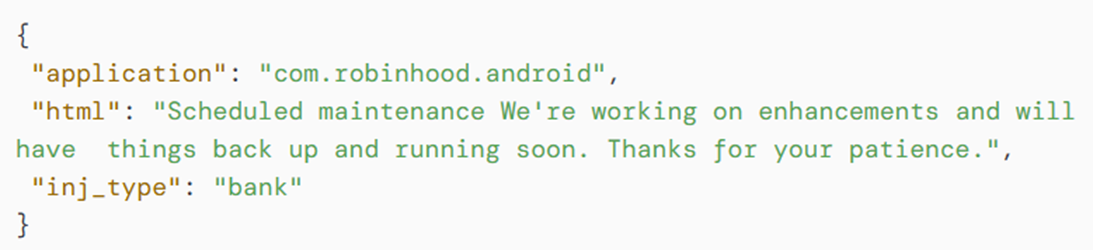

После установки троян требует права доступа к функциям доступности. Если пользователь соглашается, вредонос автоматически активирует и другие разрешения, включая чтение и приём SMS, показ окон поверх экрана и использование полноэкранных уведомлений. Это позволяет перехватывать одноразовые коды, демонстрировать поддельные формы входа и контролировать активность устройства. Взаимодействие с сервером шифруется примитивным XOR-ключом, а команды приходят в формате JSON. В конфигурации можно найти список целей, версии модулей кейлоггера и инжектов, а также набор доменов для связи.

Главный способ кражи данных — подмена экранов входа в мобильные банковские приложения. Вредонос загружает HTML-шаблоны с сервера и подсовывает их пользователю, имитируя форму авторизации конкретного банка или криптосервиса. Многие такие страницы всё ещё находятся в разработке, что видно на примере Robinhood, где вместо формы авторизации отображалось сообщение о «технических работах».

Исследователи также отметили масштабность кампании. Некоторые фальшивые приложения успели набрать свыше 50 тысяч загрузок. Параллельно специалисты выявили ещё 77 вредоносных программ других семейств в Google Play, которые в сумме были установлены более 19 миллионов раз. В числе наиболее часто встречающихся семейств вредоносов остаются Anatsa, Joker и Harly, тогда как активность Facestealer и Coper идёт на спад. Наибольшее распространение получают приложения из категорий «офисные инструменты», «системные утилиты» и «медиа», под видом которых злоумышленники маскируют свои дропперы.

Исследование подчёркивает, что Anatsa продолжает эволюционировать, внедряя новые методы защиты от анализа и расширяя список атакуемых финансовых сервисов. Этот случай ещё раз демонстрирует, что даже приложения из официального магазина Google Play могут представлять серьёзную угрозу, если пользователь невнимательно относится к запрашиваемым разрешениям и происхождению программ.