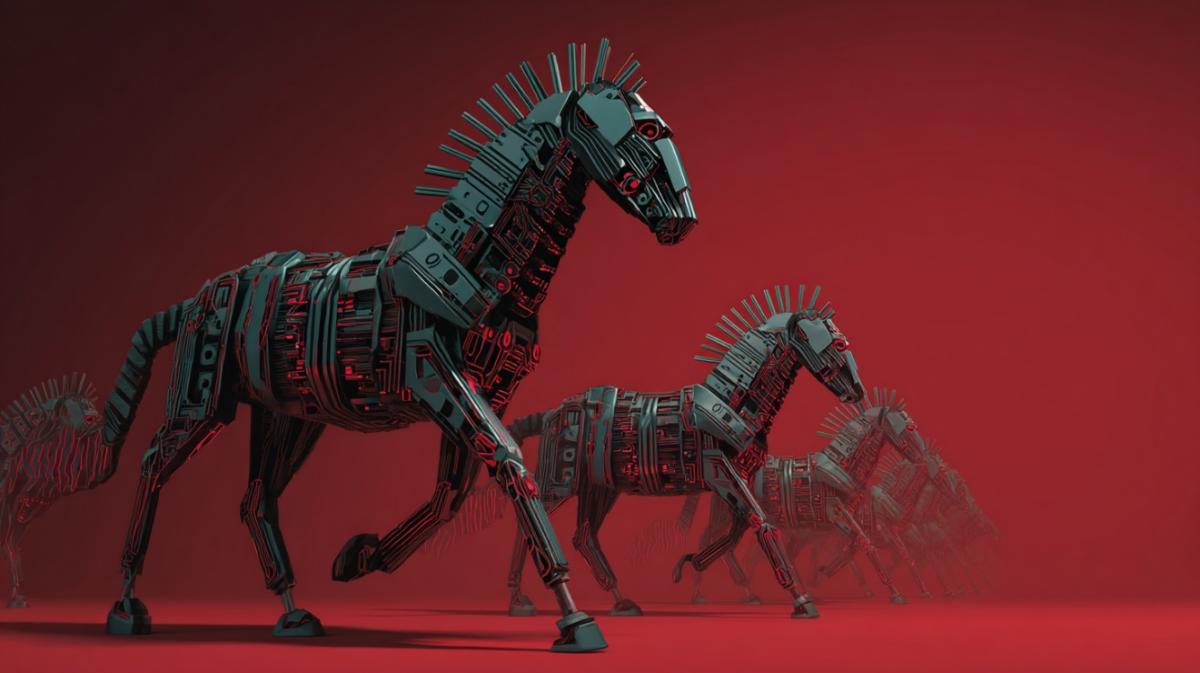

Финансовые документы, Skype и скрытый код — новый троянец GodRAT атакует брокеров и трейдеров

Вредонос крадёт данные из Chrome и Microsoft Edge.

Эксперты «Лаборатории Касперского» обнаружили новый троянец удалённого доступа GodRAT. Вредонос распространяется через файлы с расширением .scr, замаскированные под финансовые документы. До марта 2025 года злоумышленники рассылали их через Skype, затем переключились на другие каналы доставки. Жертвами атак стали предприятия малого и среднего бизнеса — в первую очередь трейдинговые и брокерские компании в ОАЭ, Гонконге, Иордании и Ливане.

Исходный код GodRAT был загружен в популярный мультисканерный сервис ещё в июле 2024 года. После заражения устройство передавало сведения об операционной системе, имени хоста, вредоносном процессе и его идентификаторе, а также об используемой учётной записи и установленном защитном ПО.

GodRAT поддерживает подключение дополнительных модулей. В зафиксированных атаках применялись плагин FileManager для анализа системы и стилеры для кражи учётных данных в браузерах Chrome и Microsoft Edge. Одновременно с ним злоумышленники использовали AsyncRAT как второй имплант, что помогало дольше сохранять присутствие в системе.

Для сокрытия следов применялся билдер, встроенный в архив GodRAT V3.5_______dll.rar. Он позволял внедрять вредоносную нагрузку в легитимные файлы. Также злоумышленники использовали стеганографию, пряча шелл-код в изображениях, замаскированных под финансовые документы.

По оценке исследователей, GodRAT является развитием зловреда AwesomePuppet, обнаруженного в 2023 году и предположительно связанного с кибергруппой Winnti. Об этом свидетельствуют методы распространения, параметры командной строки, сходство кода с известным Gh0st RAT и совпадающие артефакты. Специалисты отмечают, что даже инструменты с многолетней историей продолжают оставаться частью современного ландшафта киберугроз.