Нажали Play — хакер уже в системе. Как работает звуковой троян

Почему почтовые фильтры бессильны против новой атаки?

Киберпреступники осваивают всё более изощрённые методы доставки вредоносного кода, используя нестандартные форматы файлов, чтобы обойти защитные механизмы. Новый случай, зафиксированный исследователями, демонстрирует, как обычное аудиосообщение в формате WAV может стать инструментом атаки, направленной на пользователей, доверяющих корпоративным продуктам.

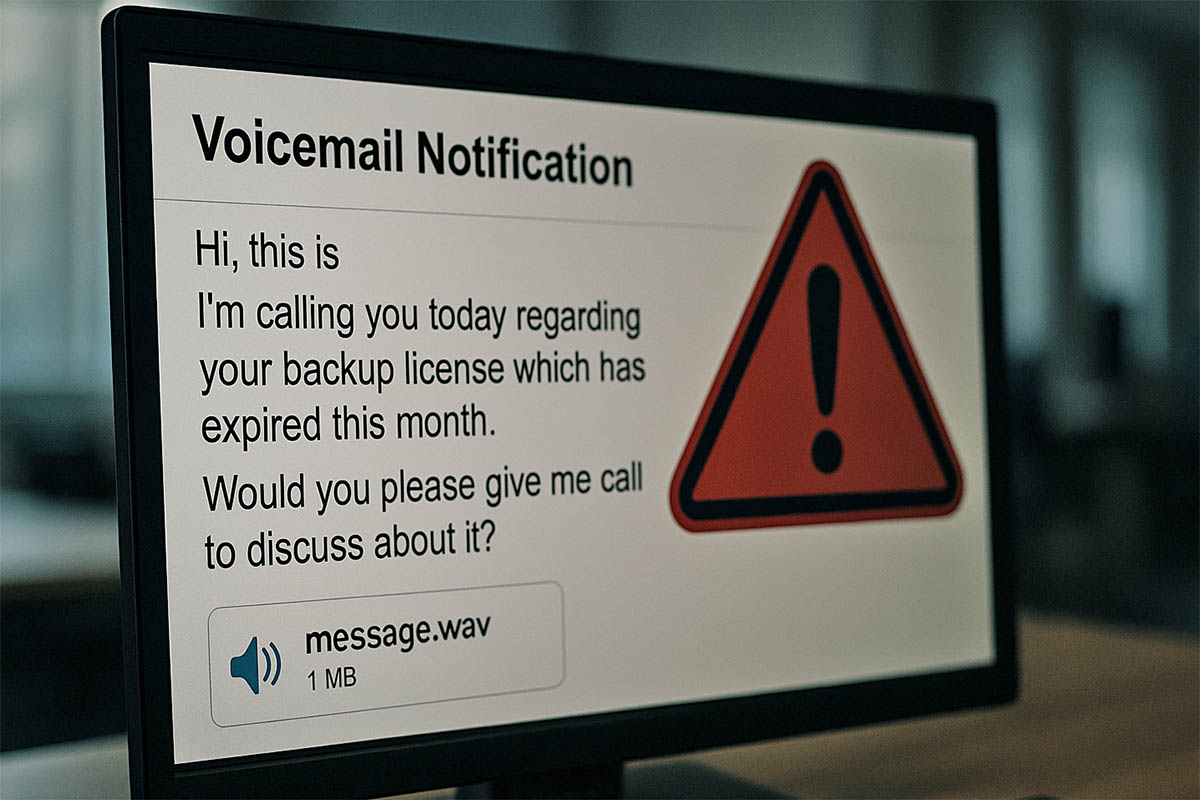

Преступники рассылают письма, маскирующиеся под голосовые уведомления от VoIP-систем, к которым прикреплён WAV-файл. На первый взгляд — это просто сообщение с записью звонка. При воспроизведении слышен якобы сотрудник Veeam Software, который сообщает о просроченной лицензии и просит перезвонить. Всё построено на создании ощущения срочности и авторитета, что должно подтолкнуть получателя к действиям. Однако настоящая угроза скрыта не в тексте сообщения, а в самом аудиофайле.

ИБ-специалист Ксавье Мертенс подчёркивает, что WAV-файлы могут содержать вредоносный код, встроенный с помощью методов вроде стеганографии. Это позволяет запускать команды при открытии файла, не вызывая подозрений. Потенциальные последствия — удалённое выполнение кода, установка программ-вымогателей, сбор конфиденциальных данных или закрепление в системе через изменения в реестре.

Письмо, приведённое в качестве примера, не содержало персонализированных обращений и пришло получателю, не связанному с IT или компанией Veeam. Это указывает на массовую рассылку, ориентированную на широкий круг пользователей. Подобная стратегия снижает уровень сложности атаки, но повышает её охват: боты могут рассылать такие письма тысячами через скомпрометированные почтовые серверы.

Выбор бренда Veeam не случаен — это одна из наиболее авторитетных компаний в сфере резервного копирования и защиты данных. Использование её имени усиливает доверие со стороны жертвы, особенно в корпоративной среде. Пользователи склонны ослаблять бдительность при контакте с брендами, которые ассоциируются с безопасностью и надёжностью.

Отдельное внимание вызывает формат атаки. WAV-файлы считаются безвредными, поэтому проходят через большинство почтовых фильтров, которые настроены на выявление исполняемых файлов — EXE, DLL и подобных. Это делает звук потенциально более опасным, чем привычные вложения. Аналитики отмечают рост числа атак с использованием мультимедийных файлов — не только WAV, но и MP3, MP4 — благодаря их компактности и кроссплатформенности.

Технический анализ показывает, что вредоносные вложения могут активировать скрипты PowerShell или содержать макросы, способные проникать в локальную сеть, красть данные или сохраняться в системе даже после перезагрузки.

В сложившейся ситуации предприятиям рекомендуется пересмотреть защитные механизмы. Необходимо использовать расширенные системы фильтрации почты, основанные на поведенческом анализе и машинном обучении, внедрять двухфакторную аутентификацию и обучать сотрудников распознаванию подозрительных сообщений. Особенно важно не доверять сообщениям с неожиданными вложениями — даже если они выглядят безобидно или исходят от «надёжных» источников.

Хотя на данный момент не зафиксировано масштабных заражений с использованием этой конкретной кампании, её появление сигнализирует о новой волне фишинга, где сочетаются социальная инженерия и технические уловки. Подобные атаки могут быстро стать массовыми, если покажут свою эффективность.