Вход без знака «=» открывает путь в память. Именно так CitrixBleed 2 работала в тени — задолго до PoC

Как украсть сессию, не вставая с кресла.

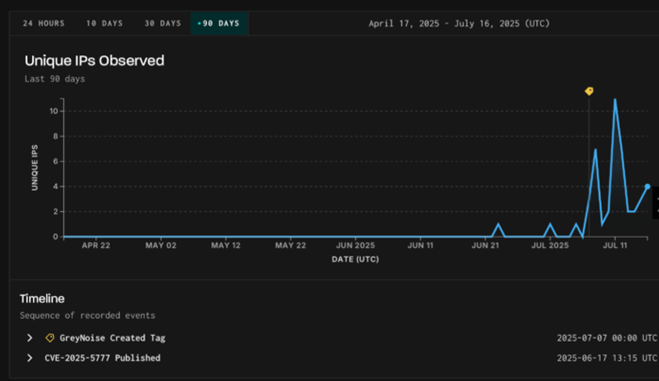

Почти за две недели до публикации PoC-эксплойтов для уязвимости CVE-2025-5777 в Citrix NetScaler, получившей неофициальное название «CitrixBleed 2», вредоносная активность уже была в разгаре. Несмотря на это, компания Citrix в течение длительного времени утверждала, что признаков эксплуатации не обнаружено. В действительности, атаки фиксировались ещё с 23 июня, когда специалисты GreyNoise зафиксировали активность с IP-адресов, зарегистрированных в Китае.

GreyNoise официально подтвердила факт эксплуатации уязвимости и предоставила информацию Агентству CISA 9 июля. Уже на следующий день уязвимость была добавлена в каталог KEV, а федеральным учреждениям было предписано устранить уязвимость в течение суток.

Эксплуатация CVE-2025-5777 связана с ошибкой чтения памяти в компонентах Citrix NetScaler. Проблема заключается в некорректной обработке параметра «login=» в POST-запросах при попытке входа: если в параметре отсутствует знак равенства, устройство может случайно раскрыть 127 байт содержимого памяти. В результате последовательные запросы позволяют получить конфиденциальную информацию, в том числе активные токены сессий, которые можно использовать для перехвата управления и доступа к внутренним системам.

График, показывающий эксплуатацию Citrix Bleed 2 с временной меткой публикации эксплоита (GreyNoise)

Исследователи из Horizon3 и WatchTowr на практике показали, как данная уязвимость позволяет извлекать такие токены и использовать их для захвата чужих сессий. Хотя специалисты, включая Кевина Бомонта, предупреждали о признаках атак, Citrix до 11 июля не вносила в свои официальные уведомления информации об эксплуатации. Только после добавления уязвимости в базу KEV компания незаметно обновила свой блог от 26 июня.

Тем не менее, отсутствие прозрачности и отказ Citrix от публикации индикаторов компрометации вызвали волну критики. По утверждению BleepingComputer, исследователи уже передавали такие индикаторы компании, но они так и не были опубликованы. Лишь 15 июля Citrix выпустила отдельный материал с советами по выявлению признаков взлома, однако и он, по словам специалистов, не устраняет всех возможных рисков.

В качестве признаков эксплуатации Бомонт выделяет повторяющиеся POST-запросы к /doAuthentication.do с заголовком Content-Length: 5, а также логи с символами, не являющимися частью допустимых имён пользователей (например, «#»). Возможна также утечка содержимого памяти в неподходящие поля. Анализ VPN-журналов может выявить смену IP-адреса в рамках одной сессии — это ещё один сигнал потенциального захвата сеанса.

Кроме того, стандартная инструкция Citrix по завершению сессий — kill icaconnection -all и kill pcoipConnection -all — недостаточна. Специалисты рекомендуют завершать также подключения по rdp, ssh, telnet и aaa, используя команды:

kill pcoipConnection -all

kill icaconnection -all

kill rdpConnection -all

kill sshConnection -all

kill telnetConnection -all

kill connConnection -all

kill aaa session -all

Перед завершением необходимо внимательно проверить, не происходит ли несанкционированный доступ с неожиданного IP-адреса или под незарегистрированными пользователями.

По словам Бомонта, атаки начались с 20 июня и усилились к 21 числу. Он отмечает, что вероятно, за этой активностью стоит одна организованная группа, действующая точечно и избегавшая ловушек типа honeypot. При этом средства защиты от Citrix, включая собственный Web Application Firewall, на момент атаки не обнаруживали эксплуатацию уязвимости.

Компания Imperva, в свою очередь, зафиксировала более 11,5 миллионов попыток эксплуатации, из которых около 40% пришлись на организации в финансовом секторе.

Citrix выпустила обновления для поддерживаемых версий NetScaler ADC и Gateway и настоятельно призывает немедленно их установить. Для устаревших версий (12.1 и 13.0), находящихся вне поддержки, других вариантов кроме перехода на актуальные сборки не существует — альтернативных мер защиты на данный момент не предлагается.