Notepad++ теперь открывает не только текстовые файлы, но и двери для хакеров

Matanbuchus не пишет на диск, не требует прав, но всё равно получает контроль.

Новая версия вредоносного загрузчика Matanbuchus, обозначенная как 3.0, стала предметом особого внимания специалистов в сфере информационной безопасности. Она получила серьёзное обновление, направленное на повышение скрытности и обход современных систем защиты. Matanbuchus изначально распространялся как услуга за $2 500 с февраля 2021 года на хакерских форумах, и служил проводником для загрузки следующих вредоносных компонентов — таких как Cobalt Strike и программ-вымогателей.

С момента появления Matanbuchus активно использовался для заражения жертв с помощью разнообразных схем. В их числе были фишинговые письма с вредоносными ссылками на Google Drive, скрытые загрузки со скомпрометированных сайтов, вредоносные установщики MSI и даже рекламные объявления с внедрённым вредоносным кодом. Через него загружались и запускались другие вредоносные программы — включая DanaBot и QakBot, которые часто предшествуют атакам программ-вымогателей.

Обновление Matanbuchus 3.0 существенно увеличило потенциал вредоносной программы. По данным компании Morphisec, в последней версии появился улучшенный протокол коммуникации с командным сервером, возможность выполнения кода в памяти, усиленное затемнение кода, а также поддержка обратных оболочек через CMD и PowerShell. Кроме того, теперь загрузчик способен запускать дополнительные DLL, EXE и shellcode-компоненты.

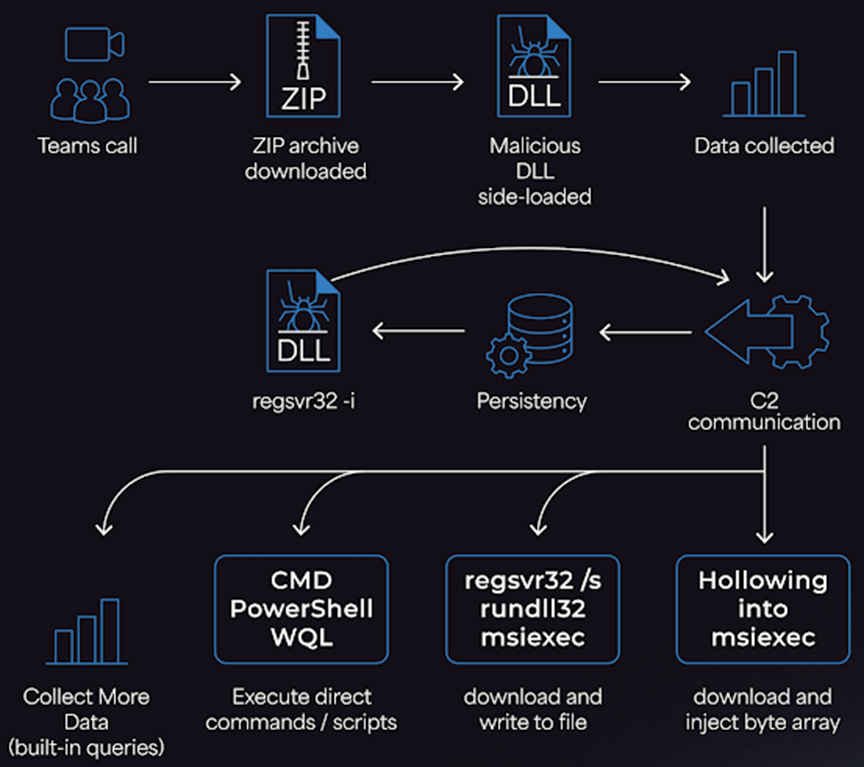

На практике новая версия проявила себя в недавнем инциденте, когда анонимная компания стала целью атаки через звонки в Microsoft Teams. Нападавшие выдавали себя за техническую поддержку, убеждали сотрудников запустить инструмент Quick Assist для удалённого доступа, а затем — выполнить скрипт PowerShell, который устанавливал Matanbuchus. Подобные приёмы социальной инженерии ранее были замечены в атаках, связанных с группой Black Basta.

В частности, злоумышленники использовали архив с изменённым обновлением Notepad++ (GUP), модифицированным XML-файлом конфигурации и DLL-библиотекой, содержащей сам загрузчик. Таким образом, вредоносный код внедрялся в систему через механизм подмены легитимного компонента.

Стоимость аренды Matanbuchus 3.0 теперь составляет $10 000 в месяц за версию с HTTPS и $15 000 за версию с DNS. После запуска вредоносная программа собирает информацию о системе, проверяет наличие антивирусного ПО и прав администратора, а затем отправляет собранные данные на управляющий сервер. В ответ от сервера загружаются дополнительные вредоносные компоненты, чаще всего в виде MSI-файлов или исполняемых EXE-файлов.

Постоянство в системе достигается через создание задачи по расписанию. Однако вместо стандартных средств, загрузчик использует сложные методы: внедрение shellcode и работу с объектной моделью COM. Код внедряется в процессы с использованием техники shellcode-инжекции, а выполнение задачи осуществляется через манипуляции с ITaskService.

Также Matanbuchus 3.0 позволяет удалённо извлекать список активных процессов, служб и установленных приложений. Поддержка команд вроде regsvr32, rundll32, msiexec и техники Process Hollowing делает его универсальным инструментом в арсенале киберпреступников.

Специалисты подчёркивают, что данная версия стала частью более широкой тенденции появления скрытных загрузчиков, которые активно используют легитимные системные компоненты (LOLBins), захват объектов COM и стейджеры PowerShell. Всё это позволяет долгое время оставаться незамеченными в заражённых системах. При этом для первоначального доступа всё чаще злоумышленники используют корпоративные инструменты связи, такие как Microsoft Teams и Zoom.