Один «.ru» — и бизнес уже на крючке у Werewolves

Вы смотрите на досудебку, а она смотрит на вас через Cobalt Strike.

Специалисты компании F6 выявили новую волну вредоносных рассылок, организованную группой вымогателей Werewolves. Злоумышленники вновь используют знакомую тактику, маскируя письма под официальные досудебные претензии от имени российских компаний, среди которых значатся завод спецтехники, база отдыха и производитель электротехнического оборудования.

Группа Werewolves действует с 2023 года и уже успела прославиться целенаправленными атаками на российские промышленные и телекоммуникационные компании, организации из финансового и IT-секторов. В арсенале преступников такие инструменты, как Anydesk, Netscan, Cobalt Strike, Meterpreter и Lockbit. Помимо классического вымогательства за расшифровку данных, группа практикует технику двойного давления — публикует на своём сайте данные о тех, кто отказался платить.

DLS (Data Leak Site, сайт для публикации утечек данных) группы Werewolves

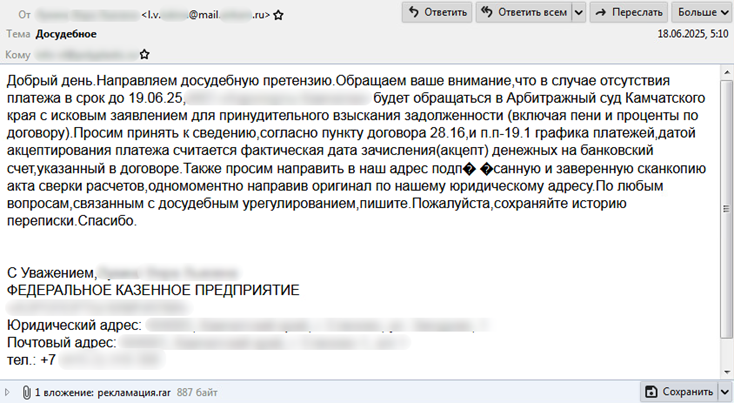

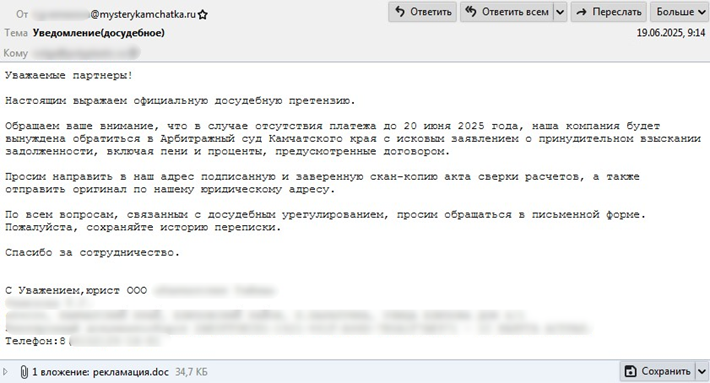

Очередная серия атак стартовала в июне 2025 года. Как и раньше, злоумышленники рассылают письма юридической и финансовой тематики с вредоносными вложениями. Темы сообщений варьируются: «Досудебная претензия», «Досудебное», «Уведомление (досудебное)», что создаёт у получателей ощущение официального характера корреспонденции.

Письмо, в котором распространяется вредоносный архив

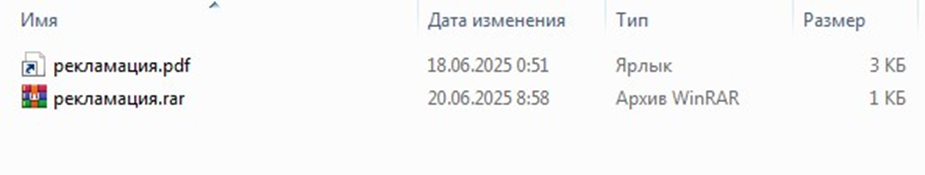

Во вложениях таких писем обнаруживаются два типа файлов:

- Первый тип — архив, внутри которого размещён файл с двойным расширением, например, .pdf.lnk. Благодаря особенностям стандартных настроек Windows, настоящее расширение скрыто, и файл выглядит как безобидный документ. Попытка открыть его приводит к запуску вредоносного кода.

Содержимое вредоносного архива

- Второй тип — документы Microsoft Office с расширением .doc, эксплуатирующие известную уязвимость CVE-2017-11882. Этот уязвимый компонент позволяет злоумышленнику исполнить произвольный код от имени пользователя, открывшего файл, что обеспечивает полный контроль над системой жертвы.

Рассылка DOC-файла, в котором эксплуатируется CVE-2017-11882

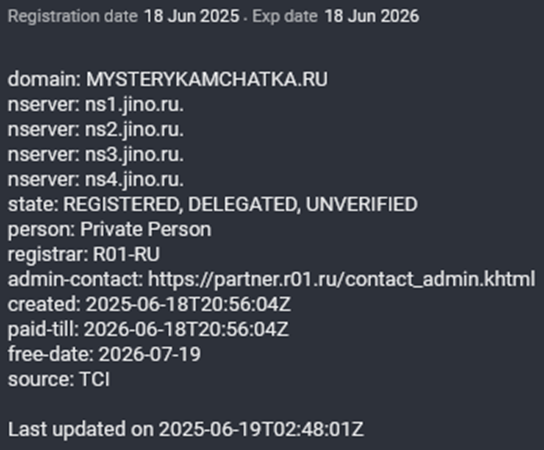

Стоит отметить, что группа не изменила инфраструктуру рассылок. Активно продолжает использоваться домен kzst45[.]ru, имитирующий легитимный сайт производителя спецтехники kzst45[.]com. Подобный приём применяется и с другим доменом — mysterykamchatka[.]ru, зарегистрированным в зоне .ru вместо .com, что вводит получателей писем в заблуждение.

Регистрационные данные домена mysterykamchatka[.]ru

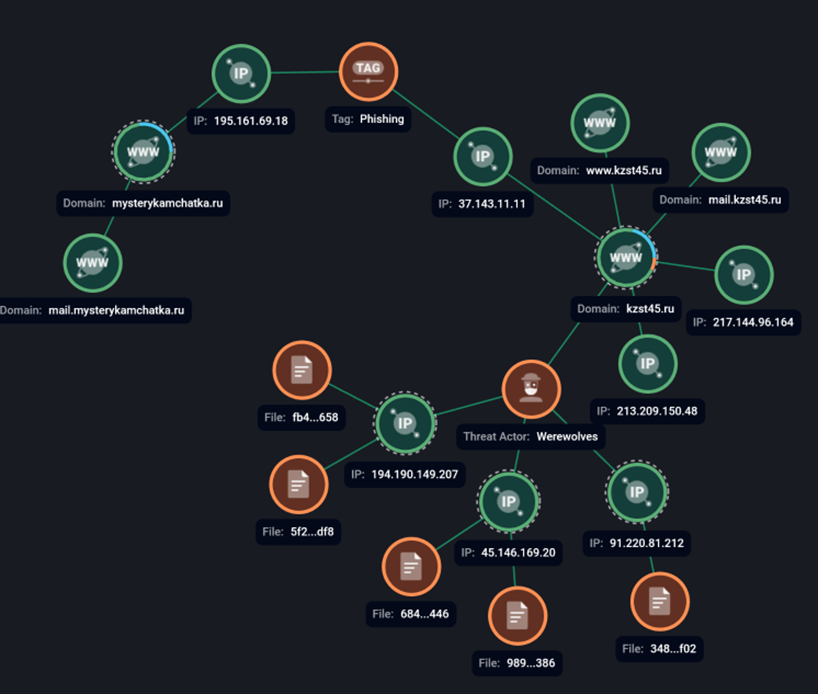

По данным F6, инфраструктура Werewolves в июне 2025 года включает несколько подозрительных доменов, среди которых metrix-dv[.]ru, maper[.]info, bygangs[.]albertn[.]ru и ряд других. Также выявлены конкретные IP-адреса, задействованные в атаках.

Графовый анализ инфраструктуры группы Werewolves, используемой в июне 2025 года

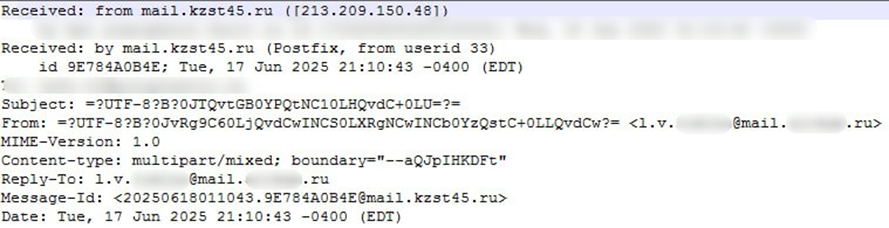

Группа продолжает применять подмену отправителя (спуфинг), чтобы повысить доверие к письму. Один из таких случаев зафиксирован при рассылке сообщений якобы от имени главного бухгалтера одного из российских аэропортов.

Cпуфинг оригинального отправителя вредоносной рассылки

Как и в предыдущих атаках, финальной целью злоумышленников является установка Cobalt Strike's Beacon — многофункционального инструмента для удалённого управления заражённой системой.

В рамках расследования специалисты F6 собрали список индикаторов компрометации, включающий имена файлов, хеш-суммы (SHA1), почтовые адреса, темы сообщений, домены и IP-адреса, связанные с активностью Werewolves. Среди них, в частности, выделяются следующие названия файлов: «рекламация.doc», «исковое заявление.doc», «рекламация.rar», «рекламация.pdf.lnk», а также почтовые адреса вида t.g.remezova@mysterykamchatka[.]ru и www-data@kzst45[.]ru.

Новая волна атак подтверждает, что группа Werewolves продолжает активно действовать, совершенствуя методы социальной инженерии и эксплуатируя проверенные уязвимости. С учётом сложившейся тактики злоумышленников, организациям, попадающим в зону риска, необходимо усилить фильтрацию входящей почты, уделить внимание проверке расширений файлов и своевременно обновлять программное обеспечение для устранения известных уязвимостей, таких как CVE-2017-11882.