Один API — и ваш Docker работает на чужой карман. Анонимно и безнаказанно

Пока админы изучают логи, хакеры уже добавили свой SSH-ключ в authorized_keys и контролируют сервер через Tor.

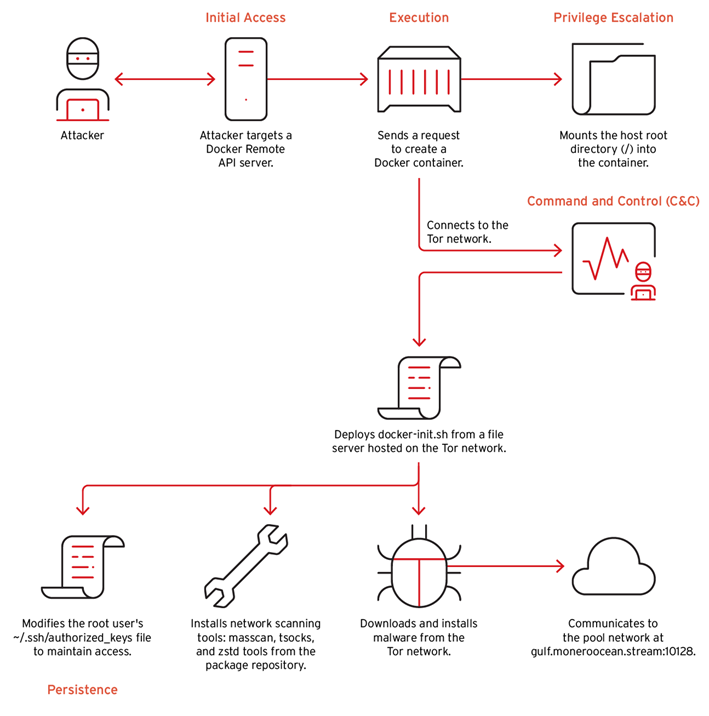

Атаки на неправильно настроенные контейнеры Docker выходят на новый уровень — теперь злоумышленники внедряют в них майнеры криптовалют через сеть Tor, оставаясь практически неуловимыми для систем безопасности. Об этом сообщили специалисты Trend Micro, детально разобравшие схему эксплуатации уязвимых систем.

В основе схемы — использование открытых API-интерфейсов Docker, которые нередко остаются без должной защиты. Злоумышленники отправляют с IP-адреса 198.199.72[.]27 запрос на получение списка всех контейнеров на целевой машине. Если подходящих контейнеров не обнаруживается, они создают новый — на базе лёгкого образа Alpine. При этом особенно тревожным выглядит тот факт, что в этот контейнер монтируется корневая директория хостовой машины — «/hostroot». Это означает, что злоумышленники получают прямой доступ к файлам и структуре физического или виртуального сервера. Такой подход создаёт серьёзную угрозу побега контейнера и полного контроля над системой.

Следом начинается тщательно подготовленная цепочка действий. В контейнер внедряется зашифрованный в Base64 скрипт, который устанавливает Tor — популярный инструмент для анонимного выхода в интернет. Через Tor злоумышленники скачивают и исполняют удалённый скрипт с домена .onion: «wtxqf54djhp5pskv2lfyduub5ievxbyvlzjgjopk6hxge5umombr63ad[.]onion». Этот шаг позволяет полностью скрыть источник атаки, а также замаскировать управление заражённой инфраструктурой.

Весь сетевой трафик, включая DNS-запросы, пропускается через Tor с использованием протокола socks5h. Это делает активность злоумышленников практически невидимой для стандартных средств мониторинга.

После развертывания контейнера выполняется скрипт docker-init.sh, который проверяет наличие ранее смонтированной директории /hostroot. Если она есть, атакующие изменяют конфигурацию SSH-сервера хоста: разрешают удалённый доступ для root-пользователя и добавляют собственный SSH-ключ в файл authorized_keys. Это даёт злоумышленникам полный удалённый контроль над машиной.

Дополнительно устанавливается ряд утилит: masscan для сканирования сетей, libpcap для перехвата сетевого трафика, zstd для сжатия данных и torsocks для безопасного выхода в Tor. Система заражённого устройства отправляет на управляющий сервер информацию о себе, после чего загружается и запускается бинарный файл-дроппер. Его задача — внедрение XMRig, одного из самых популярных майнеров криптовалюты Monero. Вместе с майнером доставляются все необходимые настройки: адреса криптокошельков, параметры пулов и прочие конфигурации.

Цепочка атаки (Trend Micro)

Такой подход позволяет злоумышленникам избежать обнаружения, а сам процесс заражения и развертывания майнера максимально упрощается. По информации Trend Micro, подобные атаки фиксировались против компаний из сферы технологий, финансов и здравоохранения. Инцидент подчёркивает тенденцию: плохо защищённые облачные и контейнерные среды остаются лакомым кусочком для киберпреступников, а любая неосторожность разработчиков может обернуться катастрофическими последствиями.