Вы сгенерировали надёжный пароль. Всё бы хорошо, если бы вы не отправили его шпиону

Всё по инструкции, всё по протоколу — и почта больше не ваша.

С апреля по начало июня 2025 года специалисты из Google Threat Intelligence Group (GTIG) в сотрудничестве с внешними организациями зафиксировали масштабную фишинговую кампанию. Мишенью атаки стали видные западные исследователи, аналитики и критики России. Целью было завоевание доверия, а затем — получение доступа к их электронным почтовым ящикам с помощью специального метода, связанного с функцией Application Specific Passwords (ASP) в аккаунтах Google.

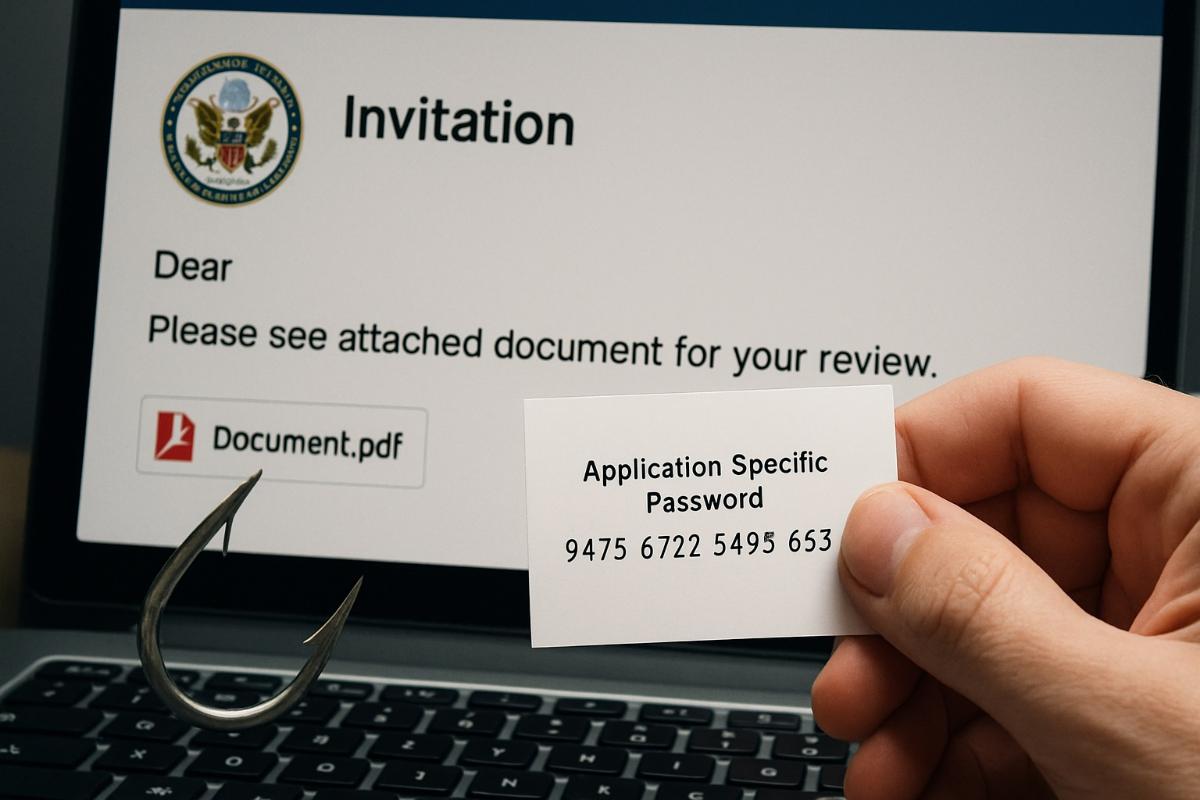

GTIG отслеживает активность под названием UNC6293 и с низкой степенью уверенности связывает её с группой APT29. Кампания включала в себя несколько этапов. Сначала злоумышленники начинали переписку, в ходе которой выстраивали доверительные отношения с жертвой. Далее имитировалась официальная коммуникация от лица Госдепартамента США: на первом этапе письма казались обычными приглашениями на встречи, а в строке копий фигурировали поддельные email-адреса, схожие с настоящими адресами ведомства.

После установления первого контакта отправлялось второе письмо — с PDF-приложением, не содержащим вредоносного кода, но оформленным под официальные документы. Оно содержало инструкции по созданию ASP (Application Specific Password) — паролей, которые используются в Google для подключения приложений, не поддерживающих двухфакторную аутентификацию. Пользователя просили зайти на официальный сайт аккаунтов Google и создать новый ASP, причём предлагались специфичные названия для пароля — «ms.state.gov» в первом случае и варианты с темой Украины и Microsoft во втором.

Ключевым моментом было то, что жертву просили отправить сгенерированный 16-значный пароль обратно. С его помощью атакующие могли настроить почтовый клиент и получить доступ к электронной почте цели, при этом обеспечивая себе устойчивый канал входа без необходимости повторной аутентификации. Это давало возможность перехватывать конфиденциальную переписку и следить за активностью учёных и аналитиков в режиме реального времени.

Обе зафиксированные кампании использовали одну и ту же инфраструктуру: IP-адрес 91.190.191.117, являющийся частью сети прокси-серверов, позволял скрывать реальное местоположение атакующих. Кроме того, применялись как жилые прокси, так и виртуальные серверы, что затрудняло отслеживание активности. GTIG отметила повторное использование одной и той же технической базы в различных эпизодах атаки.

После выявления и анализа фишинговых сообщений, Google провела восстановление доступа к скомпрометированным аккаунтам. Компания также напомнила, что пользователи могут в любой момент отозвать ASP через настройки своего аккаунта. При создании такого пароля Google направляет уведомления на привязанный email, резервный адрес и все авторизованные устройства, чтобы пользователь мог отследить действия и вовремя среагировать на подозрительные события. Кроме стандартных мер защиты, Google рекомендует подключать программу Advanced Protection Program (APP) — она специально разработана для лиц, находящихся в зоне риска. При её активации создание ASP становится невозможным, что исключает подобный вектор атаки.