OneDrive, Teams, Outlook — за обычными иконками теперь прячется незваный гость

80 000 взломанных аккаунтов — и все по инструкции с GitHub.

Хакеры взломали десятки тысяч корпоративных аккаунтов Microsoft Entra ID, воспользовавшись инструментом, созданным для специалистов по защите. Кампания под кодовым названием UNK_SneakyStrike началась ещё в декабре 2024 года, но достигла пика в первой половине 2025-го, затронув более 80 000 учётных записей пользователей в сотнях облачных арендаторов Microsoft. Зафиксированы десятки тысяч попыток входа с подозрительных IP-адресов, после которых в ряде случаев последовал успешный захват учётной записи.

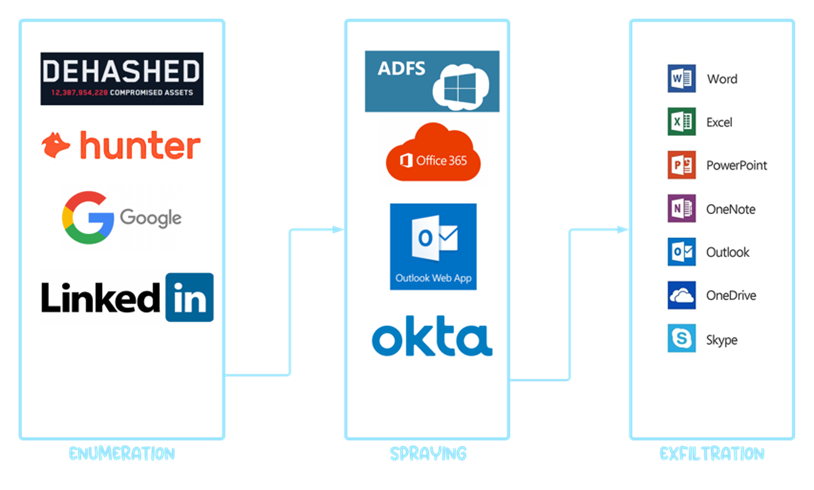

Основу атаки составила работа с открытым фреймворком TeamFiltration, представленным на конференции DEF CON в августе 2022 года. Инструмент изначально создавался как легальный помощник для тестирования защищённости Microsoft Entra ID (ранее Azure Active Directory), но был быстро освоен злоумышленниками. Возможности TeamFiltration включают перечисление пользователей, атаки методом перебора паролей, извлечение данных и сохранение доступа путём загрузки вредоносных файлов в OneDrive.

По данным Proofpoint, хакеры используют API Microsoft Teams и серверы Amazon Web Services, чтобы координировать атаки из разных точек мира. Такая географическая разбивка источников позволяет обойти фильтрацию по IP-адресам. Наибольшая доля вредоносных подключений зафиксирована из США (42%), Ирландии (11%) и Великобритании (8%).

Сам процесс атак был организован волнообразно: сначала происходят массивные попытки подбора паролей к аккаунтам в пределах одной облачной организации, затем наступает затишье продолжительностью в 4–5 дней. Поведение говорит о высокой автоматизации процесса и тщательной настройке инструментов для минимизации риска обнаружения.

Поток выполнения TeamFiltration (GitHub)

Особенностью тактики UNK_SneakyStrike стало различие в подходе к целям: в небольших организациях хакеры пытались получить доступ ко всем аккаунтам без исключения, тогда как в крупных выбирали только часть сотрудников. Подобная выборочность объясняется возможностями TeamFiltration по фильтрации менее интересных целей и приоритизации более ценных учетных записей — например, с доступом к чувствительной информации или управлением сервисами.

Хотя TeamFiltration требует наличия аккаунтов AWS и Microsoft 365 для выполнения ключевых функций, атаки фиксировались даже при использовании одноразовых и подставных учётных записей, что дополнительно затрудняет их отслеживание и пресечение.

Факт, что инструмент, предназначенный для тестирования на проникновение, оборачивается против компаний, ещё раз подчёркивает оборотную сторону открытых фреймворков и технологий. По сути, любой легальный инструмент в сфере информационной безопасности может быть адаптирован под злоумышленные цели, если попадает в неправильные руки.

Пока неясно, кто стоит за UNK_SneakyStrike, однако масштаб и слаженность действий говорят об опытной группе, ориентированной на облачные инфраструктуры Microsoft. Сами атаки носили системный характер, демонстрируя как техническое знание экосистемы Microsoft, так и гибкую инфраструктуру, позволяющую быстро менять исходящие серверы и подходы к целям.

Компаниям, использующим Entra ID и облачные сервисы Microsoft, рекомендовано усилить мониторинг подозрительной активности, ограничить доступ к Teams API, контролировать логи входов с непривычных локаций, а также минимизировать внешние доступы к OneDrive и Outlook. Повышенное внимание стоит уделить атакам с географически распределённых IP и волнообразным попыткам перебора.