Браузер за границами экрана — он крадёт ваши пароли, а вы об этом даже не подозреваете

EDDIESTEALER использует весьма необычный метод похищения учётных данных.

Новая волна атак с использованием вредоносного ПО EDDIESTEALER показала, насколько изобретательными становятся схемы социальной инженерии и методы обхода защиты современных браузеров. В свежей кампании, рассмотренной экспертами Elastic Security Labs, злоумышленники используют Rust-реализацию инфостилера, который способен обходить привязку данных Chrome к приложению и извлекать нешифрованные данные — включая куки и учётные данные пользователей.

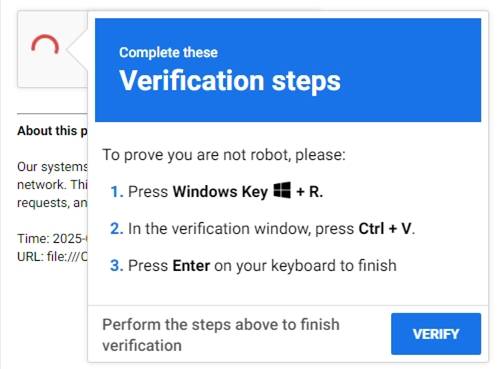

Масштабная схема стартует с компрометации легитимных сайтов: на страницы встраивается вредоносный JavaScript, который подменяет обычные капчи поддельными окнами «Проверьте, что вы не робот». Пользователь, не подозревая подвоха, получает инструкцию — выполнить три простых действия: открыть окно «Выполнить», вставить туда скопированную команду и подтвердить. Этот сценарий известен как ClickFix и крайне популярен в социальных манипуляциях последних лет.

Фактически жертва запускает скрытый PowerShell-скрипт, который скачивает промежуточный компонент — скрипт «gverify.js». Тот уже бесшумно подгружает основной исполняемый файл EDDIESTEALER, маскируя его под случайное имя. Далее стилер собирает системную информацию, список процессов, сведения о процессоре и видеокарте, а также начинает охоту за паролями, криптокошельками, файлами мессенджеров, FTP-клиентов и менеджеров паролей.

Ключевая особенность EDDIESTEALER — активное использование современных приёмов маскировки: программой шифруются строки, применяются нетривиальные техники поиска API-функций, реализуется самоуничтожение в песочнице через переименование NTFS Alternate Data Streams. Так обеспечивается высокая живучесть и затрудняется анализ в автоматических песочницах.

Особого внимания заслуживает способ получения нешифрованных данных Chrome: в состав вредоноса включён переработанный модуль ChromeKatz на Rust, который позволяет извлекать куки и пароли не только из активных сессий, но и инициировать скрытый запуск браузера с окном, унесённым далеко за пределы экрана. Благодаря этому появляется возможность прочитать содержимое памяти сетевого процесса браузера и получить нужные учётные данные без участия пользователя.

В новых версиях EDDIESTEALER реализована отправка информации на сервер сразу после заражения, ещё до получения задания от управляющего сервера. Кроме того, добавлена поддержка взаимодействия с браузером через DevTools Protocol: вредонос запускает Chrome с параметром удалённой отладки и выходит на WebSocket-интерфейс, что даёт прямой доступ к данным без видимого вмешательства.

Ещё одна особенность — жёстко зашитый в бинарный файл ключ для шифрования коммуникации, что усложняет обнаружение и анализ сетевых потоков. Все этапы эксфильтрации сопровождаются проверками на наличие других экземпляров вредоноса и анализом окружения.

Параллельно развивать тему ClickFix продолжают и другие группы хакеров: c/side отмечает аналогичные сценарии для macOS, Android и iOS. При заходе на вредоносный сайт с Mac жертве предлагают запустить Terminal и выполнить shell-скрипт, который в итоге приводит к установке другого популярного стилера — Atomic macOS Stealer (AMOS). На мобильных устройствах схема трансформируется в drive-by-загрузку троянов.

Кроме того, эксперты Nextron и Kandji фиксируют всплеск активности новых семейств стилеров — Katz Stealer и AppleProcessHub Stealer. Первый из них, как и EDDIESTEALER, умеет обходить защиту Chrome, но достигает этого через внедрение DLL и извлечение ключа шифрования без прав администратора. AppleProcessHub Stealer нацелен на кражу bash/zsh-истории, SSH и iCloud Keychain, а его дроппер маскируется под Mach-O-бинарник и загружает bash-скрипт для эксфильтрации данных.

Наблюдаемый всплеск использования языка Rust во вредоносах иллюстрирует текущий тренд на повышение устойчивости к анализу и разработку универсальных модульных инструментов. Всё чаще подобные атаки сопровождаются подделкой интерфейсов, многоступенчатой загрузкой и гибким механизмом настройки целей, что делает обнаружение и анализ серьёзной задачей даже для современных решений кибербезопасности.