Браузер в приложении, вирус в системе — CefSharp превращает UI в пульт удалённого управления

Опасные связи JavaScript и .NET — как одна строка кода открывает доступ хакерам.

Разработчики .NET-приложений, использующие фреймворк CefSharp для внедрения браузера Chromium в настольные программы, оказались под угрозой серьёзных уязвимостей. Новый инструмент под названием CefEnum, представленный командой DarkForge Labs, выявляет критические дыры в безопасности, которые могут привести к удалённому выполнению кода, установлению постоянства и скрытым атакам в Windows-средах.

CefSharp представляет собой обёртку над Chromium Embedded Framework, позволяющую встраивать веб-интерфейсы в настольные приложения. Одним из ключевых преимуществ этой технологии считается возможность двусторонней связи между JavaScript-кодом и внутренними .NET-объектами. Однако именно эта особенность нередко становится уязвимостью, если разработчики не уделяют должного внимания безопасности.

По информации из отчёта, опубликованного DarkForge Labs, уязвимости вроде XSS в таких «толстых клиентах» могут легко перерасти в полный захват системы. Если через уязвимый веб-интерфейс злоумышленник получает доступ к доверенным .NET-объектам, он может выполнить произвольный код на машине жертвы. В качестве примера специалисты продемонстрировали приложение BadBrowser, где JavaScript-скрипт способен создать файл на диске пользователя через команду window.customObject.WriteFile(«test.txt»).

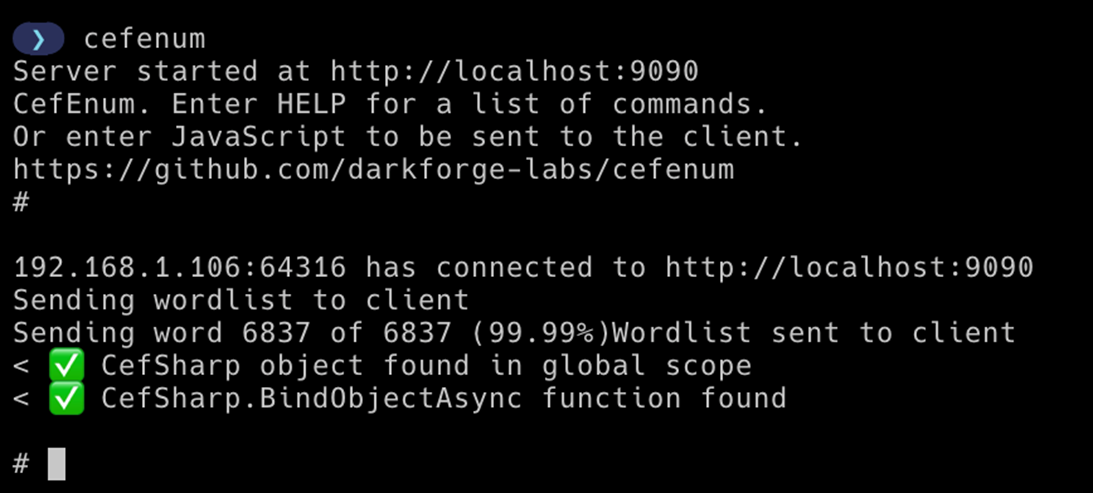

Инструмент CefEnum, теперь доступный на GitHub, предназначен для выявления реализаций CefSharp в рамках тестов безопасности. Он запускает HTTP-сервер на настраиваемом порту (по умолчанию 9090), отправляя подключённым клиентам словарь для перебора имён объектов со скоростью до 2000 попыток в секунду.

Для обнаружения доступных объектов инструмент использует методы CefSharp.BindObjectAsync() и CefSharp.IsObjectCached(), что позволяет выявлять даже те элементы, которые не видны без доступа к исходному коду. После обнаружения объектов CefEnum может провести брутфорс и introspection, позволяя потенциальному злоумышленнику вызывать уязвимые методы напрямую из браузера.

Подобные функции делают очевидной необходимость в более строгом контроле за тем, какие классы и методы .NET-приложения доступны со стороны браузера. По словам авторов отчёта, особенно опасны случаи, когда веб-интерфейс подгружает внешние ресурсы без проверки источников. Даже если используется список доверенных доменов, XSS уязвимость на самом портале может позволить атакующим внедрить вредоносный код в рамках «разрешённой» среды.

DarkForge Labs рекомендует разработчикам тщательно пересмотреть архитектуру своих приложений: ограничить количество доступных методов, использовать строго определённый список доверенных источников в C-коде и провести полноценный аудит безопасности внедрённого CefSharp.

Несмотря на широкую популярность CefSharp в корпоративной среде, его недостаточная проработка с точки зрения безопасности может обернуться серьёзными последствиями. Появление CefEnum — не просто предупреждение, а практический инструмент, помогающий выявить и устранить потенциальные дыры до того, как ими воспользуются злоумышленники.