NIST вывел уравнение, которое вычисляет вероятность взлома ещё до того, как о нём кто-то узнает

Сначала был CVE, потом KEV, теперь — LEV. Кто следующий?

Национальный институт стандартов и технологий США (NIST) предложил новый способ оценки вероятности эксплуатации уязвимостей в программном и аппаратном обеспечении. 19 мая 2025 года NIST опубликовал уравнение LEV (Likely Exploited Vulnerabilities), предназначенное для определения того, насколько вероятно, что та или иная уязвимость была успешно использована злоумышленниками — даже если на данный момент таких случаев зафиксировано не было.

Новый показатель призван дополнить существующие инструменты приоритезации, такие как каталог эксплуатируемых уязвимостей (KEV), поддерживаемый Агентством кибербезопасности и инфраструктурной безопасности США (CISA). Идея заключается в том, чтобы усилить возможности оценки риска в тех случаях, когда фактов эксплуатации нет, но есть основания считать её вероятной.

Разработка LEV — результат совместной работы бывшего сотрудника NIST Питера Мелла и аналитика CISA Джонатана Спринга. Подробности представлены в официальном техническом документе NIST, где подчёркивается: ежегодно публикуются десятки тысяч уязвимостей, но лишь малая часть из них эксплуатируется на практике. Задача LEV — помочь специалистам по безопасности сосредоточиться на действительно опасных случаях.

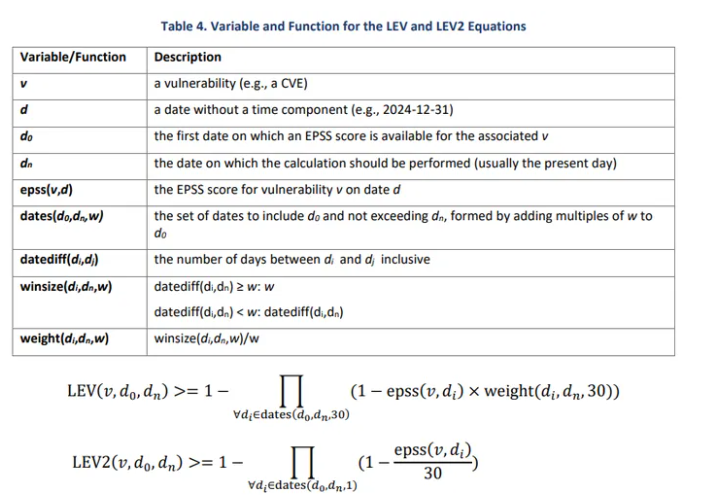

По словам авторов, текущие системы, такие как EPSS (Exploit Prediction Scoring System), имеют ограничения в точности и охвате. Новое уравнение должно частично компенсировать эти недостатки: LEV может использовать оценки EPSS как входные данные, анализируя вероятность эксплуатации уязвимости в течение 30 дней с момента публикации. Учитываются также другие параметры: даты публикации, характеристики самой уязвимости и т. д.

Существует две версии уравнения — базовая (LEV) и более ресурсоёмкая (LEV2), рассчитанная на регулярную автоматическую оценку больших массивов уязвимостей. По словам авторов, даже LEV2 можно запускать ежедневно на обычном ноутбуке.

Эксперты индустрии встретили нововведение с интересом, но и с осторожностью. Глава отдела анализа угроз в Zero Day Initiative компании Trend Micro Дастин Чайлдс считает, что новый подход может существенно повлиять на скорость реагирования команд безопасности: «Если у специалистов появится инструмент для оценки вероятности эксплуатации, это изменит правила игры».

Скепсис выразила Кэти Муссурис, основательница Luta Security. Она напомнила, что сведение такой сложной задачи к математическим формулам может привести к упрощению реальной картины. По её мнению, уязвимости различаются по значимости и привлекательности для атакующих, даже если они формально обладают одинаковыми характеристиками.

Основатель Bugcrowd Кейси Эллис отметил, что идея хорошая, но реализация будет критически важной: «Командам нужны чёткие и применимые на практике данные, а не просто ещё один сигнал». Вице-президент по архитектуре решений в компании Synack Пол Моут добавил, что LEV может восполнить пробел между KEV и остальными 99% CVE-записей, о которых часто забывают.

Таким образом, уравнение LEV становится новым элементом в экосистеме оценки уязвимостей — не заменой существующим системам, а дополнением, направленным на повышение точности и своевременности реагирования.