Хакеры обходят SSO за секунды — всё из-за багов в популярной библиотеке Samlify

Samlify проверяет подпись и одновременно пускает злоумышленника внутрь.

В библиотеке Samlify, предназначенной для интеграции SAML-аутентификации в приложения на Node.js, обнаружена критическая уязвимость, позволяющая обойти систему единого входа (SSO) и получить несанкционированный доступ к административным аккаунтам. Ошибка получила идентификатор CVE-2025-47949 и оценку 9.9 баллов по шкале CVSS v4.0, что указывает на максимальную степень опасности.

Samlify широко используется в экосистеме JavaScript-разработки: от SaaS-платформ и внутренних корпоративных инструментов до интеграций с поставщиками удостоверений личности, такими как Azure AD и Okta. Популярность библиотеки подтверждается статистикой — более 200 тысяч скачиваний в неделю через npm. Однако уязвимость затрагивает все версии Samlify до релиза 2.10.0.

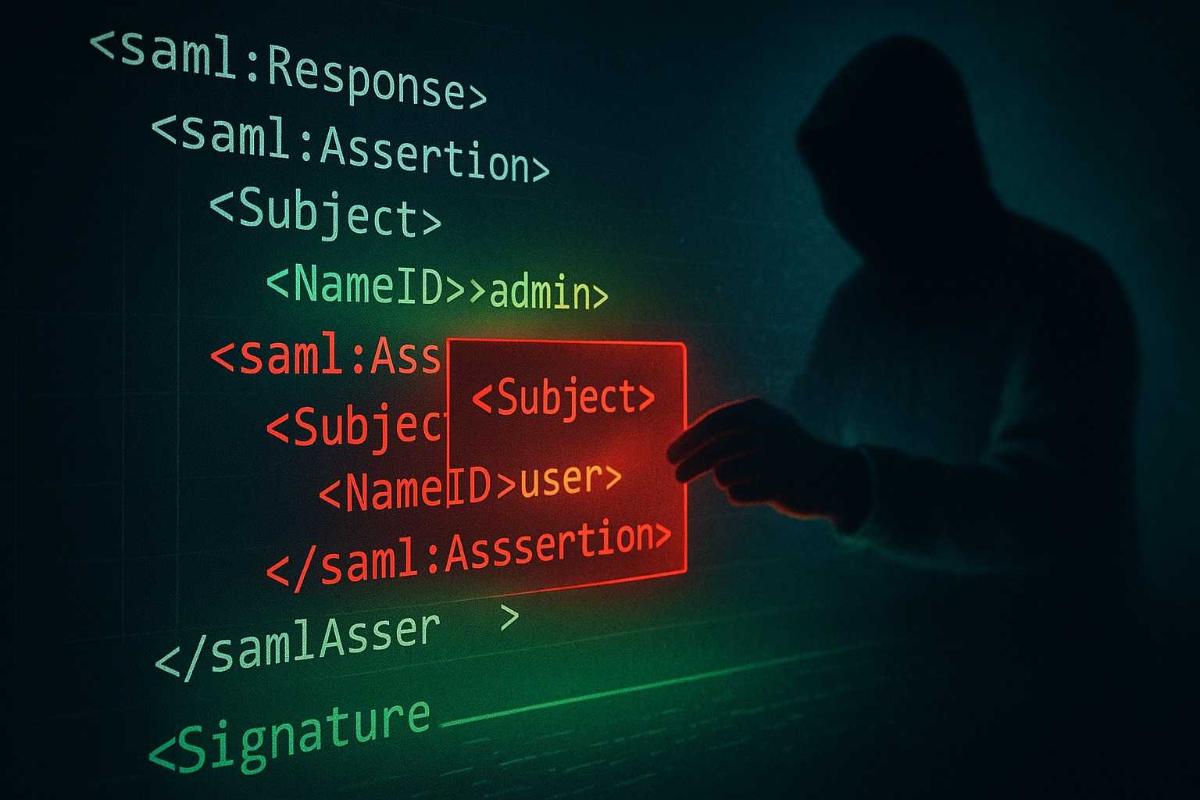

Проблема заключается в ошибке обработки подписанных XML-документов SAML. Хотя Samlify корректно проверяет цифровую подпись исходного документа, он продолжает разбирать и обрабатывать недостоверные данные из неподписанных частей того же XML. Это позволяет злоумышленнику внедрить вторичное, вредоносное утверждение (Assertion) в уже подписанный XML, не нарушая структуру подписи.

Если у атакующего есть доступ к действительному подписанному SAML-ответу — например, полученному через перехват или из общедоступных метаданных — он может вставить в него ложное утверждение с именем целевого пользователя, например администратора. При этом оригинальная цифровая подпись по-прежнему остаётся валидной и относится к безопасной части документа, в то время как уязвимый сервис-провайдер ошибочно обрабатывает подменённое утверждение.

По сути, это приводит к полной компрометации SSO: злоумышленник может войти в систему от имени другого пользователя с более высокими привилегиями, не прибегая к социальному инжинирингу, фишингу или подмене учетных данных. Всё, что требуется — наличие одного корректно подписанного XML-документа.

Для устранения уязвимости рекомендуется немедленно обновить Samlify до версии 2.10.0. Хотя на GitHub последним релизом числится 2.9.1, npm уже содержит безопасную версию. На момент публикации инциденты реальной эксплуатации CVE-2025-47949 не зафиксированы, но разработчикам и администраторам следует оперативно принять меры по обновлению и защите инфраструктуры.