Один JavaScript и ноль кликов — этого хватило, чтобы вскрыть Минобороны

Когда просто «прочитать» письмо значит отдать пароли, контакты и государственные тайны.

Неизвестная хакерская группировка с 2023 года проводит масштабную кибершпионскую операцию RoundPress, нацеленную на похищение электронной переписки правительственных организаций и объектов критической инфраструктуры по всему миру. Кампания продолжается по сей день, адаптируясь под новые уязвимости и методы взлома.

В операции задействованы как давно известные, так и совершенно новые уязвимости в популярных веб-почтовых системах, включая Roundcube, Horde, MDaemon и Zimbra. По данным ESET, цели атак включают правительственные учреждения Греции, Украины, Сербии и Камеруна, украинские и эквадорские военные подразделения, оборонные предприятия в Болгарии, Украине и Румынии, а также критическую инфраструктуру в Болгарии и Украине.

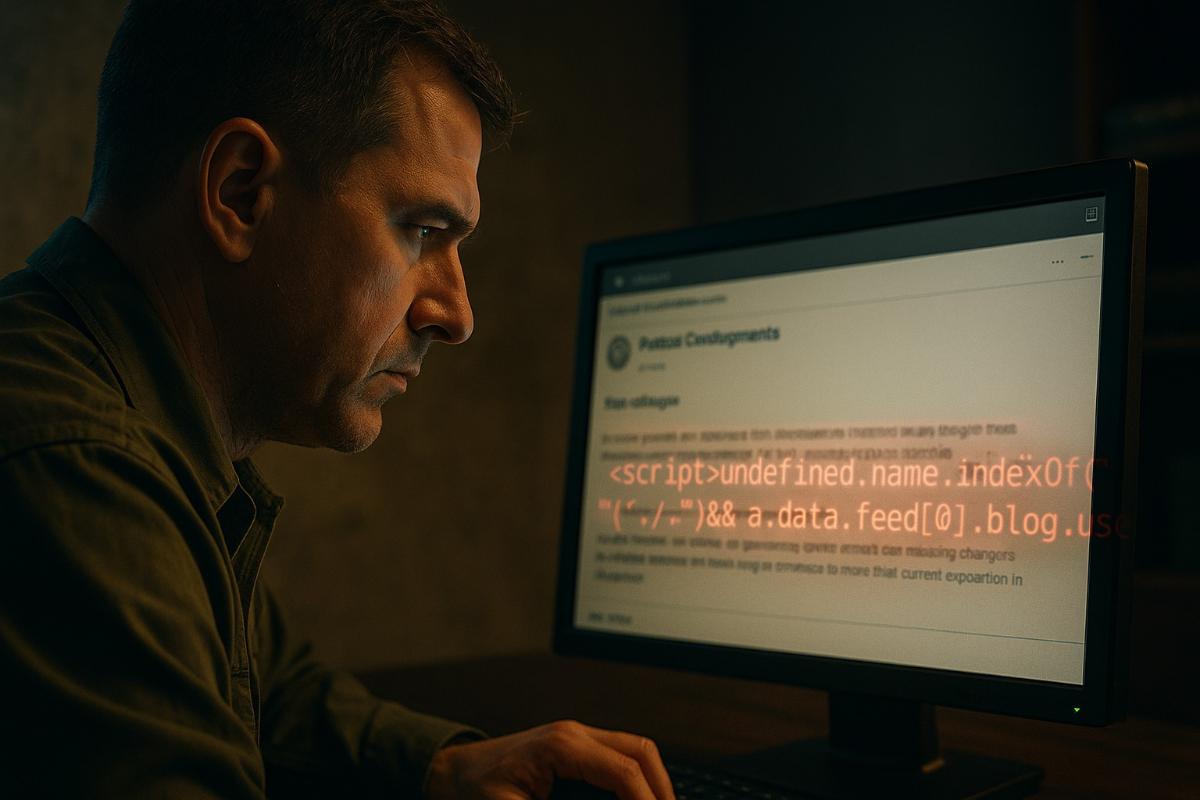

Атака начинается с тщательно подобранного фишингового письма, оформленного под актуальные новости или политические события, чтобы вызвать доверие. В HTML-тело таких писем встраивается вредоносный JavaScript-код, использующий XSS-уязвимость в веб-интерфейсе почтового клиента. Для заражения достаточно лишь открыть письмо в браузере — никакие клики или загрузки не требуются.

Код не сохраняется на устройстве и срабатывает только во время открытия письма. Сценарий создаёт невидимые поля ввода, чтобы обмануть браузер или менеджер паролей и заставить их автоматически подставить логин и пароль. Кроме того, скрипт анализирует содержимое страницы, собирая переписку, контакты, настройки, историю входов и даже коды двухфакторной аутентификации. Все данные передаются на заранее запрограммированные серверы управления.

В рамках RoundPress были задействованы следующие уязвимости:

-

Roundcube – CVE-2020-35730 (оценка CVSS: 6.1): Stored XSS, позволяющая внедрить JavaScript в тело письма. Использовалась в 2023 году.

-

Roundcube – CVE-2023-43770 (оценка CVSS: 6.1): Уязвимость обработки гиперссылок, активно применялась в начале 2024 года.

-

MDaemon – CVE-2024-11182 (оценка CVSS: 5.3): Zero-day уязвимость в HTML-парсере, использовалась во второй половине 2024 года. Позволяла обойти 2FA и получать доступ через App Passwords.

-

Horde – неизвестная XSS: Попытка эксплуатации старой XSS через обработчик

<img onerror>, но защита в новых версиях оказалась эффективной. -

Zimbra – CVE-2024-27443 (оценка CVSS: 6.1): Уязвимость в системе календарей, позволявшая внедрить скрытый скрипт через заголовок X-Zimbra-Calendar-Intended-For.

Каждый используемый скрипт был адаптирован под особенности конкретного почтового сервера, что говорит о высокой степени подготовки атакующих. Хотя в 2025 году новая активность RoundPress не зафиксирована, применённые техники легко масштабируются на свежие XSS-уязвимости, регулярно появляющиеся в популярных системах веб-почты.

Данная кампания демонстрирует, насколько уязвимы даже легитимные веб-интерфейсы почтовых клиентов при минимальной пользовательской активности. Однажды открытое письмо может стоить целой инфраструктуры безопасности, если злоумышленники используют такую методику.