SAP ловит второй 0Day подряд — инфраструктура Fortune 500 под угрозой полного взлома

SAP недооценила последствия Visual Composer.

Атаки на серверы SAP NetWeaver, начавшиеся с эксплойта одной уязвимости нулевого дня, оказались гораздо серьёзнее, чем предполагалось изначально. Исследователи установили, что злоумышленники использовали сразу две критические уязвимости, позволявшие обойти аутентификацию и выполнить произвольный код на серверах без каких-либо прав. Обе бреши уже получили идентификаторы: CVE-2025-31324 и CVE-2025-42999. Первая была устранена в апреле, вторая — 12 мая.

Проблема CVE-2025-31324 заключается в возможности загрузки неавторизованных файлов в SAP Visual Composer, что открывает путь для внедрения веб-оболочек. Вторая уязвимость, CVE-2025-42999, связана с небезопасной десериализацией и позволяет выполнить команды с правами пользователя, обладающего ролью VisualComposerUser. Хотя SAP официально не признала факт эксплуатации второй уязвимости, специалисты Onapsis зафиксировали атаки, в которых обе уязвимости применялись совместно, начиная с января 2025 года.

Эксплуатация этих уязвимостей не была теоретической. По данным ReliaQuest, скомпрометированные серверы использовались для загрузки веб-шеллов на базе JSP, а также размещения вредоносного инструмента Brute Ratel, предназначенного для проведения атак типа red teaming. Команды watchTowr и Onapsis подтвердили аналогичную активность и зафиксировали случаи установки бэкдоров на публично доступных, но незащищённых экземплярах NetWeaver.

Ситуация обострилась после публикации данных от Forescout и Vedere Labs, которые связали часть атак с китайской кибергруппировкой, обозначенной как Chaya_004. Согласно этим данным, группа нацелилась на крупные международные компании, используя обнаруженные уязвимости для незаметного доступа к их ИТ-инфраструктуре.

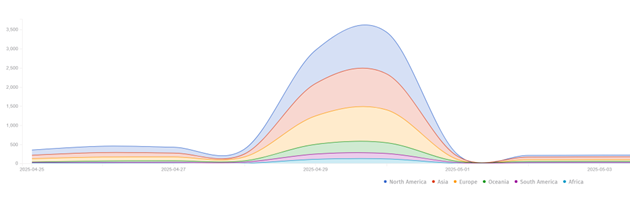

На конец апреля количество уязвимых серверов оценивалось в 1 284 экземпляра, из которых 474 уже находились под контролем злоумышленников. Об этом сообщил технический директор Onyphe, подчеркнув, что среди пострадавших числятся не менее 20 компаний из списков Fortune 500 и Global 500. По данным Shadowserver Foundation, к середине мая в интернете было доступно уже свыше 2 040 уязвимых серверов SAP NetWeaver.

Количество уязвимых экземпляров (Shadowserver)

Специалисты Onapsis подчёркивают, что комбинация двух багов позволяет полностью обойти аутентификацию и выполнять команды удалённо, даже в случае частичного обновления. Такая цепочка особенно опасна для систем, где роль VisualComposerUser присваивается по умолчанию или не контролируется должным образом.

SAP выпустила обновления и просит клиентов незамедлительно установить Security Notes под номерами 3594142 и 3604119. В качестве дополнительных мер безопасности рекомендуется временно отключить компонент Visual Composer, ограничить доступ к службам загрузки метаданных, а также внимательно отслеживать подозрительные действия на серверах.

Агентство CISA добавило уязвимость CVE-2025-31324 в свой каталог KEV, потребовав от всех федеральных структур устранить её до 20 мая в рамках директивы BOD 22-01. В предупреждении CISA подчёркивается, что подобные уязвимости часто становятся точкой входа для атакующих и представляют серьёзную угрозу для всей инфраструктуры.